NanoPI R2S - Snapshot aktualisieren

-

Was macht man, wenn man mal einen aktuellen neuen Snapshot installieren möchte?

Achtung, danach ist fast alles weg und man fängt wieder von vorne an!!

Vorbereitungen

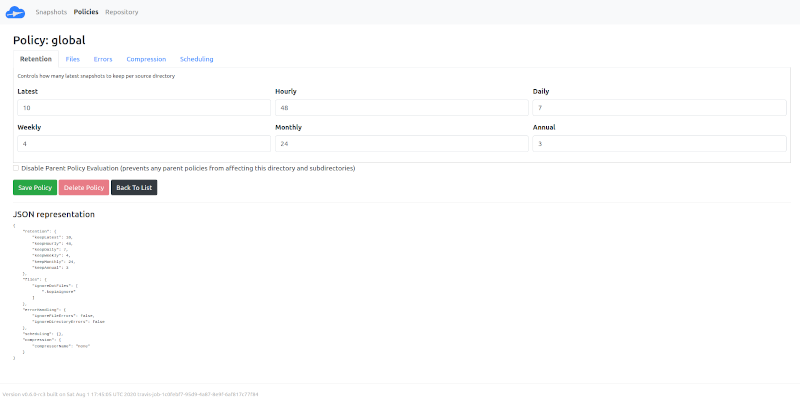

Wir wählen das Upgrade Image, aktuell an Position 560, vorletzte Spalte.

opkg update opkg install wget cd /tmp wget --no-check-certificate http://downloads.openwrt.org/snapshots/targets/rockchip/armv8/openwrt-rockchip-armv8-friendlyarm_nanopi-r2s- squashfs-sysupgrade.img.gzUpgrade

# sysupgrade -v /tmp/openwrt-rockchip-armv8-friendlyarm_nanopi-r2s-squashfs-sysupgrade.img.gz Thu Dec 17 19:29:04 UTC 2020 upgrade: Reading partition table from bootdisk... Thu Dec 17 19:29:04 UTC 2020 upgrade: Reading partition table from image... Thu Dec 17 19:29:05 UTC 2020 upgrade: Saving config files... etc/config/dhcp etc/config/dropbear etc/config/firewall etc/config/luci etc/config/network etc/config/rpcd etc/config/system etc/config/ttyd etc/config/ucitrack etc/config/uhttpd etc/dropbear/dropbear_ed25519_host_key etc/dropbear/dropbear_rsa_host_key etc/group etc/hosts etc/inittab etc/luci-uploads/.placeholder etc/opkg/keys/0b26f36ae0f4106d etc/opkg/keys/1035ac73cc4e59e3 etc/opkg/keys/5151f69420c3f508 etc/opkg/keys/72a57f2191b211e0 etc/opkg/keys/792d9d9b39f180dc etc/opkg/keys/9ef4694208102c43 etc/opkg/keys/b2d571e0880ff617 etc/opkg/keys/b5043e70f9a75cde etc/opkg/keys/c10b9afab19ee428 etc/opkg/keys/dace9d4df16896bf etc/opkg/keys/dd6de0d06bbd3d85 etc/opkg/keys/f94b9dd6febac963 etc/passwd etc/profile etc/rc.local etc/shadow etc/shells etc/shinit etc/sysctl.conf Thu Dec 17 19:29:05 UTC 2020 upgrade: Commencing upgrade. Closing all shell sessions. Connection to 192.168.178.33 closed by remote host. Connection to 192.168.178.33 closed.Danach dann wieder

opkg install luciund /etc/config/network und /etc/config/firewall bearbeiten. Einmal durchstarten und fertig.

Quelle: https://fabianlee.org/2017/02/04/openwrt-upgrading-to-the-latest-snapshot-build/ Thank you!

-

Hi, danke für deine prompte Antwort. Hab leider keine Mailnotification bekommen, muss ich gleich mal nachsehen. Kann man den FriendlyWRT Snapshot so auch auf OpenWRT aktualisieren? Und gibt es irgendeine Chance dann seine Settings zu behalten? Bekomme leider beim FriendlyWRT meinen USB Wifi nicht zum Laufen, obwohl Treiber wohl drauf sind, wird er nicht angezeigt.

-

Hi, danke für deine prompte Antwort. Hab leider keine Mailnotification bekommen, muss ich gleich mal nachsehen. Kann man den FriendlyWRT Snapshot so auch auf OpenWRT aktualisieren? Und gibt es irgendeine Chance dann seine Settings zu behalten? Bekomme leider beim FriendlyWRT meinen USB Wifi nicht zum Laufen, obwohl Treiber wohl drauf sind, wird er nicht angezeigt.

@thrakath1980 Das kann ich Dir leider nicht beantworten. Denke aber, das es sinnvoll ist neu anzufangen. Welche Settings meinst Du?

Ich würde mal /etc/config sichern. Da sollte das Meiste ja drin sein.

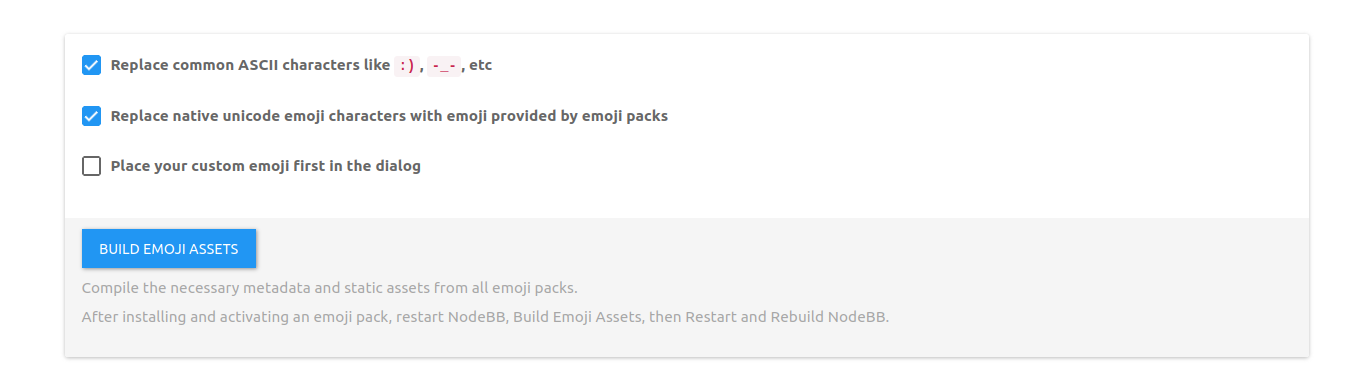

Notifications? Hmm, ich hoffe das das funktioniert. Ich schau zur Sicherheit mal nach.