OpenCloud - Docker Compose local

-

schrieb am 19. Mai 2025, 20:13 zuletzt editiert von

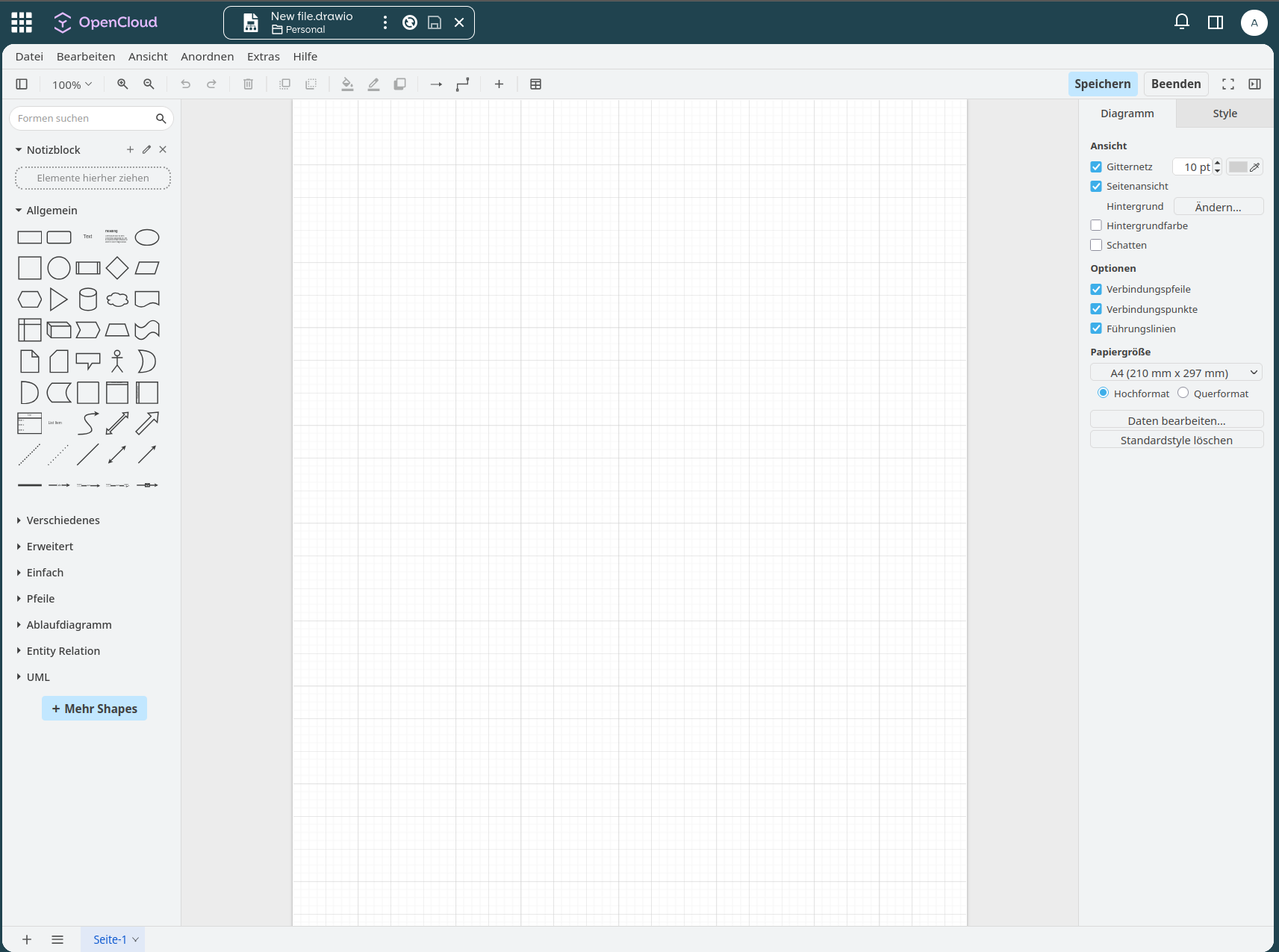

Docker Compose entspricht den Nextcloud AIO Images. In dieser Umgebung ist alles drin, was wir haben möchten

Collabora usw.

Collabora usw.Installation

Laut Anleitung -> https://docs.opencloud.eu/docs/admin/getting-started/container/docker-compose-local

git clone https://github.com/opencloud-eu/opencloud.git cd opencloud/deployments/examples/opencloud_full docker compose up -dEtwas warten und fertig. Da ich das auf einer Proxmox VM laufen habe, muss ich auf meinem Hauptrechner noch die /etc/hosts anpassen.

192.168.3.22 cloud.opencloud.test 192.168.3.22 collabora.opencloud.test 192.168.3.22 wopiserver.opencloud.testDamit weiß dann der Haupt-PC wo er suchen muss. Das klappt auch einwandfrei.

Aktualisieren

Da kam direkt heute ein neues Release raus, also stand ich vor dem Problem "Wie aktualisiere ich das?"

Ist gar nicht so schwer

In das Verzeichnis wechseln, bei mir

cd /home/frank/opencloudWir holen mal alles Neue

root@debian:/home/frank/opencloud# git fetch remote: Enumerating objects: 297, done. remote: Counting objects: 100% (224/224), done. remote: Compressing objects: 100% (104/104), done. remote: Total 297 (delta 140), reused 152 (delta 119), pack-reused 73 (from 1) Empfange Objekte: 100% (297/297), 691.77 KiB | 7.13 MiB/s, fertig. Löse Unterschiede auf: 100% (141/141), abgeschlossen mit 85 lokalen Objekten. Von https://github.com/opencloud-eu/opencloud d2da6a6b2..58354ff23 main -> origin/main * [neuer Branch] add-claude-github-actions-1747683201110 -> origin/add-claude-github-actions-1747683201110 * [neuer Branch] dependabot/go_modules/github.com/olekukonko/tablewriter-1.0.6 -> origin/dependabot/go_modules/github.com/olekukonko/tablewriter-1.0.6 * [neuer Branch] dependabot/go_modules/golang.org/x/net-0.40.0 -> origin/dependabot/go_modules/golang.org/x/net-0.40.0 * [neuer Branch] dependabot/npm_and_yarn/services/idp/i18next-conv-15.1.1 -> origin/dependabot/npm_and_yarn/services/idp/i18next-conv-15.1.1 * [neuer Branch] dependabot/npm_and_yarn/services/idp/types/node-22.15.19 -> origin/dependabot/npm_and_yarn/services/idp/types/node-22.15.19 * [neues Tag] v2.3.0 -> v2.3.0Das git Tag 2.3.0 ist neu.

root@debian:/home/frank/opencloud# git tag -l public_avail v1.0.0 v1.1.0 v1.1.0-alpha.1 v1.1.0-alpha.2 v1.1.0-alpha.3 v1.1.0-alpha.4 v2.0.0 v2.0.0-beta.1 v2.0.1 v2.0.2 v2.1.0 v2.2.0 v2.3.0Wir aktualisieren den main Zweig

root@debian:/home/frank/opencloud# git pull origin main Von https://github.com/opencloud-eu/opencloud * branch main -> FETCH_HEAD Aktualisiere d2da6a6b2..58354ff23 Fast-forward .woodpecker.env | 2 +- .woodpecker.star | 104 +++++++++++++++++-------- CHANGELOG.md | 58 ++++++++++++++ go.mod | 6 +- go.sum | 12 +-- pkg/version/version.go | 2 +- services/web/Makefile | 2 +- vendor/github.com/segmentio/kafka-go/Makefile | 2 +- vendor/github.com/segmentio/kafka-go/README.md | 7 +- vendor/github.com/segmentio/kafka-go/batch.go | 2 +- vendor/github.com/segmentio/kafka-go/conn.go | 19 +++-- vendor/github.com/segmentio/kafka-go/consumergroup.go | 20 ++--- vendor/github.com/segmentio/kafka-go/createtopics.go | 102 +++++++++++++++++++------ vendor/github.com/segmentio/kafka-go/deletetopics.go | 54 +++++++++---- vendor/github.com/segmentio/kafka-go/describeclientquotas.go | 2 +- vendor/github.com/segmentio/kafka-go/docker-compose-241.yml | 32 -------- vendor/github.com/segmentio/kafka-go/docker-compose.010.yml | 29 ------- vendor/github.com/segmentio/kafka-go/docker-compose.yml | 61 ++++++++------- vendor/github.com/segmentio/kafka-go/error.go | 9 +++ vendor/github.com/segmentio/kafka-go/joingroup.go | 47 ++++++++---- vendor/github.com/segmentio/kafka-go/listgroups.go | 2 +- vendor/github.com/segmentio/kafka-go/listoffset.go | 2 +- vendor/github.com/segmentio/kafka-go/metadata.go | 2 +- vendor/github.com/segmentio/kafka-go/offsetfetch.go | 2 +- vendor/github.com/segmentio/kafka-go/protocol/record.go | 4 +- vendor/github.com/segmentio/kafka-go/reader.go | 6 +- vendor/github.com/segmentio/kafka-go/record.go | 2 +- vendor/github.com/segmentio/kafka-go/writer.go | 2 +- .../google.golang.org/grpc/internal/resolver/delegatingresolver/delegatingresolver.go | 173 ++++++++++++++++++++++++++++-------------- vendor/google.golang.org/grpc/internal/transport/http2_client.go | 5 +- vendor/google.golang.org/grpc/internal/transport/http_util.go | 4 +- vendor/google.golang.org/grpc/version.go | 2 +- vendor/modules.txt | 6 +- 33 files changed, 501 insertions(+), 283 deletions(-) delete mode 100644 vendor/github.com/segmentio/kafka-go/docker-compose-241.yml delete mode 100644 vendor/github.com/segmentio/kafka-go/docker-compose.010.ymlWir wechseln nach

cd deployments/examples/opencloud_fullWir holen mal alle neuen Container usw.

root@debian:/home/frank/opencloud/deployments/examples/opencloud_full# docker compose pull [+] Pulling 15/15 ✔ collaboration Skipped - Image is already being pulled by opencloud 0.0s ✔ collabora Pulled 1.3s ✔ traefik Pulled 1.3s ✔ progressbars-init Pulled 1.3s ✔ opencloud Pulled 4.5s ✔ 0a9a5dfd008f Already exists 0.0s ✔ c9b09d489a24 Pull complete 1.6s ✔ c963d7215d91 Pull complete 1.6s ✔ afc20667da18 Pull complete 1.7s ✔ 4f4fb700ef54 Pull complete 1.7s ✔ 75dc51477ecf Pull complete 2.5s ✔ externalsites-init Pulled 1.3s ✔ drawio-init Pulled 1.3s ✔ jsonviewer-init Pulled 1.3s ✔ unzip-init Pulled 1.3sUnd den compose komplett aktualisieren

root@debian:/home/frank/opencloud/deployments/examples/opencloud_full# docker compose up -d [+] Running 9/9 ✔ Container opencloud_full-externalsites-init-1 Exited 15.0s ✔ Container opencloud_full-unzip-init-1 Exited 15.0s ✔ Container opencloud_full-traefik-1 Running 0.0s ✔ Container opencloud_full-jsonviewer-init-1 Exited 15.0s ✔ Container opencloud_full-collabora-1 Healthy 15.8s ✔ Container opencloud_full-drawio-init-1 Exited 15.0s ✔ Container opencloud_full-progressbars-init-1 Exited 15.0s ✔ Container opencloud_full-opencloud-1 Started 15.3s ✔ Container opencloud_full-collaboration-1 Started 12.7sDanach war die Installation auf dem neuesten Stand.

An die Docker Profis, was falsch? Bitte kommentieren. Danke!

-

schrieb am 25. Mai 2025, 07:24 zuletzt editiert von FrankM

Noch was Wichtiges. Die Docker Installation nutzt folgende config. In meinem Beispiel findet man sie unter

/home/frank/opencloud/deployments/examples/opencloud_fullDarin liegt ein .env

## Basic Settings ## # Define the docker compose log driver used. # Defaults to local LOG_DRIVER= # If you're on an internet facing server, comment out following line. # It skips certificate validation for various parts of OpenCloud and is # needed when self signed certificates are used. INSECURE=true ## Traefik Settings ## # Note: Traefik is always enabled and can't be disabled. # Serve Traefik dashboard. # Defaults to "false". TRAEFIK_DASHBOARD= # Domain of Traefik, where you can find the dashboard. # Defaults to "traefik.opencloud.test" TRAEFIK_DOMAIN= # Basic authentication for the traefik dashboard. # Defaults to user "admin" and password "admin" (written as: "admin:$2y$05$KDHu3xq92SPaO3G8Ybkc7edd51pPLJcG1nWk3lmlrIdANQ/B6r5pq"). # To create user:password pair, it's possible to use this command: # echo $(htpasswd -nB user) | sed -e s/\\$/\\$\\$/g TRAEFIK_BASIC_AUTH_USERS= # Email address for obtaining LetsEncrypt certificates. # Needs only be changed if this is a public facing server. TRAEFIK_ACME_MAIL= # Set to the following for testing to check the certificate process: # "https://acme-staging-v02.api.letsencrypt.org/directory" # With staging configured, there will be an SSL error in the browser. # When certificates are displayed and are emitted by # "Fake LE Intermediate X1", # the process went well and the envvar can be reset to empty to get valid certificates. TRAEFIK_ACME_CASERVER= [....gekürzt....]Man kann dort etwas ändern und mittels

docker compose up -dalles aktualisieren.

Radicale

OpenCloud nutzt im Moment folgendes

Radicale v3 Documentation

Free and Open-Source CalDAV and CardDAV Server

(radicale.org)

als Backend Server für Kalender & Kontakte. Jemand hat mir dann erklärt, wie das so funktioniert. Danach hatte es dann klick gemacht.

Ralf Haferkamp (@h4kamp@fosstodon.org)

@FrankM@nrw.social @dragotin@indieweb.social Der Radicale Container im docker compose Beispiel ist so eingerichtet, dass jeder Benutzer beim ersten Zugriff über CardDAV/CalDAV einen Standardkalender (und -adressbuch) bekommt. Den sollten Thunderbird dann auch sehen. Benutzt du das Beispiel?

Fosstodon (fosstodon.org)

In der config findet man zum Beispiel die Konfiguration für radicale (Kalender- und Kontakte-App) Das ist nur eine rudimentäre Ablage, wird gesteuert über Clienten, z.B. die Thunderbird Kalender Funktion.

### Radicale Setting ### # Radicale is a small open-source CalDAV (calendars, to-do lists) and CardDAV (contacts) server. # When enabled OpenCloud is configured as a reverse proxy for Radicale, providing all authenticated # OpenCloud users access to a Personal Calendar and Addressbook RADICALE=:radicale.yml # Docker image to use for the Radicale Container #RADICALE_DOCKER_IMAGE=opencloudeu/radicale # Docker tag to pull for the Radicale Container #RADICALE_DOCKER_TAG=latest # Define the storage location for the Radicale data. Set the path to a local path. # Ensure that the configuration and data directories are owned by the user and group with ID 1000:1000. # This matches the default user inside the container and avoids permission issues when accessing files. # Leaving it default stores data in docker internal volumes. #RADICALE_DATA_DIR=/your/local/radicale/dataIn einer Standard Installation ist das auskommentiert.

RADICALE=:radicale.ymlDanach ein

docker compose up -dund Eure Kalendereinträge (extern auf einem Clienten verwaltet) werden in der OpenCloud gesichert.

-

F FrankM hat am 25. Mai 2025, 07:42 auf dieses Thema verwiesen

F FrankM hat am 25. Mai 2025, 07:42 auf dieses Thema verwiesen

-

F FrankM verschob dieses Thema von Linux am 30. Mai 2025, 12:18

F FrankM verschob dieses Thema von Linux am 30. Mai 2025, 12:18

-

F FrankM hat auf dieses Thema verwiesen vor 18 Tagen

F FrankM hat auf dieses Thema verwiesen vor 18 Tagen