Nextcloud - Update auf 28.0.0

-

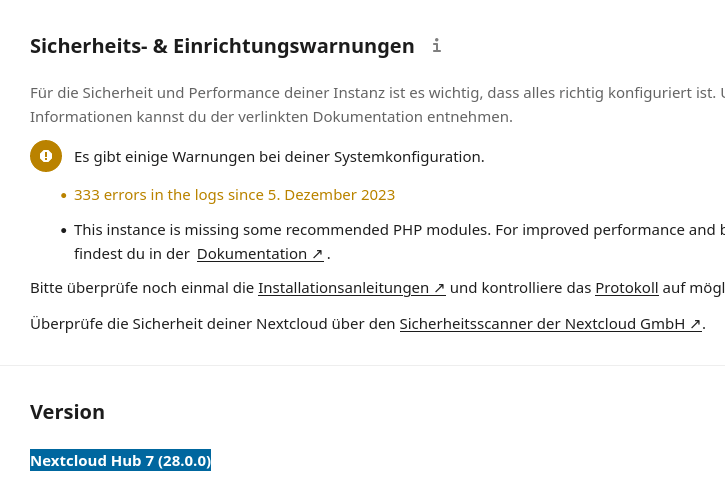

Das Update auf Nextcloud Hub 7 (28.0.0) war etwas sperrig. Das Update habe ich, wie immer über das Frontend angestoßen (Webupdater). Danach weiße Seite

Ok, ab auf die Konsole.

sudo -u www-data php occ upgradeOk, danach Wartungsmodus, obwohl in der config ausgeschaltet !?

systemctl restart nginxbrachte auch keinen Erfolg.

systemctl restart php8.2-fpmUnd schwupps, es geht wieder.

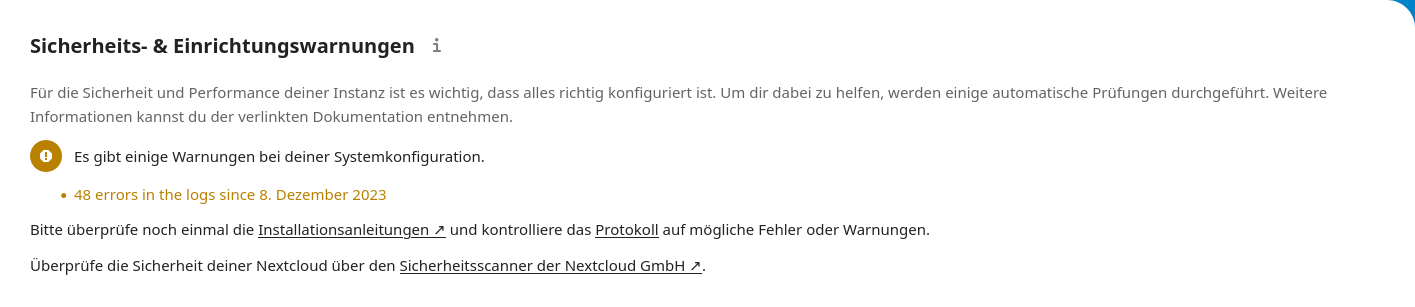

Als nächstes schauen wir uns mal an, warum da 333 errors drin stehen.

Ich denke, es hat was mit Benachrichtigungsmails zu tuen..

Ein paar Tage später ist mir jetzt nichts besonders Schlimmes aufgefallen. So weit läuft alles. Die neue Suche ist sehr interessant.

Was mich aber richtig nervt.

Ich war es gewohnt, nach einer Installation immer schön auf den grünen Button zu achten und wenn er nicht da war, die Fehler zu fixen.

Jetzt tauchen im Log ganz viele Fehler auf, die ich gar nicht zuordnen kann und wegen dieser Anzeige taucht der grüne Button nicht auf. Erst wenn ich die Logs lösche ist alles wieder grün und ich zufrieden.

Das nervt und muss dringend weg. Kann man das ausschalten? Gerne auch im Code, Hauptsache weg!

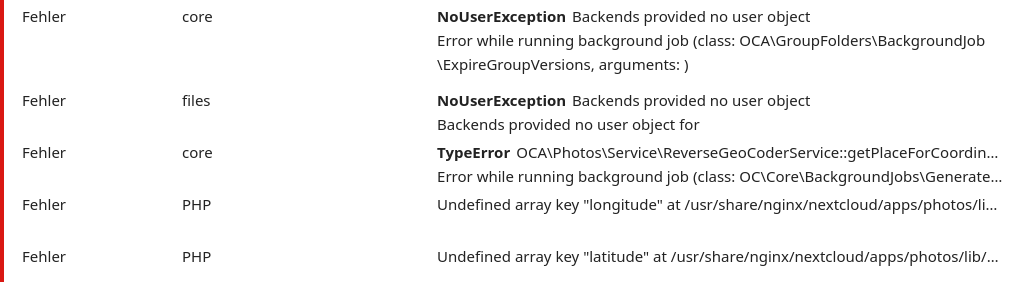

Hier noch ein paar Beispiele aus dem Log.

-

Hallo Frank,

das sieht bei mir nach Update auf NC V28 (debian11) genauso aus. Ich hab jetzt temp. die Nextcloud-APP "LogReader" deaktiviert, dann sind zwar die Fehler noch da (vermutlich wie auch vor dem Update auf NC28), sie werden aber in der Übersicht nicht mehr angezeigt

nun heisst es beobachten und mal schauen ob sich bei den kommenden Versionen etwas tut.

nun heisst es beobachten und mal schauen ob sich bei den kommenden Versionen etwas tut.Grüße M8X

-

Nabend,

der Bug wurde schon gemeldet und ist bekannt. Sollte mit NC28.01 behoben werden.https://github.com/nextcloud/logreader/issues/1078

https://github.com/nextcloud/logreader/issues/1073Grüße M8x

-

-

-

Quartz64 - dts File bearbeiten

Angeheftet Verschoben Quartz64 -

-

-

-

-