OpenCloud

-

Die OpenCloud GmbH bietet mittlerweile einen Nextcloud Ersatz an. Hinter der GmbH steckt Peer Heinlein, den kennt man z.B. auch von der Heinlein Gruppe. Auf der Webseite steht folgendes.

Die Heinlein Gruppe mit Sitz in Berlin ist seit 30 Jahren auf Open Source-IT spezialisiert. Sichere und freie Kommunikation ist für uns keine Floskel – es ist unser Source Code, seit Jahrzehnten. Wir sind Linux-Experten und Partner auf Augenhöhe für Unternehmen, öffentliche Institutionen und Privatpersonen. Als Heinlein Gruppe ermöglichen wir unseren Kunden in verschiedenen Geschäftsbereichen den Weg in die digitale Souveränität.

Quelle: https://opencloud.eu/deDie Heinlein Gruppe steckt auch hinter mailbox.org und OpenTalk.

Viele der Entwickler von OpenCloud kommen von ownCloud. Dazu hat heise.de Anfang des Jahres folgendes berichtet. Ich hab da noch im Kopf, das man mit Nextcloud auch noch im Clinch liegt, dazu habe ich aber aktuell nichts gefunden.

Ok, auch nicht so wichtig. Eine Erkenntnis bleibt, der Markt scheint umkämpft zu sein und wird vermutlich in Zukunft stark wachsen, da viele Firmen vor der Wahl stehen, ihre Daten in den USA abzulegen oder doch lieber in Europa. Und die Menschen, die jetzt mit der Aussage kommen wollen, das die Server eines amerikanischen Anbieters doch in Europa stehen, jo dazu suche ich gern ein Emjoi raus.

Ok, darum geht es jetzt hier aber gar nicht. Lasst uns das mal ausprobieren. Ich hatte gerade eine Debian 12 VM über, wo ich das mal eben schnell als Docker Installation ausprobieren wollte.

Dokumentation

Die Doku findet man hier. Ich denke, die ist ausreichend, wenn man schon mal etwas mit Docker rum gespielt hat.

Die Docker Installation findet man hier.

Installation

Nicht vergessen, den User in die docker Gruppe zu packen.

usermod -aG docker $USER newgrp dockerFirst-time Setup

docker run --rm -it \ -v $HOME/opencloud/opencloud-config:/etc/opencloud \ -v $HOME/opencloud/opencloud-data:/var/lib/opencloud \ -e IDM_ADMIN_PASSWORD=admin \ opencloudeu/opencloud-rolling:latest initPasswort anpassen, wenn gewünscht. Danach kommt die Frage nach Zertifikaten. Das habe ich mit Ja beantwortet, weil ich das hier in einer lokalen Installation teste, als nicht direkt am Internet hänge.

Start OpenCloud

Das steht in der Anleitung

docker run \ --name opencloud \ --rm \ -d \ -p 9200:9200 \ -v $HOME/opencloud/opencloud-config:/etc/opencloud \ -v $HOME/opencloud/opencloud-data:/var/lib/opencloud \ -e OC_INSECURE=true \ -e PROXY_HTTP_ADDR=0.0.0.0:9200 \ -e OC_URL=https://localhost:9200 \ opencloudeu/opencloud-rolling:latestDamit kann ich aber nur lokal drauf zugreifen, in meinem Fall will ich aber von extern drauf zugreifen.

docker run \ --name opencloud \ -d \ --restart unless-stopped \ -p 192.168.3.22:9200:9200 \ -v $HOME/opencloud/opencloud-config:/etc/opencloud \ -v $HOME/opencloud/opencloud-data:/var/lib/opencloud \ -e OC_INSECURE=true \ -e PROXY_HTTP_ADDR=0.0.0.0:9200 \ -e OC_URL=https://192.168.3.22:9200 \ opencloudeu/opencloud-rolling:latestNun kann man von extern drauf zugreifen. Und noch eine kleine Änderung eingebaut, das der Docker Container auch einen Reboot überlebt und bei Server Neustart mit neustartet.

--restart unless-stoppedWeb UI

Vieles an OpenCloud ist noch im Entstehen. Das erste was ich bei so was suche, ist eine 2FA. Leider vergeblich. Wenn man unter

/home/$User/opencloud/opencloud-config/opencloud.yaml nachsieht, ist vieles für LDAP vorbereitet. Und man findet auch einen Collaborations Abschnitt. collaboration: wopi: secret: <SECRET PASSWORD> app: insecure: trueDas müsste die Integration eines Collabora Servers sein!? Muss ich mal in der Doku nach suchen.

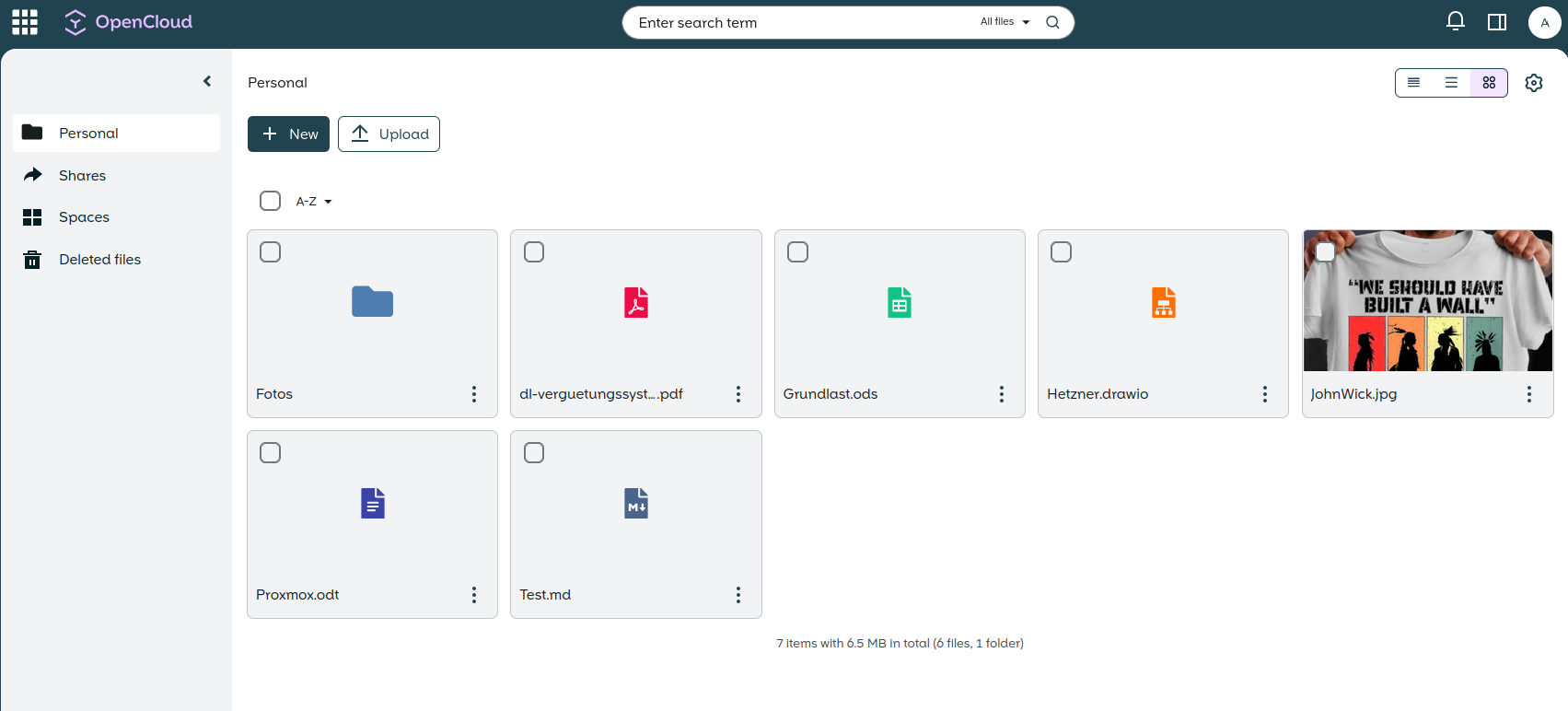

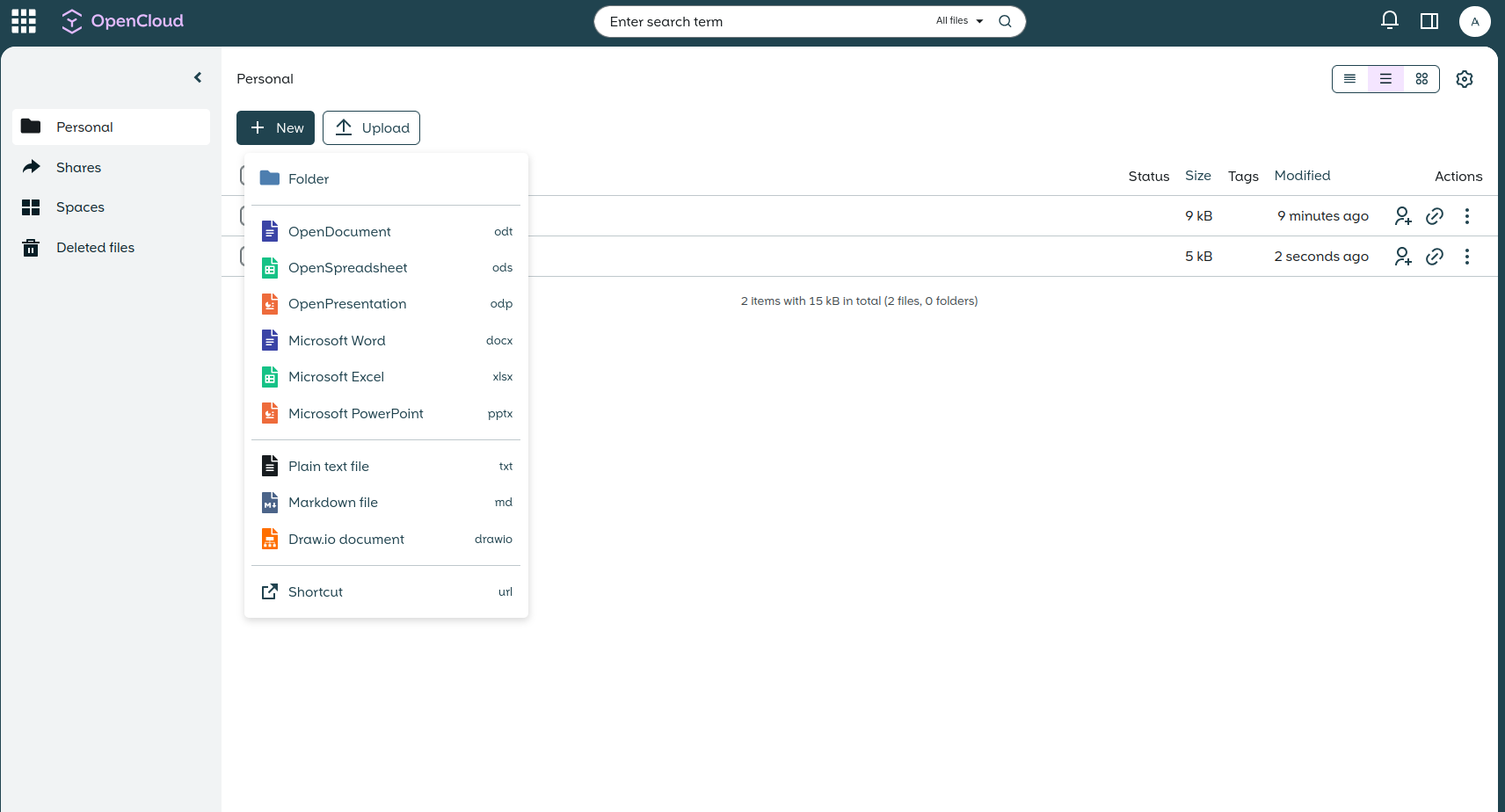

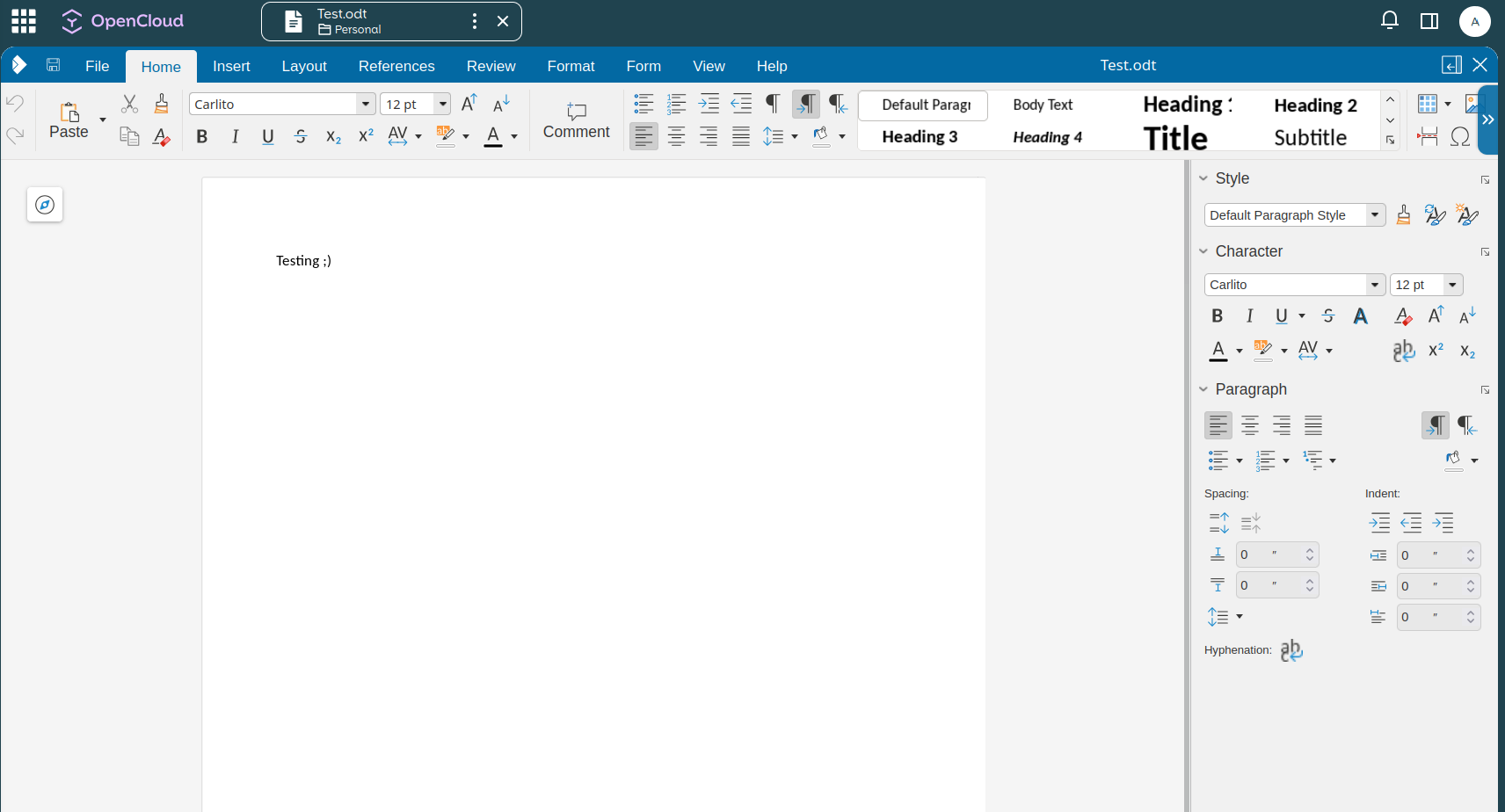

Nach dem Login sieht es dann so aus.

Man hat also die Grundfunktionen, was man heute so kennt. Drei verschiedene Ansichten, table, tiles usw.

Links in der Übersicht sieht man den Personal Ordner, die Shares die man erstellt hat, Spaces und den Mülleimer. Spaces sind "Gruppenordner". Diese Gruppenordner gehören aber der Organisation, auch nachdem Ausscheiden eines Mitarbeiters bleiben diese erhalten.

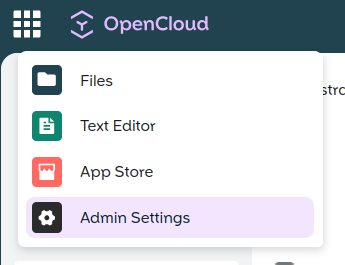

Links oben im Menü findet man noch folgendes.

Der App Store ist leer.

Fazit

Die in GO geschriebene Applikation ist schnell, das fühlt sich hier (lokal) richtig schnell an. Ok, müsste man auch mal befüllen, damit man sieht ob es so bleibt. Viele der Funktionen sind noch recht dürftig, aber es funktioniert alles so, wie ich es erwarte. Da wir hier noch am Anfang stehen, sehe ich aber noch sehr viel Arbeit bis zu einem fertigen Produkt.

-

Kleinen Hinweis aus dem Fediverse bekommen.

michael (@pomi@social.tchncs.de)

@FrankM@nrw.social beim "Streit" zwischen Nextcloud und Opencloud ging es um die Verwendung bzw. Registrierung des Namens "Opencloud" https://github.com/opencloud-eu/.github/issues/5 (edit: typo)

Mastodon (social.tchncs.de)

Hier der Beitrag bei Github.

Name conflict · Issue #5 · opencloud-eu/.github

Sorry if is this is the wrong place. It is very weird to see two different products / initiatives with (nearly) the same name popping up at the same event / time: https://open-cloud.de/ This one is also written as "Open Cloud" somtimes. ...

GitHub (github.com)

-

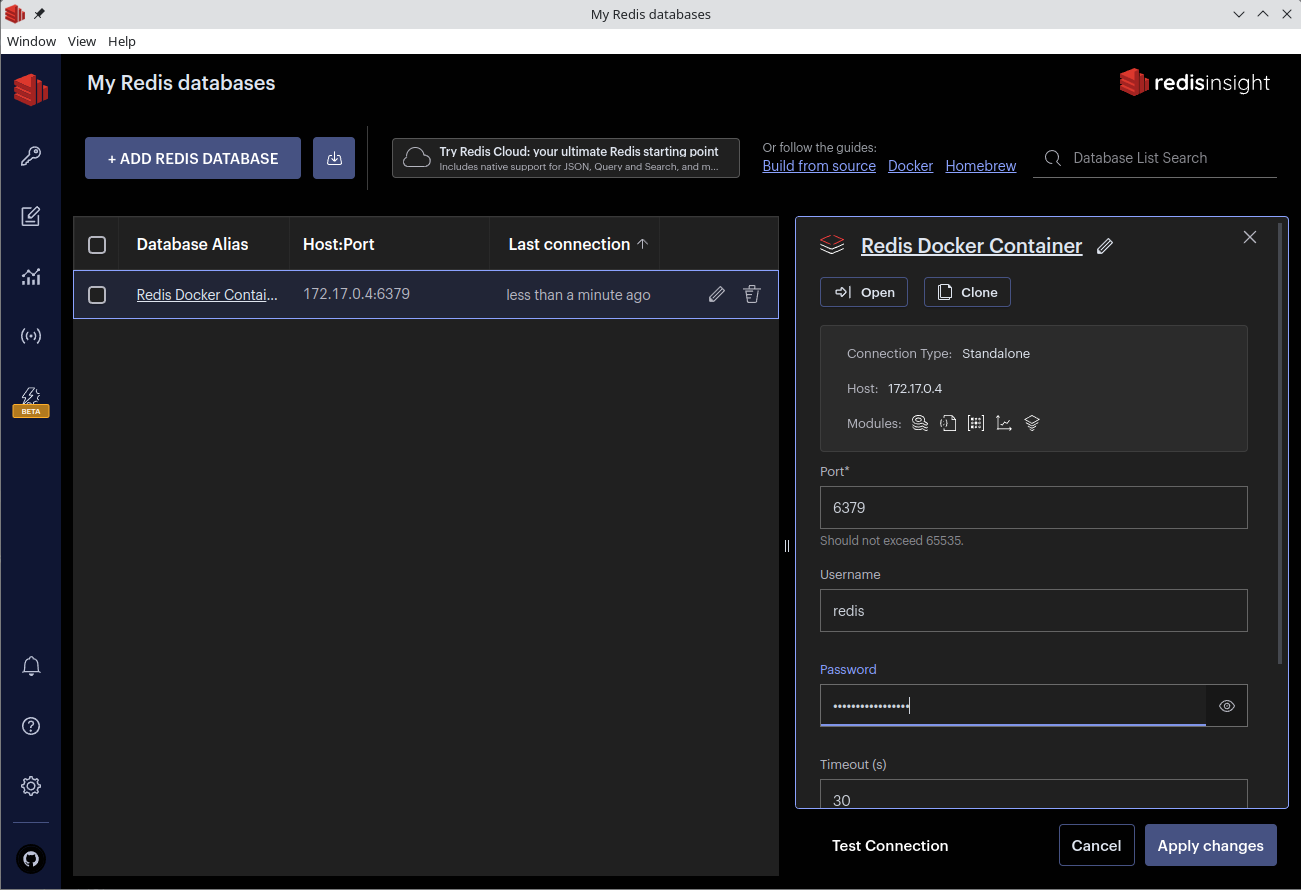

Ok, es gibt das ganze auch als docker compose, mit allem was man braucht. Also incl. Collabora usw. Sieht dann so aus.

Morgen dann im Detail.

Edit: https://linux-nerds.org/topic/1699/opencloud-docker-compose-local

-

F FrankM verschob dieses Thema von Linux am

F FrankM verschob dieses Thema von Linux am

-

-

Forgejo - v11.0.1

Verschoben Forgejo -

-

-

-

-

-