FrOSCon 18 - Bericht

-

Wenn ich das richtig überblicke, war ich das letzte Mal auf einer FrOSCon in 2019. Dieses Jahr habe ich mich mal wieder aufgerafft und mich auf den Weg gemacht zur Hochschule Bonn-Rhein-Sieg in Sankt Augustin.

Diesmal Freitags nachmittags angereist um Abends gemütlich mit guten Freunden lecker zu essen und zu klönen. Ok, die Nacht war nicht besonders ruhig, weil es eine Hochzeitsgesellschaft gab, die ganz schön Gas gegeben hat

Glückwunsch!

Glückwunsch!Samstags Morgens dann etwas zerknittert auf den Weg gemacht, zwei Stationen mit der 66 und man steht nach einem kurzen Fußweg vor dem Eingang der Hochschule.

Tag 1

Meine beiden ersten Vorträge stehen in einem näheren Zusammenhang mit meinem Arbeitsplatz. Diese beiden Vorträge, haben mich in meiner Meinung bestätigt, ich werde einen grundlegenden Wandel nicht mehr erleben

Danach dann Mittagessen. Nur noch vegan und mit zu wenig Auswahl. Das war auch schon mal besser....

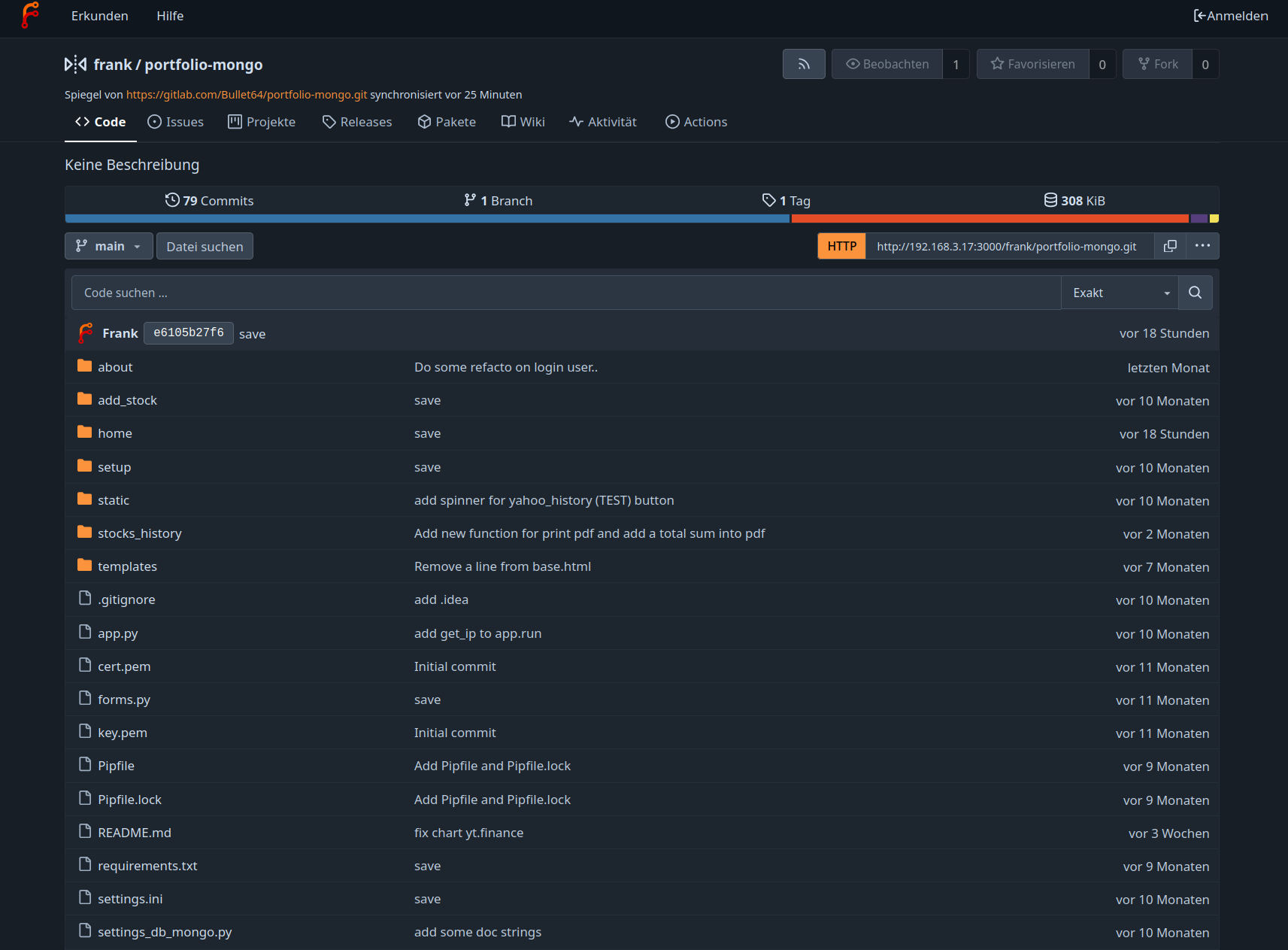

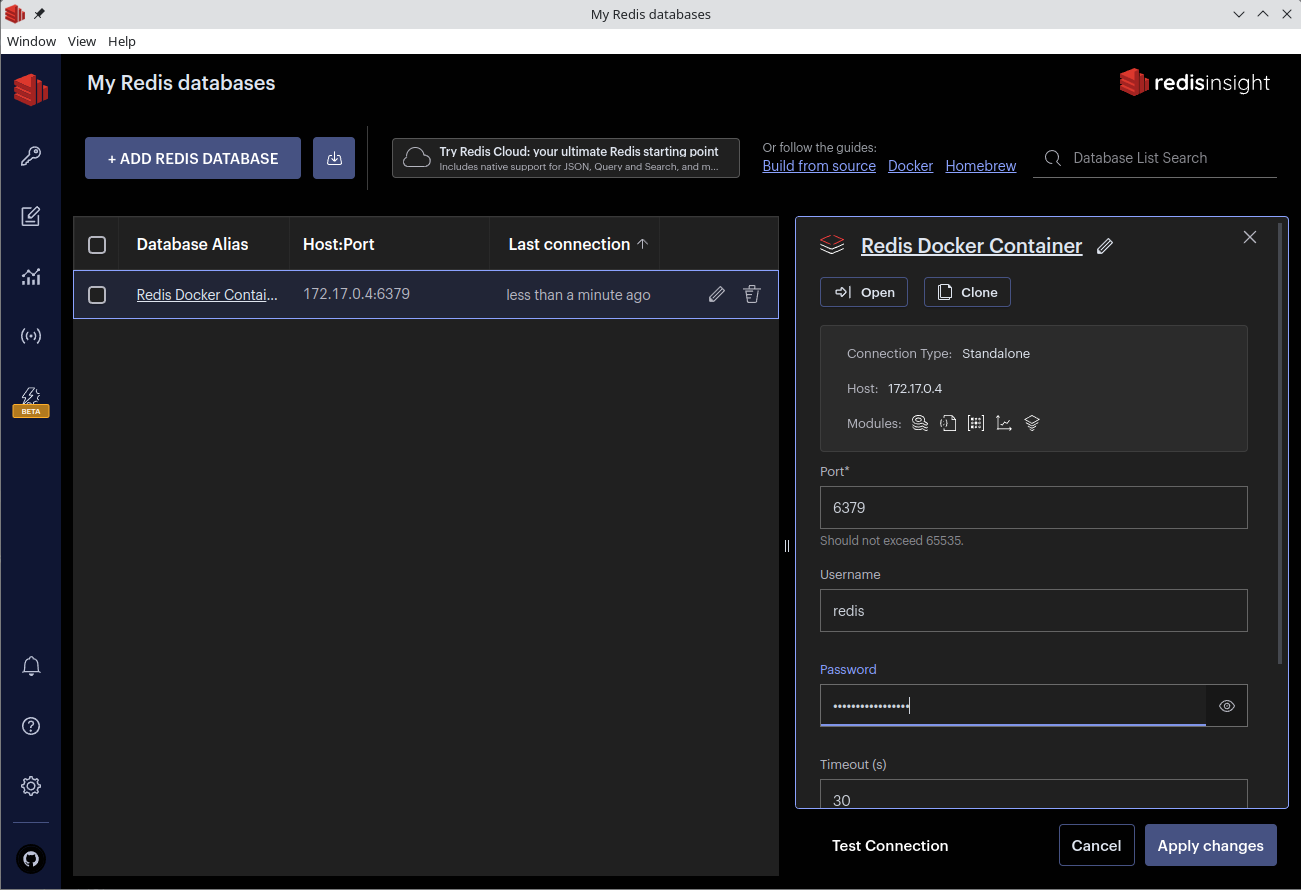

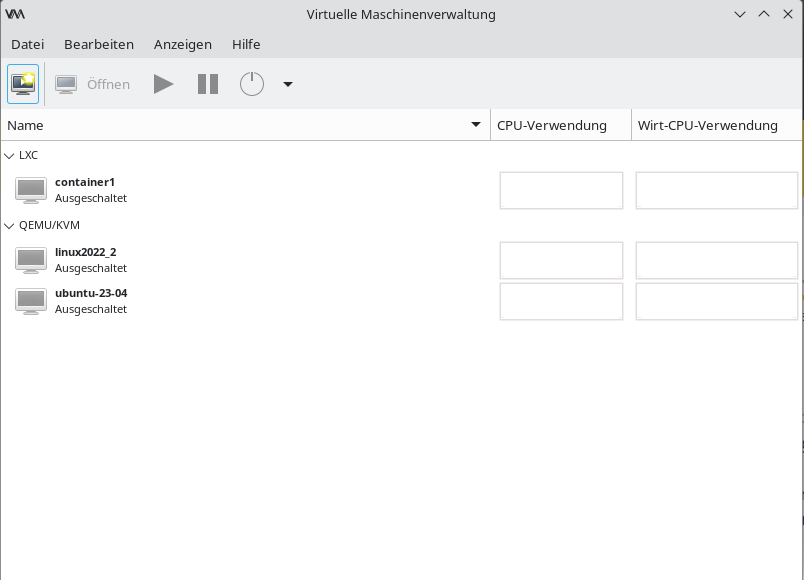

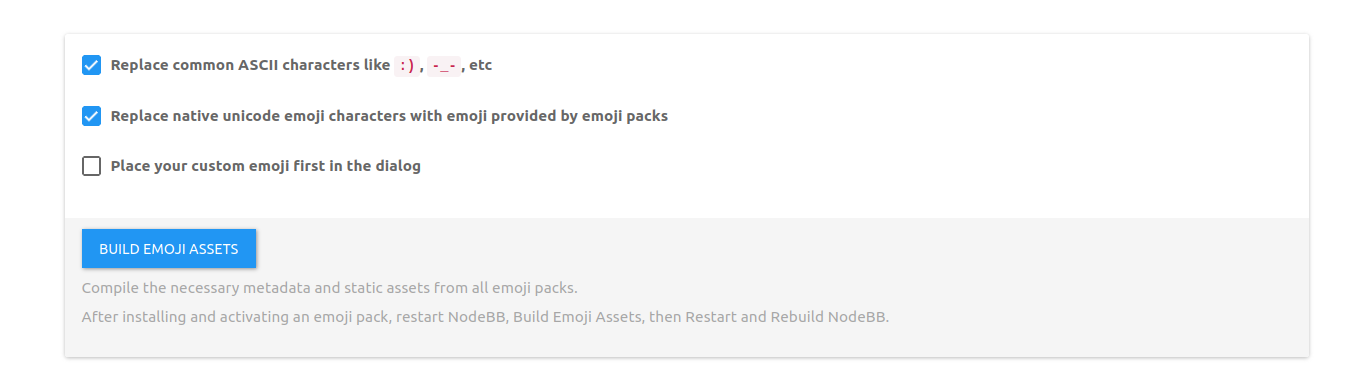

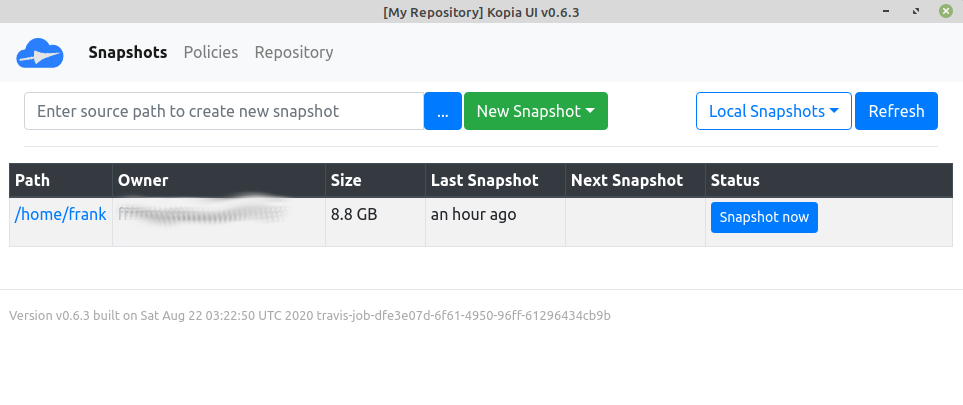

Der dritte Vortrag dann mal mit etwas, was ich auch einsetze.

Der Vortrag hatte einige interessante Aspekte, so das ich auch viel Neues mitnehmen konnte.

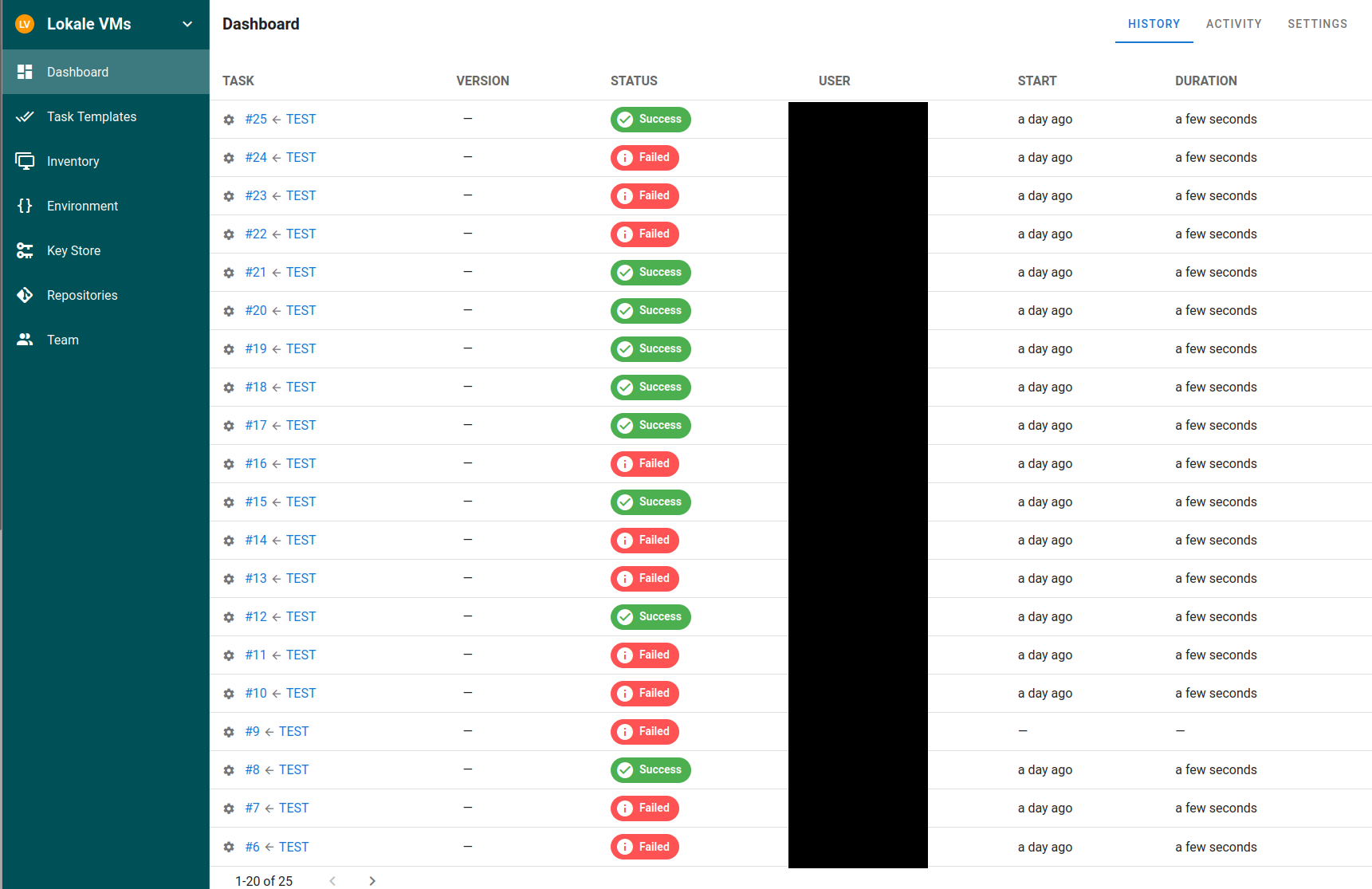

Der vierte Vortrag beschäftigte sich dann mit AWX, ein GUI um mit Ansible zu arbeiten. Der Vortrag war sehr gut, aber der Profi der neben mit saß

, verglich das Tool die ganze Zeit mit Ansible-Semaphore.

, verglich das Tool die ganze Zeit mit Ansible-Semaphore.Zum Abschluss des ersten Tages dann noch einen Vortrag zum Thema Sicherheit.

Ich persönlich, fand den wenig gelungen. Man bekam ein paar Tools vorgestellt, mit kurzen Auszügen aus der Doku und das war es dann. Mein Highlight "Zufälligerweise bin ich der Debian Maintainer des Projektes.... schon mal in die manpage geschaut......" (so ungefähr)

Den Abend ließ man dann ausklingen mit der Pflege der sozialen Kontakte.

Tag 2

Zum wachwerden mal wieder ein ernüchterndes Thema

So wird das ganz sicher nichts, mit den digitalen Diensten für die Bürger. Aber, die Hoffnung stirbt zuletzt.

Danach dann noch was, was mich ganz besonders interessiert hat. Ich setze ja für die grafische Gestaltung meiner kleinen Python Projekt PyWebIO ein. Das Tool Lona kann das auch. Da war ich natürlich neugierig.

Lona wird definitiv mal angetestet. Wenn es für meinen Einsatzzweck geeignet ist, lest ihr hier ja vielleicht nochmal mehr darüber.

Danach hatten wir uns auf die Rückreise gemacht, sind bis zur Bahnstation ordentlich nass geworden. Dann nach Köln, Kaffee trinken und dann trennten sich unsere Wege wieder. Wir waren uns einig, auch nächstes Jahr wird man uns da wieder treffen.

Fazit

Ist immer eine tolle Veranstaltung, sehr gut organisiert, technisch perfekt. Was mir dieses Jahr aufgefallen ist, es waren deutlich weniger Leute da, als bei meinem letzten Besuch. Woran das liegt, weiß ich aber nicht.

Das Mittagessen ist, für meinen Geschmack, verbesserungswürdig. Das war auch schon mal besser!

Ansonsten vielen Dank ans ganze Team, mir hat es gefallen!

-

F FrankM hat am auf dieses Thema verwiesen

F FrankM hat am auf dieses Thema verwiesen