MSI B650 Tomahawk WiFi Teil 2

-

Ich hatte ja schon mal über das Board berichtet -> https://linux-nerds.org/topic/1575/msi-b650-tomahawk-wifi

Nun sind ja die Ryzen 9000 raus doch ich habe mich gegen sie entschieden. Ich habe dann mal zugeschlagen und einen AMD Ryzen 7 8700G beschafft. Der kam dann in den Rechner, auf o.g. Board.

Diese AM5 Boards sind richtige Zicken. Beispiel, kaum ein Linux bootet wenn UEFI und Secure Boot eingeschaltet ist. Das Problem was ich habe, ist aber das ich UEFI nicht ausschalten kann. Wenn ich das mache, habe ich danach keine Monitorausgabe mehr. Ja, ich habe eine PCIe Grafikkarte eingebaut um das zu checken. Nix mehr! Danach half nur noch ein Neuflashen des BIOS. Jo, super!

BIOS CSM/UEFI Mode

Onboard graphics VBIOS is not supported in CSM mode. The "BIOS CSM/UEFI Mode" setting in the BIOS will be changed to "UEFI"

Ich kann hier nur spekulieren, aber nach dem Umschalten ging gar nichts mehr. Ok, dann muss halt ein Linux her, was mit UEFI auf diesem Board startet.

Startet

- Fedora 40

- Kubuntu 24.04

Startet nicht

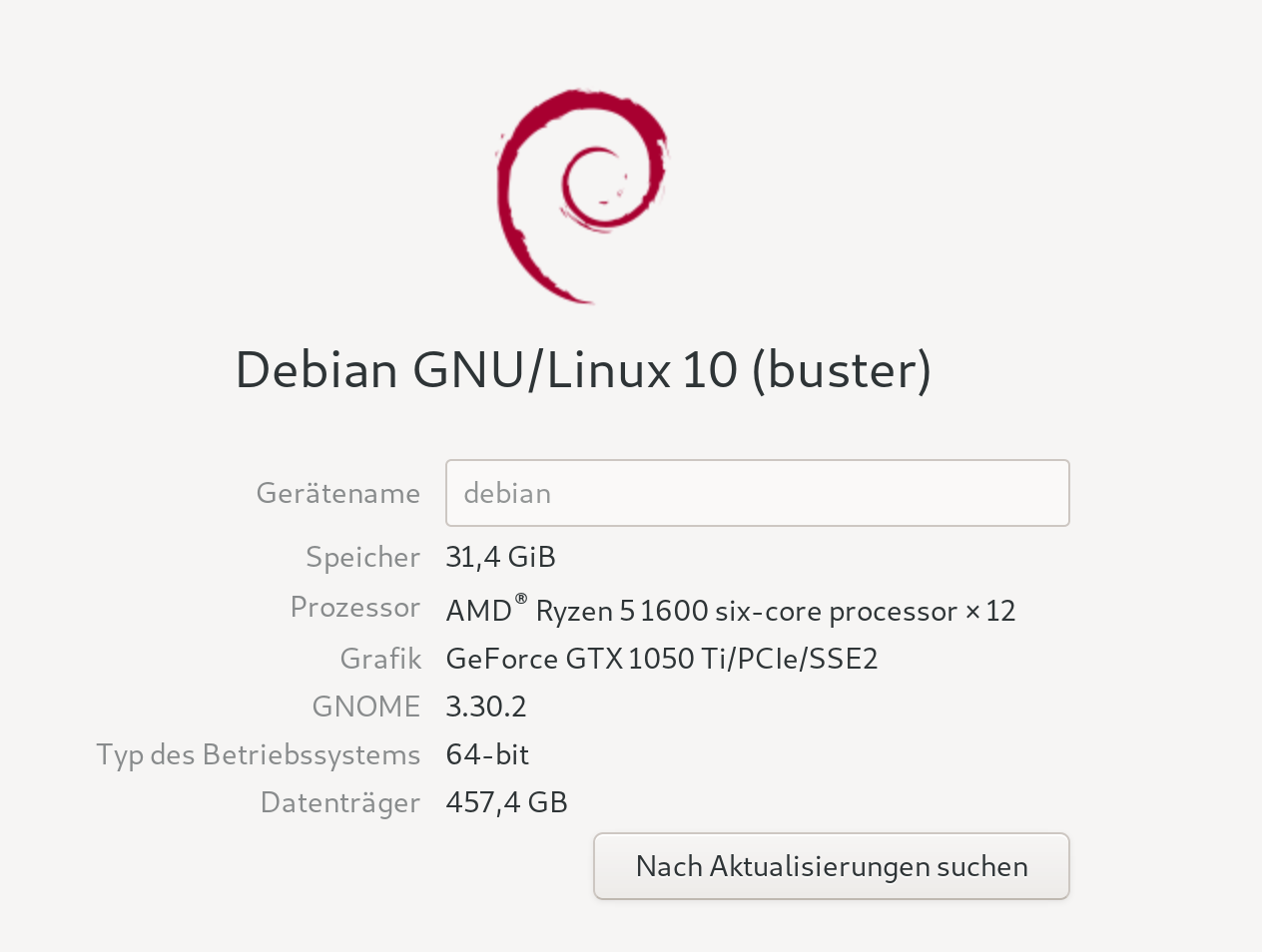

- Debian 12

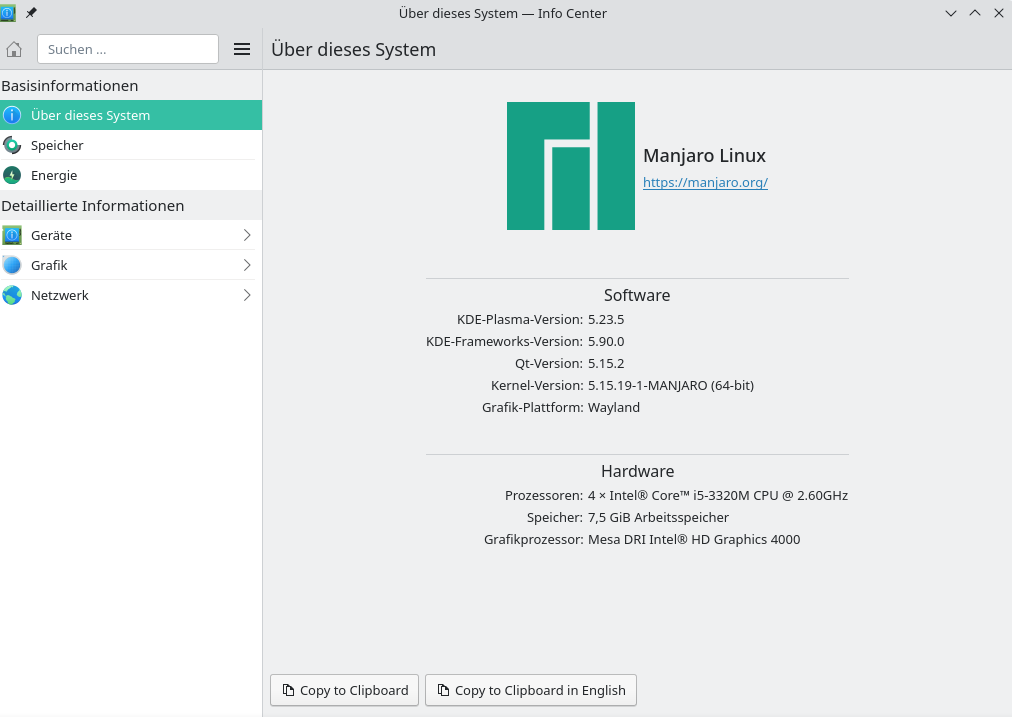

- Manjaro 24.0.5

- LinuxMint Cinnamon

- EndeavourOS

Also, das Jahr des Linux Desktops, können wir so voll vergessen

Das was ich hier an Aufwand betreibe, macht kein normaler Endverbraucher da draußen. Das liest man auch immer mal wieder, das Windows Nutzer Linux probieren wollen und genau in dieses Problem rein rennen. Da kommt dann zum Schluss wieder M$ drauf.

Das was ich hier an Aufwand betreibe, macht kein normaler Endverbraucher da draußen. Das liest man auch immer mal wieder, das Windows Nutzer Linux probieren wollen und genau in dieses Problem rein rennen. Da kommt dann zum Schluss wieder M$ drauf. -

F FrankM hat am auf dieses Thema verwiesen

F FrankM hat am auf dieses Thema verwiesen