Hetzner - Backupspace - Borgbackup

-

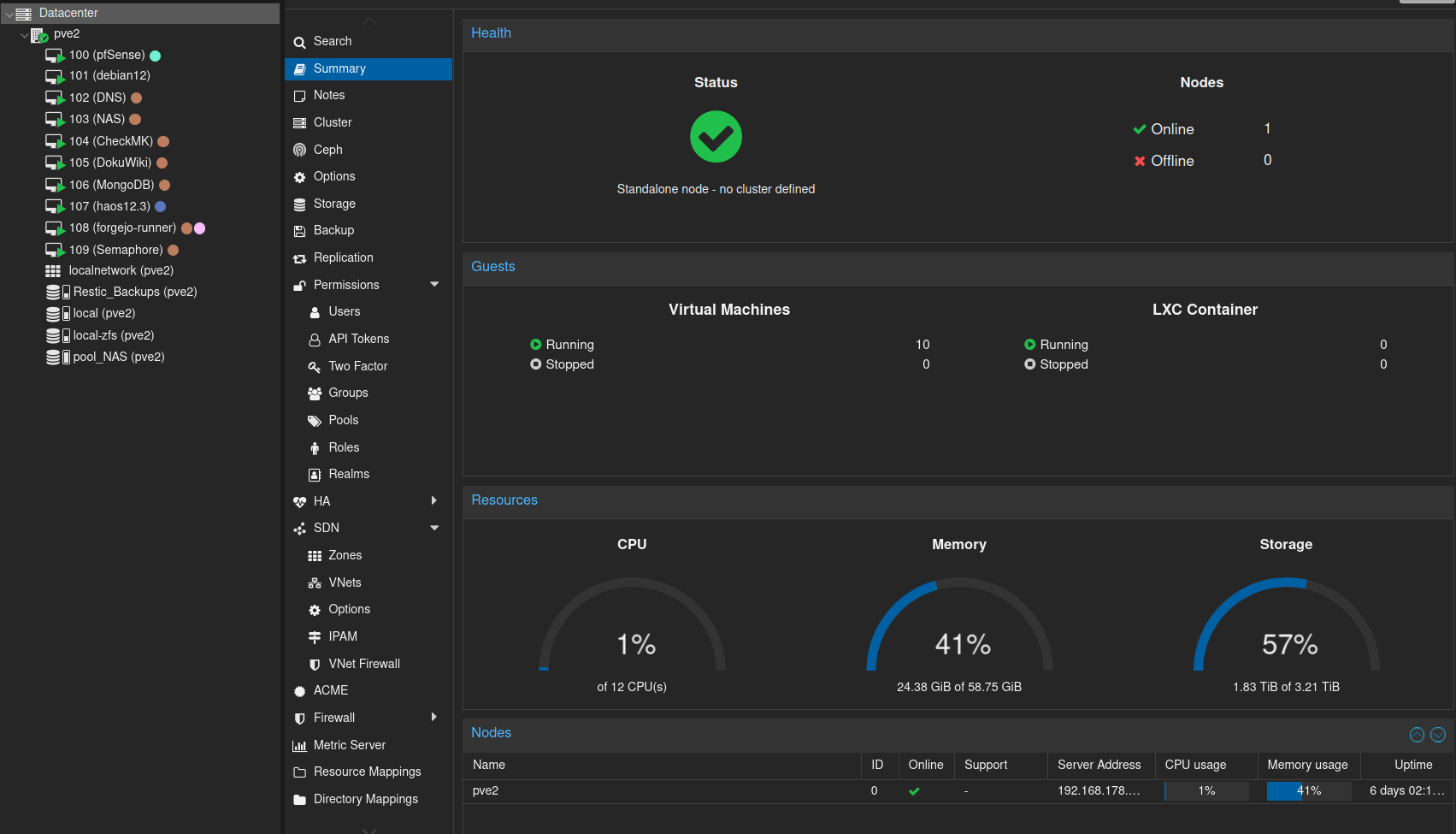

Mein Server ist von Hetzner, dort kann man Backupspace dazu buchen, teilweise ist er auch mit drin. Dann wollen wir das mal Testen.

Die Anleitung

Ich hatte erst eine andere Anleitung von Hetzner, wo das mit dem Port 23 nicht drin stand. Hat dann was länger gedauert, bis es ohne Passwort ging

Aber, am Ende ging es dann mit

Aber, am Ende ging es dann mitsftp -P 23 u123456@u123456.your-backup.deNun kann man mittels Borgbackup Daten verschlüsselt dort ablegen.

INIT

borg init --encryption=repokey ssh://u123456@u123456.your-backup.de:23/./backup Enter new passphrase: Enter same passphrase again: Do you want your passphrase to be displayed for verification? [yN]: N By default repositories initialized with this version will produce security errors if written to with an older version (up to and including Borg 1.0.8). If you want to use these older versions, you can disable the check by running: borg upgrade --disable-tam ssh://u123456@u123456.your-backup.de:23/./backup See https://borgbackup.readthedocs.io/en/stable/changes.html#pre-1-0-9-manifest-spoofing-vulnerability for details about the security implications. IMPORTANT: you will need both KEY AND PASSPHRASE to access this repo! Use "borg key export" to export the key, optionally in printable format. Write down the passphrase. Store both at safe place(s).CREATE

borg create ssh://u123456@u123456.your-backup.de:23/./backup::initial /backup Enter passphrase for key ssh://u123456@u123456.your-backup.de:23/./backup:Wenn man sehen will, was passiert kann man das so machen.

borg create --list ssh://u123456@u123456.your-backup.de:23/./backup::initial /backupDann zeigt Borg an was er die ganze Zeit macht.

LIST

borg list ssh://u123456@u123456.your-backup.de:23/./backup::initialKleine Ergänzung. Das Backup heißt vm1

borg list ssh://u123456@u123456.your-backup.de:23/./backup/vm1Das würde jetzt alle Backups auflisten.

Der Inhalt würde ein Backup mit dem Namen vm1-2019-09-23T09:00:02 enthalten.

borg list ssh://u123456@u123456.your-backup.de:23/./backup/vm1::vm1-2019-09-23T09:00:02Dann zeigt Borg den Inhalt des Backups an.

DELETE

borg delete ssh://u123456@u123456.your-backup.de:23/./backup::initialAnleitung

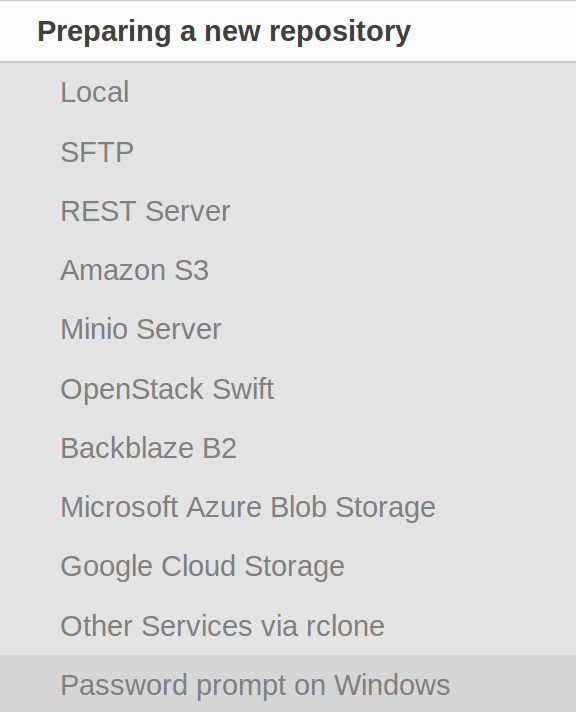

Der Link zur Anleitung von Borgbackup

Jetzt das Ganze noch automatisieren, das alle paar Tage die Daten automatisch gesichert werden.

-

Zum Automatisieren, das Script hier nehmen.

Das ganz anpassen und einen crontab anlegen. Fertig! Sieht dann so aus.

root@ ~ # ./borg.sh Sat 07 Sep 2019 04:24:40 PM CEST Starting backup Creating archive at "ssh://u123456@u123456.your-backup.de:23/./backups/01::01-2019-09-07T16:24:40" A /backup/dump/vzdump-qemu-103-2019_09_06-00_00_30.log ------------------------------------------------------------------------------ Archive name: 01-2019-09-07T16:24:40 Archive fingerprint: f66f5a895cd7xxxxxxxxxxxxxxxxxxx6ad974aec87bd Time (start): Sat, 2019-09-07 16:25:22 Time (end): Sat, 2019-09-07 16:25:22 Duration: 0.14 seconds Number of files: 72 Utilization of max. archive size: 0% ------------------------------------------------------------------------------ Original size Compressed size Deduplicated size This archive: 109.88 GB 108.55 GB 979 B All archives: 616.83 GB 610.37 GB 107.94 GB Unique chunks Total chunks Chunk index: 41509 236521 ------------------------------------------------------------------------------ terminating with success status, rc 0 Sat 07 Sep 2019 04:25:34 PM CEST Pruning repository Keeping archive: 01-2019-09-07T16:24:40 Sat, 2019-09-07 16:25:22 [f66f5a895cd7dc8f0cecxxxxxxxxxxxxxxxxxxxxxx76ad974aec87bd] Pruning archive: 01-2019-09-07T16:18:34 Sat, 2019-09-07 16:18:49 [c6803a17a72d5246bxxxxxxxxxxxxxxxxxxxxxxxxxx61d80b5c9210b6a00c11b] (1/1) terminating with success status, rc 0 -

Ok, da gibt es doch wohl noch ein kleines Problem

Hetzner hat die Dienste migriert und ich war der Meinung, der Borg funktioniert nicht mehr. Ok, das hat er auch gemacht, aber der Grund wurde mir dann vom Support mitgeteilt, Der Backup Space ist voll. Huch, was läuft denn da falsch!?

Ich konnte den Backup Space noch per SFTP erreichen, Borg gab aber immer eine merkwürdige Fehlermeldung heraus.

Also aufpassen, wenn ihr mal Probleme habt, schaut mal nach ob ihr noch genug Platz habt

Und jetzt muss ich das Script mal ein wenig überarbeiten, irgendwas läuft da nicht so, wie ich mir das vorstelle.

-

-

-

-

-

Semaphore - Die API

Verschoben Ansible -

-

-