Root-Rechte für Angreifer

Linux

1

Beiträge

1

Kommentatoren

110

Aufrufe

-

Die Tage ging ja wieder eine Meldung durchs Netz, die einige zum Teil recht gefährliche Lücken im Kernel benannte.

Root-Rechte für lokale Angreifer dank Lücken im Linux-Kernel

In zwei Komponenten des Linuxkernels verstecken sich Sicherheitslücken, die lokalen Angreifern eine Rootshell spendieren. Ein erster Exploit ist öffentlich.

Security (www.heise.de)

Die darin benannten CVE's wurden heute vom Debian Team gefixt.

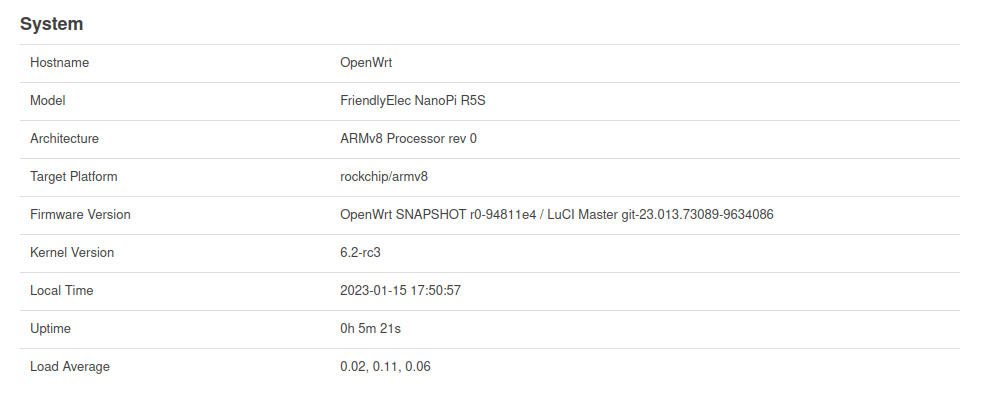

Package : linux CVE ID : CVE-2023-0386 CVE-2023-31436 CVE-2023-32233 Several vulnerabilities have been discovered in the Linux kernel that may lead to a privilege escalation, denial of service or information leaks. CVE-2023-0386 It was discovered that under certain conditions the overlayfs filesystem implementation did not properly handle copy up operations. A local user permitted to mount overlay mounts in user namespaces can take advantage of this flaw for local privilege escalation. CVE-2023-31436 Gwangun Jung reported a a flaw causing heap out-of-bounds read/write errors in the traffic control subsystem for the Quick Fair Queueing scheduler (QFQ) which may result in information leak, denial of service or privilege escalation. CVE-2023-32233 Patryk Sondej and Piotr Krysiuk discovered a use-after-free flaw in the Netfilter nf_tables implementation when processing batch requests, which may result in local privilege escalation for a user with the CAP_NET_ADMIN capability in any user or network namespace. For the stable distribution (bullseye), these problems have been fixed in version 5.10.179-1. We recommend that you upgrade your linux packages.Da kann ich mich nur der Empfehlung des Debian Teams anschließen, mal schnell die Server aktualisieren!

-

-

-

-

-

-

-

Wenn dir der Redis-Server flöten geht....

Verschoben Redis -