FritzBox Labor Version 7.39

-

Voller Vorfreude die Beta-Version installiert.

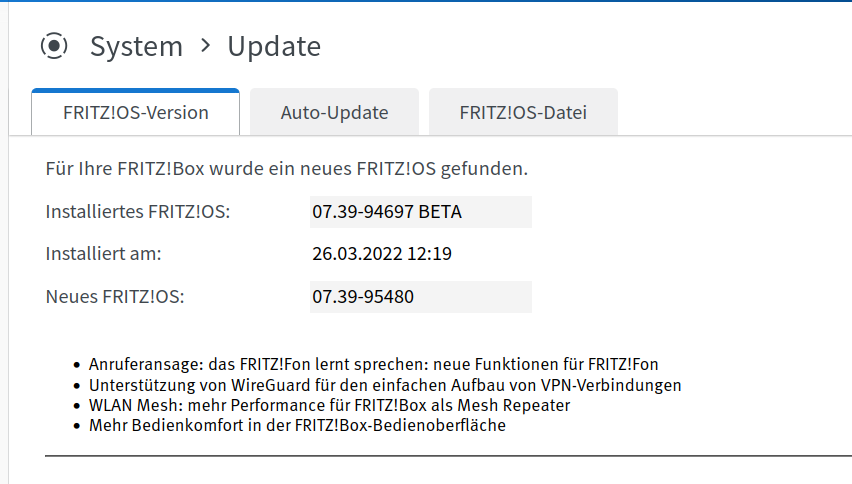

FRITZ!OS: 07.39-94697 BETA - Version aktuell

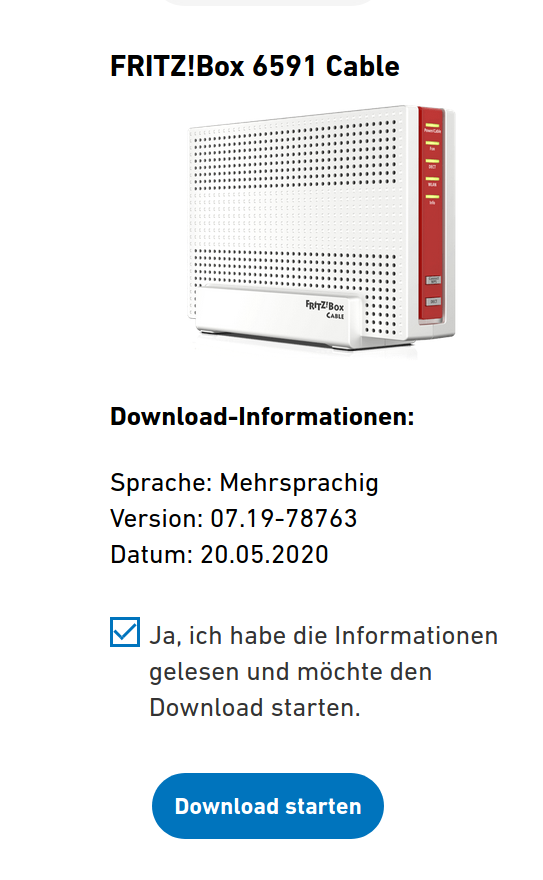

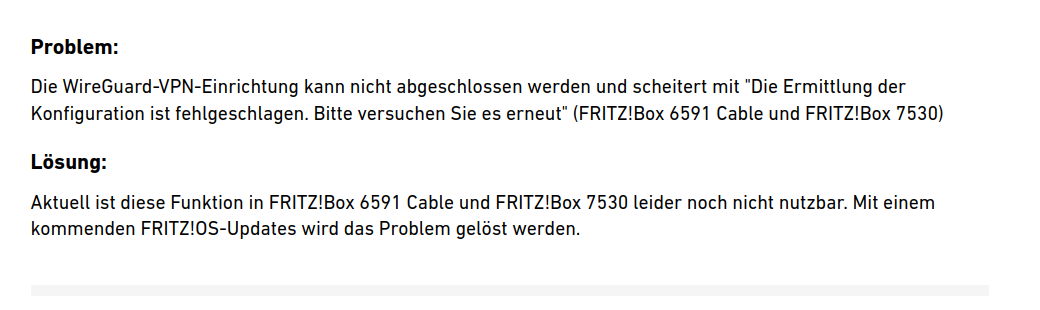

Nach einer Stunde erfolglosem rumprobieren, kam mir dann doch etwas sehr merkwürdig vor. Also nochmal aufmerksam die AVM Seite durchgesucht. Und dann das hier gefunden.

Ähm, wollt ihr mich verars........?

Quelle: https://avm.de/fritz-labor/frisch-aus-der-entwicklung/bekannte-probleme/

-

Die Antwort von AVM, ich hatte schon eine Anfrage gestellt bevor ich das oben gezeigte gefunden hatte.

Die von Ihnen geschilderten Probleme kennen wir bereits. Unsere Entwicklung arbeitet auch schon an einer Lösung, die wir dann mit einem kommendem Update bereitstellen werden.

Ich danke Ihnen für Ihre Unterstützung! -

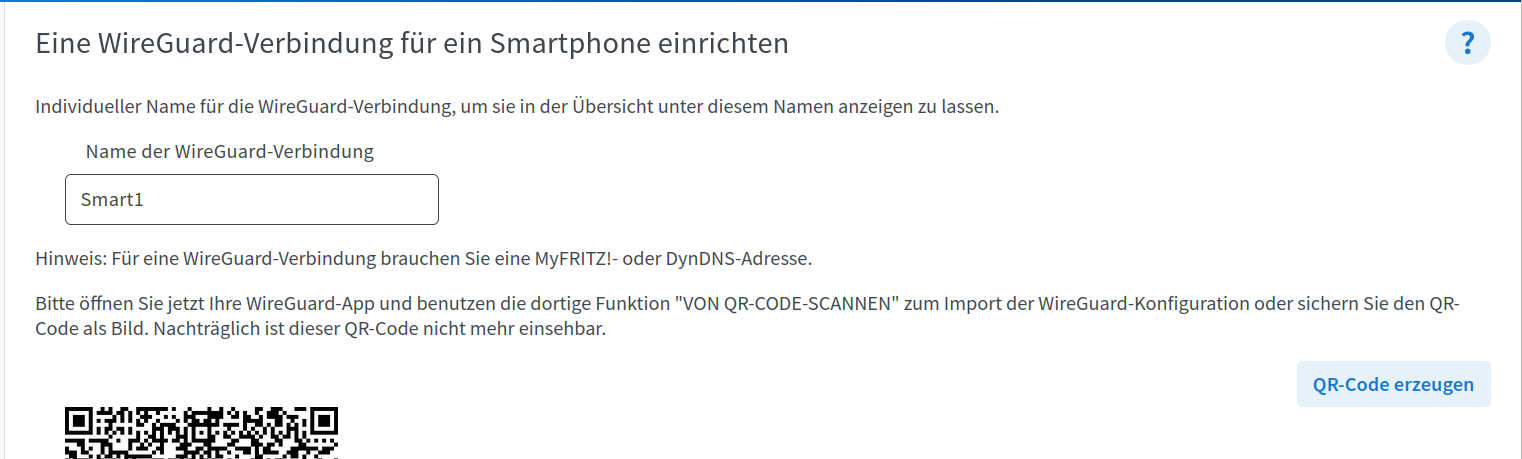

Zufällig mal nachgesehen und da ist doch glatt ein Update angekommen. Schnell mal installiert, kurzer Test.

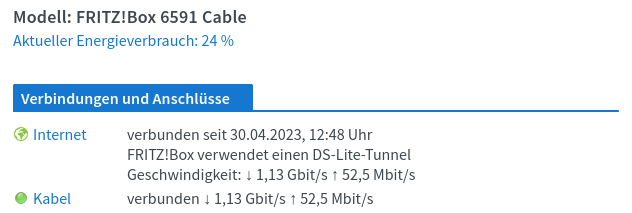

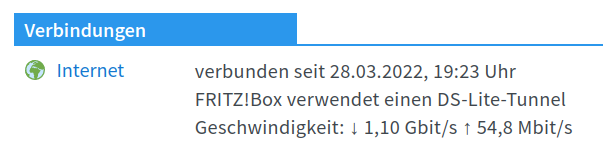

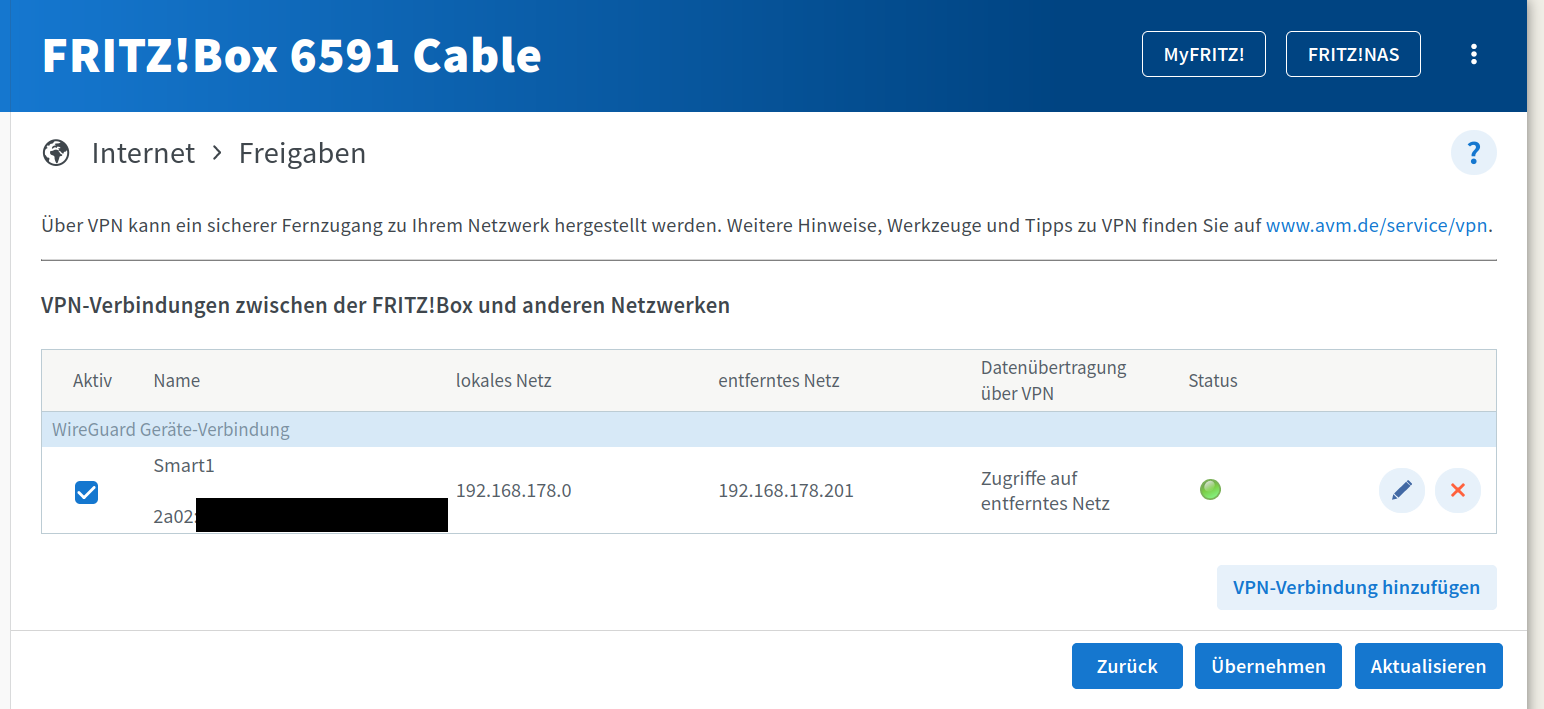

Da ist der QR-Code, das ging vorher nicht. Da kam immer die Fehlermeldung. Hier der Screenshot mit der funktionierenden Verbindung.

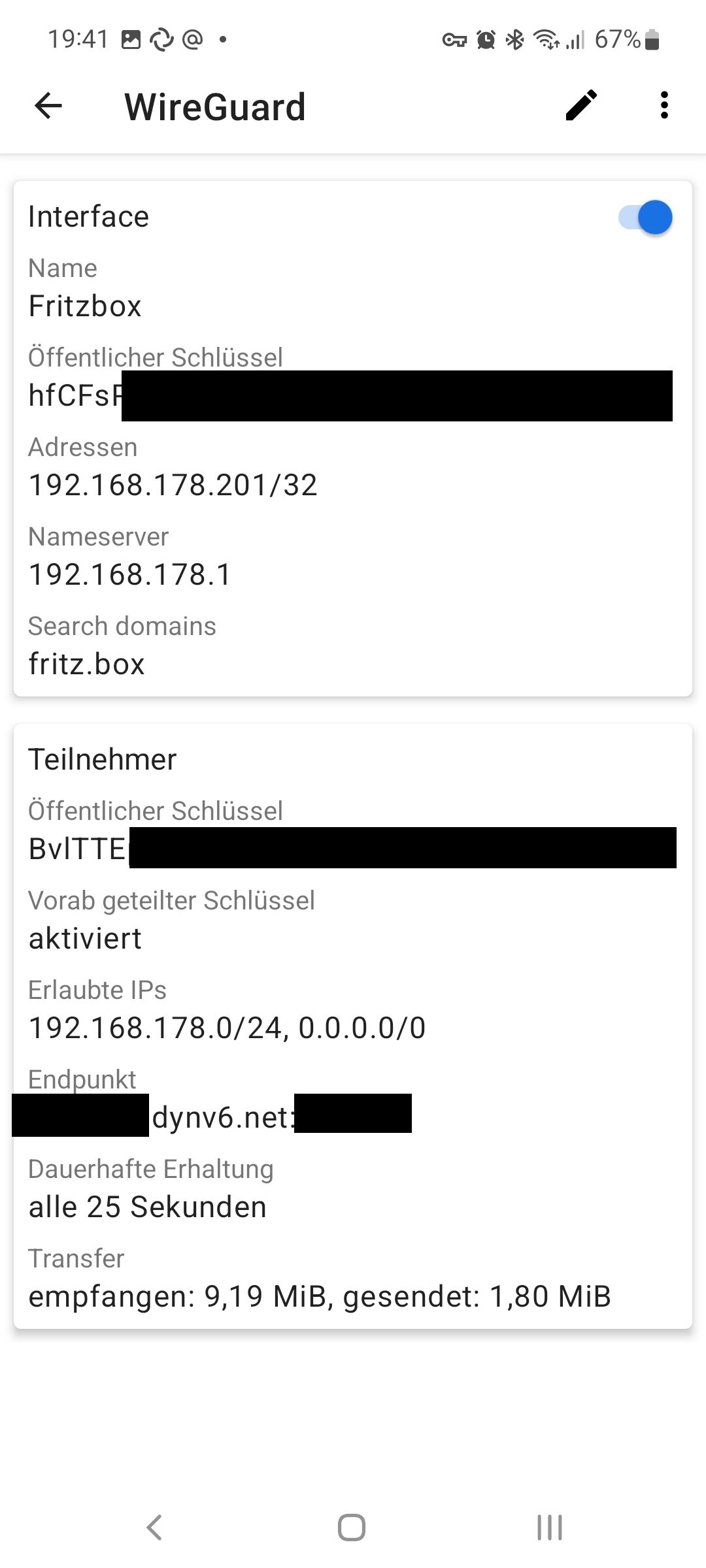

Wenn ihr das kennt, den QR-Code scannen und die Installation des Wireguard Tunnels ist auf dem Smartphone fertig. Das schaut in der Wireguard App dann wie folgt aus.

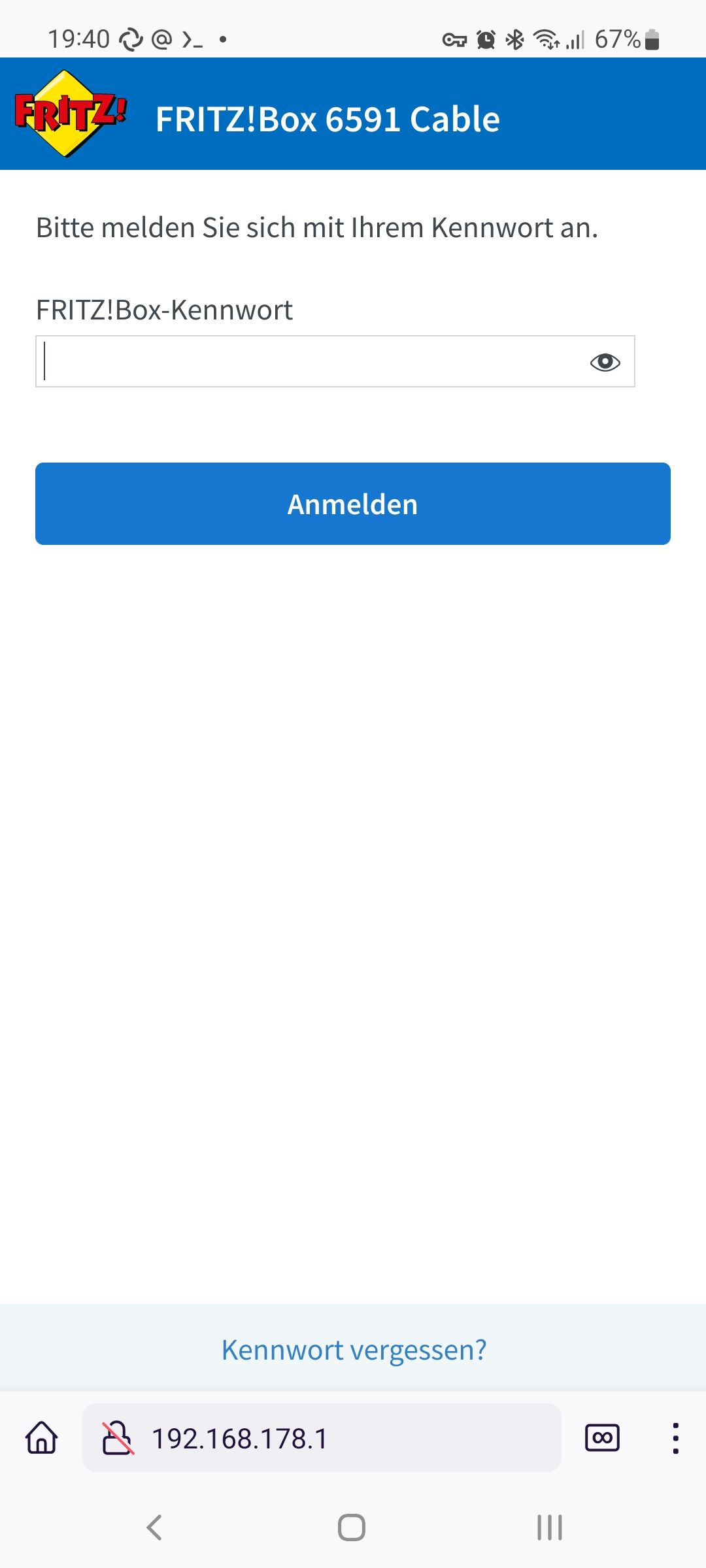

Und mal eben einen lokalen Teilnehmer erreichen.

Das soll es mal für einen Schnelltest gewesen sein. Ich komme da aber sicher noch drauf zurück

-

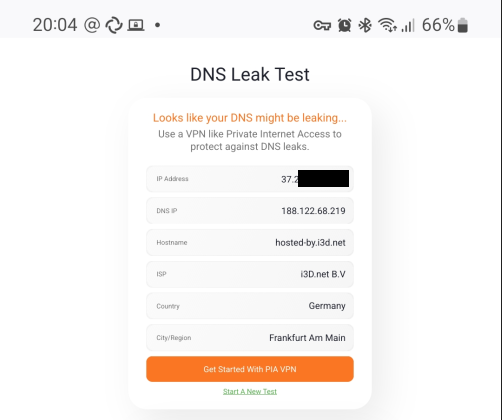

Bitte beachten, das diese VPN-Verbindung ein Problem hat, Stichwort DNS leak. Ursache ist der gesetzte DNS-Server in den Wireguard Einstellungen. Der zeigt auf die Fritzbox, die benutzt im Normalfall den DNS des Internetproviders. Nicht perfekt. Aber auch das lässt sich lösen....

-

Wer mich kennt, weiß das ich das so nicht lassen kann

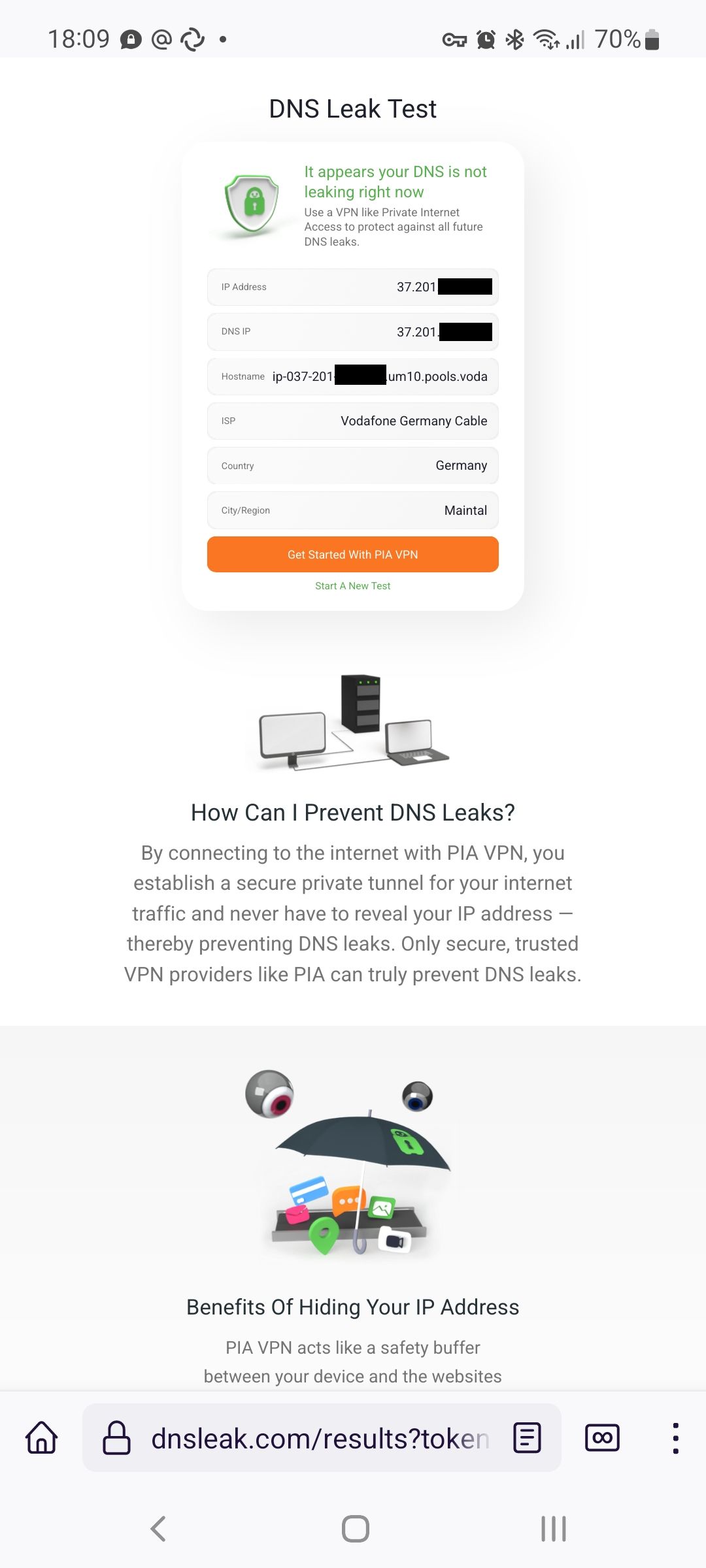

Auch noch mit einem anderen Dienst gegen getestet, alles gut, so muss das

Dazu habe ich einen Rechner (wofür liegen die Platinen hier alle rum?), genau genommen einen Quartz64, mit einem Unbound Server ausgestattet.

/etc/unbound/unbound.conf.d/user.conf

server: interface: 0.0.0.0 interface: ::0 access-control: 127.0.0.0/8 allow access-control: 192.168.178.0/16 allow prefetch: yes hide-identity: yes hide-version: yes qname-minimisation: yesRestart nicht vergessen.

service unbound restartDanach noch auf dem Smartphone in der Wireguard-Konfiguration, die Adresse des Unbound-Servers eintragen -fertig!

-

Da das o.g. sehr gut funktioniert, habe ich den Wireguard Server, den ich in der Hetzner Cloud dafür betrieben habe, heute abgeschaltet.

Das erspart mir 4,98€ ( 4,15€ + 20% für Backups), macht 59,76€ / Jahr. In Zeiten mir hoher Inflation nicht so unwichtig. Der Proxmox bei mir zu Hause, auf dem der Dienst jetzt läuft, ist hier sowieso an der macht ja noch so einiges anderes...