Debian 12 Bookworm released

-

Gestern war ja Release Day und schon beeindruckend, was man da alles so vom Debian Team lesen konnte. Ein Beispiel

Debian's image building server has 88 CPUs along with 384GB of fast RAM and over 8TB SSD storage. Even so, each DVD-sized image takes approximately 90 minutes to complete and 20 are done at a time in parallel #ReleasingDebianBookworm #Debian #Debian12

Quelle: https://framapiaf.org/@debian/110520124183430791

Ok, es ist geschafft. Ab heute steht Debian 12 Bookworm zum Download zur Verfügung. Ob man seine Server upgraden sollte, das ist ja immer so eine Sache. Bei VMs ist das ja meistens kein Problem. Vorher ein Snapshot zur Sicherheit und im Nofall zurückrollen.

-

Wenn man auf einem Debian 12 Server ein

apt updateausführt, kommt das. Ja, ich hatte schon vor dem Release eine ganze Reihe davon laufen

root@:~# apt update Get:1 http://deb.debian.org/debian bookworm InRelease [147 kB] Get:2 http://security.debian.org/debian-security bookworm-security InRelease [48.0 kB] Get:3 http://deb.debian.org/debian bookworm-updates InRelease [49.6 kB] Hit:4 http://bitwarden-deb.tech-network.de bookworm InRelease Get:5 http://security.debian.org/debian-security bookworm-security/main arm64 Packages [11.4 kB] Get:6 http://security.debian.org/debian-security bookworm-security/main Translation-en [5,000 B] Get:7 http://deb.debian.org/debian bookworm/main arm64 Packages [8,802 kB] Fetched 9,063 kB in 1s (7,165 kB/s) Reading package lists... Done Building dependency tree... Done Reading state information... Done All packages are up to date. N: Repository 'http://security.debian.org/debian-security bookworm-security InRelease' changed its 'Version' value from '' to '12' N: Repository 'http://security.debian.org/debian-security bookworm-security InRelease' changed its 'Suite' value from 'testing-security' to 'stable-security' N: Repository 'http://deb.debian.org/debian bookworm InRelease' changed its 'Version' value from '' to '12.0' N: Repository 'http://deb.debian.org/debian bookworm InRelease' changed its 'Suite' value from 'testing' to 'stable' N: Repository 'http://deb.debian.org/debian bookworm-updates InRelease' changed its 'Version' value from '' to '12-updates' N: Repository 'http://deb.debian.org/debian bookworm-updates InRelease' changed its 'Suite' value from 'testing-updates' to 'stable-updates'Da werden jetzt die entsprechenden Werten gesetzt. Nichts aufregendes. Einfach nochmal ausführen, dann passt alles wieder.

root@vaultwarden-4gb-fsn1-1:~# apt update Hit:1 http://security.debian.org/debian-security bookworm-security InRelease Hit:2 http://deb.debian.org/debian bookworm InRelease Hit:3 http://deb.debian.org/debian bookworm-updates InRelease Hit:4 http://bitwarden-deb.tech-network.de bookworm InRelease Reading package lists... Done Building dependency tree... Done Reading state information... Done All packages are up to date. -

Und hier das Ganze auf eine Hetzner VM mit einem Debian 11.

root@:~# apt update Get:1 http://security.debian.org/debian-security bullseye-security InRelease [48.4 kB] Get:2 http://mirror.hetzner.com/debian/packages bullseye InRelease [116 kB] Get:3 http://deb.debian.org/debian bullseye InRelease [116 kB] Get:4 http://deb.debian.org/debian bullseye-updates InRelease [44.1 kB] Get:5 http://mirror.hetzner.com/debian/packages bullseye-updates InRelease [44.1 kB] Get:6 http://mirror.hetzner.com/debian/packages bullseye-backports InRelease [49.0 kB] Get:7 http://mirror.hetzner.com/debian/security bullseye-security InRelease [48.4 kB] Fetched 466 kB in 1s (467 kB/s) Reading package lists... Done Building dependency tree... Done Reading state information... Done All packages are up to date. N: Repository 'http://security.debian.org/debian-security bullseye-security InRelease' changed its 'Suite' value from 'stable-security' to 'oldstable-security' N: Repository 'http://deb.debian.org/debian bullseye InRelease' changed its 'Suite' value from 'stable' to 'oldstable' N: Repository 'http://deb.debian.org/debian bullseye-updates InRelease' changed its 'Suite' value from 'stable-updates' to 'oldstable-updates' N: Repository 'http://mirror.hetzner.com/debian/packages bullseye InRelease' changed its 'Suite' value from 'stable' to 'oldstable' N: Repository 'http://mirror.hetzner.com/debian/packages bullseye-updates InRelease' changed its 'Suite' value from 'stable-updates' to 'oldstable-updates' N: Repository 'http://mirror.hetzner.com/debian/security bullseye-security InRelease' changed its 'Suite' value from 'stable-security' to 'oldstable-security'Hier wird das 11er dann als oldstable geflaggt. Das sind nur Hinweise, einfach nochmal machen und es passt wieder alles. Als Admin wissen wir ja, was wir tuen

root@:~# apt update Hit:1 http://mirror.hetzner.com/debian/packages bullseye InRelease Hit:2 http://deb.debian.org/debian bullseye InRelease Hit:3 http://deb.debian.org/debian bullseye-updates InRelease Hit:4 http://security.debian.org/debian-security bullseye-security InRelease Hit:5 http://mirror.hetzner.com/debian/packages bullseye-updates InRelease Hit:6 http://mirror.hetzner.com/debian/packages bullseye-backports InRelease Hit:7 http://mirror.hetzner.com/debian/security bullseye-security InRelease Reading package lists... Done Building dependency tree... Done Reading state information... Done All packages are up to date. -

Ein Debian 11 Server muss jetzt dran glauben

Mal einen ausgesucht und nachgesehen, ob alles aktuell ist. Danach nachgeschaut ob ein aktuelles Backup vorhanden ist.

Mal einen ausgesucht und nachgesehen, ob alles aktuell ist. Danach nachgeschaut ob ein aktuelles Backup vorhanden ist.Danach in /etc/apt/sources.list

deb http://deb.debian.org/debian bookworm main contrib non-free # deb-src http://deb.debian.org/debian bookworm main contrib non-free deb http://deb.debian.org/debian bookworm-updates main contrib non-free # deb-src http://deb.debian.org/debian bookworm-updates main contrib non-free # deb http://deb.debian.org/debian bookworm-backports main contrib non-free # deb-src http://deb.debian.org/debian bookworm-backports main contrib non-free deb http://security.debian.org/debian-security bookworm-security main contrib non-free # deb-src http://security.debian.org/debian-security bookworm-security main contrib non-freealle bullseye gegen bookworm getauscht. Danach ein

apt updateund einen Kaffee geholt. Jetzt ein

rebootund Daumen drücken

Es handelt sich hierbei um meinen Rest-Server. Nach dem Reboot kurz nachschauen ob der Kernel passt.

Es handelt sich hierbei um meinen Rest-Server. Nach dem Reboot kurz nachschauen ob der Kernel passt.root@rest-server:~# uname -a Linux rest-server 6.1.0-9-amd64 #1 SMP PREEMPT_DYNAMIC Debian 6.1.27-1 (2023-05-08) x86_64 GNU/LinuxDebian Version ?

root@rest-server:~# cat /etc/debian_version 12.0Ein

apt updatezur Kontrolle.

root@rest-server:~# apt update Hit:1 http://deb.debian.org/debian bookworm InRelease Hit:2 http://deb.debian.org/debian bookworm-updates InRelease Hit:3 http://security.debian.org/debian-security bookworm-security InRelease Hit:4 http://mirror.hetzner.com/debian/packages bullseye InRelease Hit:5 http://mirror.hetzner.com/debian/packages bullseye-updates InRelease Hit:6 http://mirror.hetzner.com/debian/packages bullseye-backports InRelease Hit:7 http://mirror.hetzner.com/debian/security bullseye-security InRelease Reading package lists... Done Building dependency tree... Done Reading state information... Done 2 packages can be upgraded. Run 'apt list --upgradable' to see them. N: Repository 'Debian bookworm' changed its 'non-free component' value from 'non-free' to 'non-free non-free-firmware' N: More information about this can be found online in the Release notes at: https://www.debian.org/releases/bookworm/amd64/release-notes/ch-information.html#non-free-splitOk, es gibt da verschiedene Probleme. Zum einen gibt es von Hetzner noch Repos. die ich noch nicht aktualisiert hatte. Fangen wir mal damit an. Jetzt passt es. Danach noch das Non-free Problem.

Alle non-free gegen non-free-firmware getauscht. Jetzt sieht es schön aus.

root@rest-server-2gb-nbg1-2:/# apt update Hit:1 http://mirror.hetzner.com/debian/packages bookworm InRelease Hit:2 http://deb.debian.org/debian bookworm InRelease Hit:3 http://deb.debian.org/debian bookworm-updates InRelease Hit:4 http://security.debian.org/debian-security bookworm-security InRelease Hit:5 http://mirror.hetzner.com/debian/packages bookworm-updates InRelease Hit:6 http://mirror.hetzner.com/debian/packages bookworm-backports InRelease Hit:7 http://mirror.hetzner.com/debian/security bookworm-security InRelease Get:8 http://mirror.hetzner.com/debian/packages bookworm/non-free-firmware amd64 Packages [6,232 B] Get:9 http://mirror.hetzner.com/debian/packages bookworm/non-free-firmware Translation-en [20.9 kB] Get:10 http://deb.debian.org/debian bookworm/non-free-firmware amd64 Packages [6,232 B] Get:11 http://deb.debian.org/debian bookworm/non-free-firmware Translation-en [20.9 kB] Fetched 54.2 kB in 1s (41.8 kB/s) Reading package lists... Done Building dependency tree... Done Reading state information... Done 2 packages can be upgraded. Run 'apt list --upgradable' to see them.Zwei Pakete noch.

root@rest-server:/# apt upgrade Reading package lists... Done Building dependency tree... Done Reading state information... Done Calculating upgrade... Done The following packages were automatically installed and are no longer required: golang-1.15-go golang-1.15-src libcbor0 libfl2 libicu67 libldap-2.4-2 libmpdec3 libperl5.32 libpython3.9 libpython3.9-minimal libpython3.9-stdlib libunbound8 liburing1 linux-image-5.10.0-22-amd64 perl-modules-5.32 python3-requests-toolbelt python3-zope.component python3-zope.event python3-zope.hookable python3-zope.interface python3.9 python3.9-minimal telnet unbound-anchor Use 'apt autoremove' to remove them. The following packages have been kept back: libsemanage-common passwd 0 upgraded, 0 newly installed, 0 to remove and 2 not upgraded.Ok, erst mal aufräumen.

apt autoremoveDanach ein

apt dist-upgradeund die zwei fehlenden Pakete werden auch aktualisiert. Danach ist alles fein.

root@rest-server:/# apt update Hit:1 http://mirror.hetzner.com/debian/packages bookworm InRelease Hit:2 http://deb.debian.org/debian bookworm InRelease Hit:3 http://deb.debian.org/debian bookworm-updates InRelease Hit:4 http://security.debian.org/debian-security bookworm-security InRelease Hit:5 http://mirror.hetzner.com/debian/packages bookworm-updates InRelease Hit:6 http://mirror.hetzner.com/debian/packages bookworm-backports InRelease Hit:7 http://mirror.hetzner.com/debian/security bookworm-security InRelease Reading package lists... Done Building dependency tree... Done Reading state information... Done All packages are up to date.Danach noch schnell geschaut ob die wichtigsten Dienste laufen

- fail2ban

- iptables

Sieht alles soweit gut aus.

Danke ans Debian-Team!

Kurzer Hinweis, Backup vorher machen!! Wenn jemand einen Fehler findet, bitte ich um einen Hinweis. Danke.

-

Mein persönliches Fazit, alles läuft rund mit Debian Bookworm 12

Alle meine Hetzner VMs sind jetzt auf Bookworm

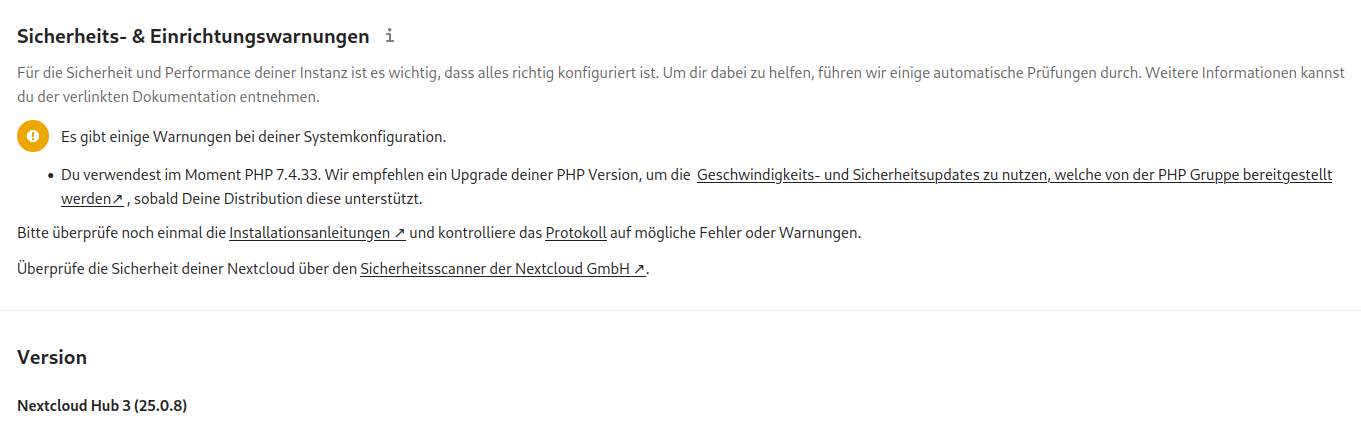

Ok, was schwer und zeitaufwendig war, war die Nextcloud Installation bzw. der ganze PHP-Server. Das ist echt jedes mal eine Herausforderung, aber auch dabei werde ich die letzten Jahre sicherer. Hier die Story zum Nextcloud Server

Ok, was schwer und zeitaufwendig war, war die Nextcloud Installation bzw. der ganze PHP-Server. Das ist echt jedes mal eine Herausforderung, aber auch dabei werde ich die letzten Jahre sicherer. Hier die Story zum Nextcloud Server

Nextcloud - Upgrade auf Bookworm 12

Mein Debian Server mit einer Nextcloud-Installation läuft noch auf Debian 11. Das möchte ich gerne ändern, wie ich aber letzte Woche lernen musste, ist das g...

linux-nerds.org (linux-nerds.org)

Richtig rund lief das Upgrade des NodeBB-Servers, war einfach und direkt auf Node18 hochgezogen.

NodeBB - Upgrade auf Debian Bookworm 12

Heute mal den Server für meine NodeBB-Foren auf Debian Bookworm 12 upgegraded. Ehrlich gesagt, das war langweilig........ Erster Schritt, kontrolliert ob De...

linux-nerds.org (linux-nerds.org)

Damit ist jetzt alles hier auf Debian Bookworm 12

- Haupt-PC

- VMs bei Hetzner

- VMs in der Proxmox

Oh, da fällt mir gerade ein, der Proxmox ist noch fällig. Aber, dazu habe ich mir was einfallen lassen, da ist noch ein neues Mainboard unterwegs und dann gibt es dazu einen etwas größeren Beitrag.

Danke Debian-Team, Debian Bookworm 12 ist eine runde Sache!

Spannend wird jetzt, wie lange ich auf meinem Haupt-PC (Bookworm, KDE, Wayland) bleibe. Ich habe da so eine unangenehme Eigenschaft, wenn es um veraltete Pakete geht. Diesmal werde ich dann wahrscheinlich auf den Debian Unstable Zweig (sid) wechseln. Aber das dürfte noch was dauern, da ja aktuell erst mal alles passt.