Konsolentext in Englisch

-

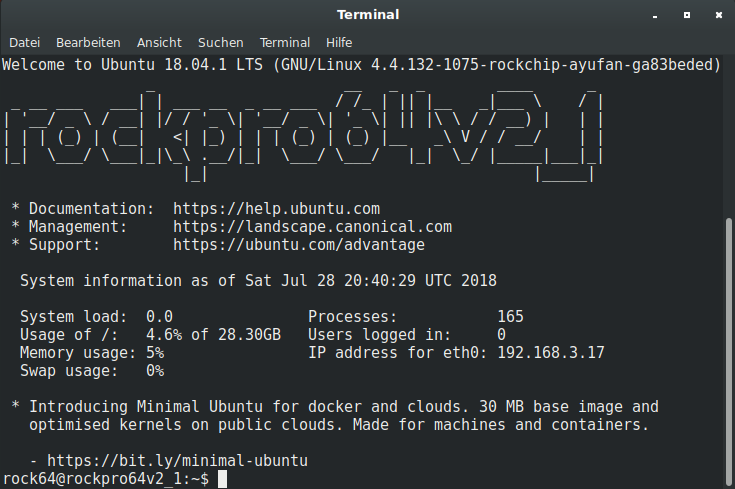

Ich habe ja gelegentlich Kontakt zu ein paar wenigen Entwicklern. Die Sprache dabei ist englisch, wie ihr ja alle wisst. Da ist es sehr blöd, wenn man aus der Konsole was kopiert, das in deutsch ist und man es z.B. Dan vom Manjaro ARM Team schickt.

Das hatte ich tatsächlich schon, das es danach viele Nachfragen gab, die man sich ganz einfach ersparen kann. Mit folgender Umgebungsvariable kann man das in englisch ausgeben

LC_ALL=CBeispielausgabe mit dem Befehl free

[frank-ms7c92 ~]# free gesamt benutzt frei gemns. Puffer/Cache verfügbar Speicher: 61609880 13752348 36892556 837540 10964976 46327716 Swap: 67767424 0 67767424 [frank-ms7c92 ~]# LC_ALL=C free total used free shared buff/cache available Mem: 61609880 13781124 36863292 837540 10965464 46298944Wofür steht das C ?

The C locale is a special locale that is meant to be the simplest locale. You could also say that while the other locales are for humans, the C locale is for computers. In the C locale, characters are single bytes, the charset is ASCII (well, is not required to, but in practice will be in the systems most of us will ever get to use), the sorting order is based on the byte values¹, the language is usually US English (though for application messages (as opposed to things like month or day names or messages by system libraries), it's at the discretion of the application author) and things like currency symbols are not defined.

Quelle: https://unix.stackexchange.com/questions/87745/what-does-lc-all-c-do