NanoPi R2S - OpenWRT

-

In diesem Beitrag habe ich ja was mit einem Router rum gespielt. So weit funktional, aber IPv6 fehlt

Da ich damit nun mal gar nicht so richtig klar komme, muss was anderes her.

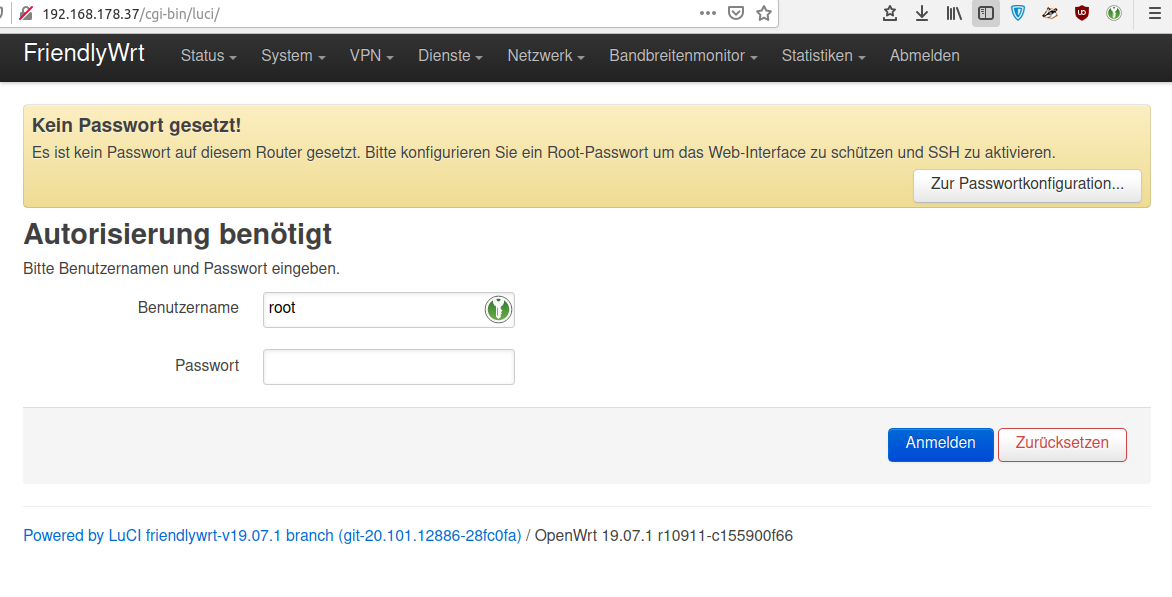

Da ich damit nun mal gar nicht so richtig klar komme, muss was anderes her.Dazu ist mir eingefallen, das der Hersteller des NanoPi R2S ein Image für OpenWRT hat. Das habe ich heute mal installiert. Hatte am Anfang ein kleines Problem mit dem Root Passwort, das hatte ich dann per SSH gesetzt. Am Anfang ist keines gesetzt!

Ok, die kleinen Startschwierigkeiten erledigt. Danach auf dem Webinterface eingeloggt.

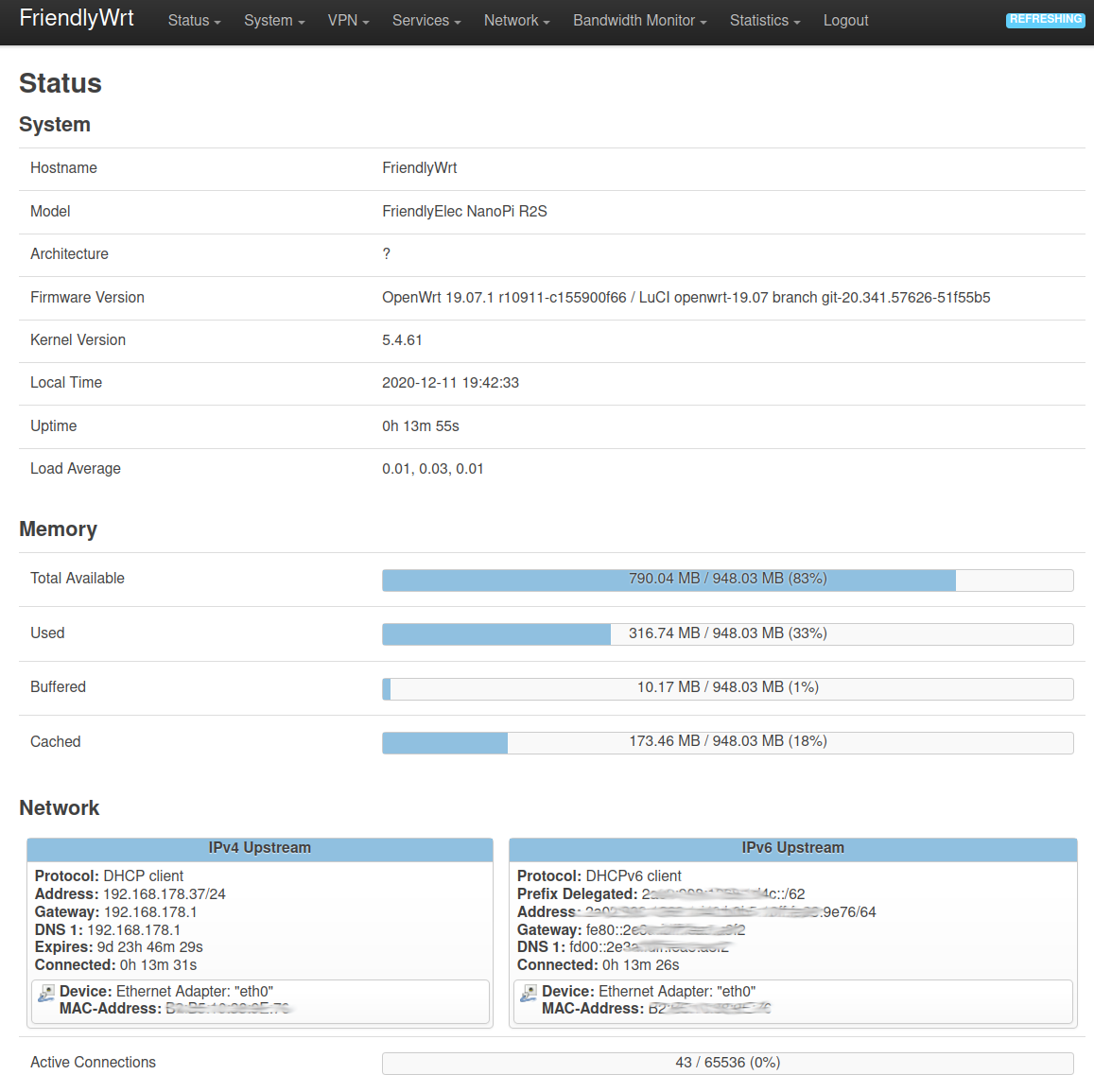

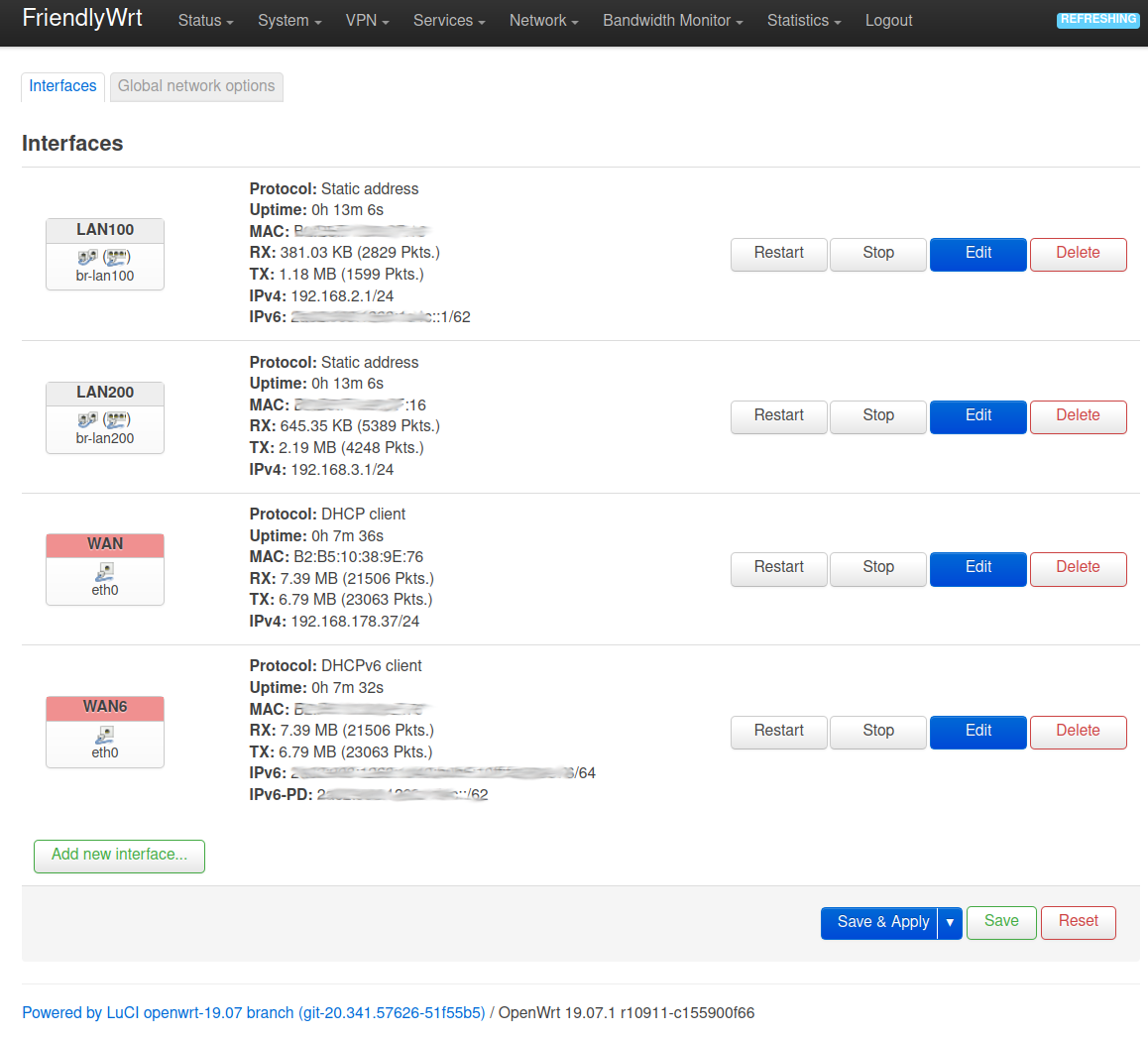

Danach ist das dann die Übersicht.

Was ich aktuell nicht verstehe, wie bekommt man das System auf eine aktuelle Version?

Ich habe dann irgendwo im Netz, das hier gefunden.

opkg list-upgradable | cut -f 1 -d ' ' | xargs opkg upgradeGanz mutig

mal eingegeben, dann gewartet, danach neugestartet. Die Pakete sind aktualisiert worden, aber an der Versionsnummer hat sich nichts geändert. Meiner Meinung nach ist 19.07.5 aktuell. Ok, es läuft noch, das reicht ja erst mal zum Ausprobieren.

mal eingegeben, dann gewartet, danach neugestartet. Die Pakete sind aktualisiert worden, aber an der Versionsnummer hat sich nichts geändert. Meiner Meinung nach ist 19.07.5 aktuell. Ok, es läuft noch, das reicht ja erst mal zum Ausprobieren.Sollte hier jemand mitlesen, der weiß wie man OpenWRT auf die aktuellste Version bekommt, ich freue mich immer über Tipps

Ich werde jetzt hier kurz ein paar Sachen zeigen, damit Leser die das noch nicht kennen, sich einen ungefähren Eindruck machen können. Für einen kompletten Überblick wird es nicht reichen, das Projekt ist sehr umfangreich.

Ok, was interessiert?

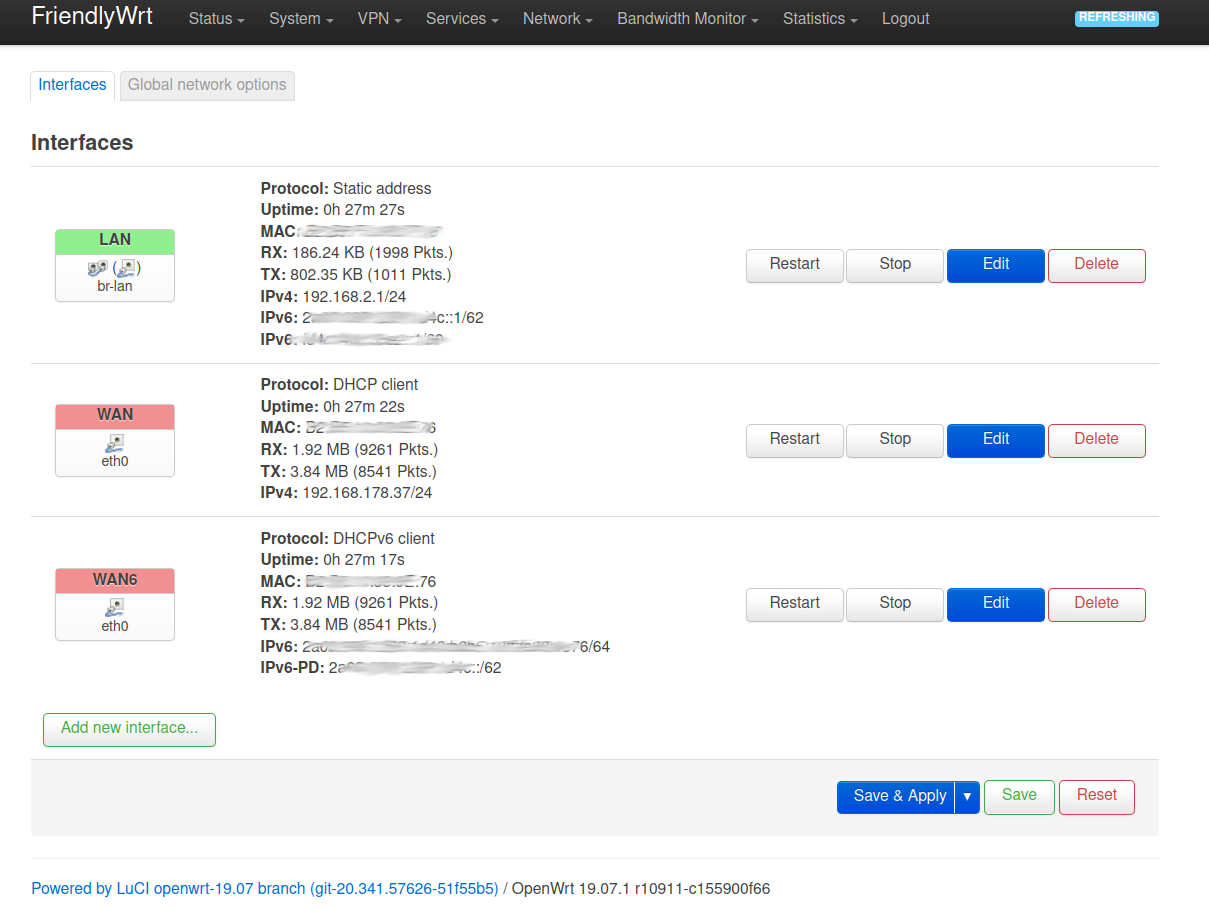

Schnittstellen

Hier sieht man die LAN Schnittstelle, die eine IPv4 und eine IPv6 Adresse hat. Dann die WAN Schnittstellen, einmal IPv4, einmal IPv6.

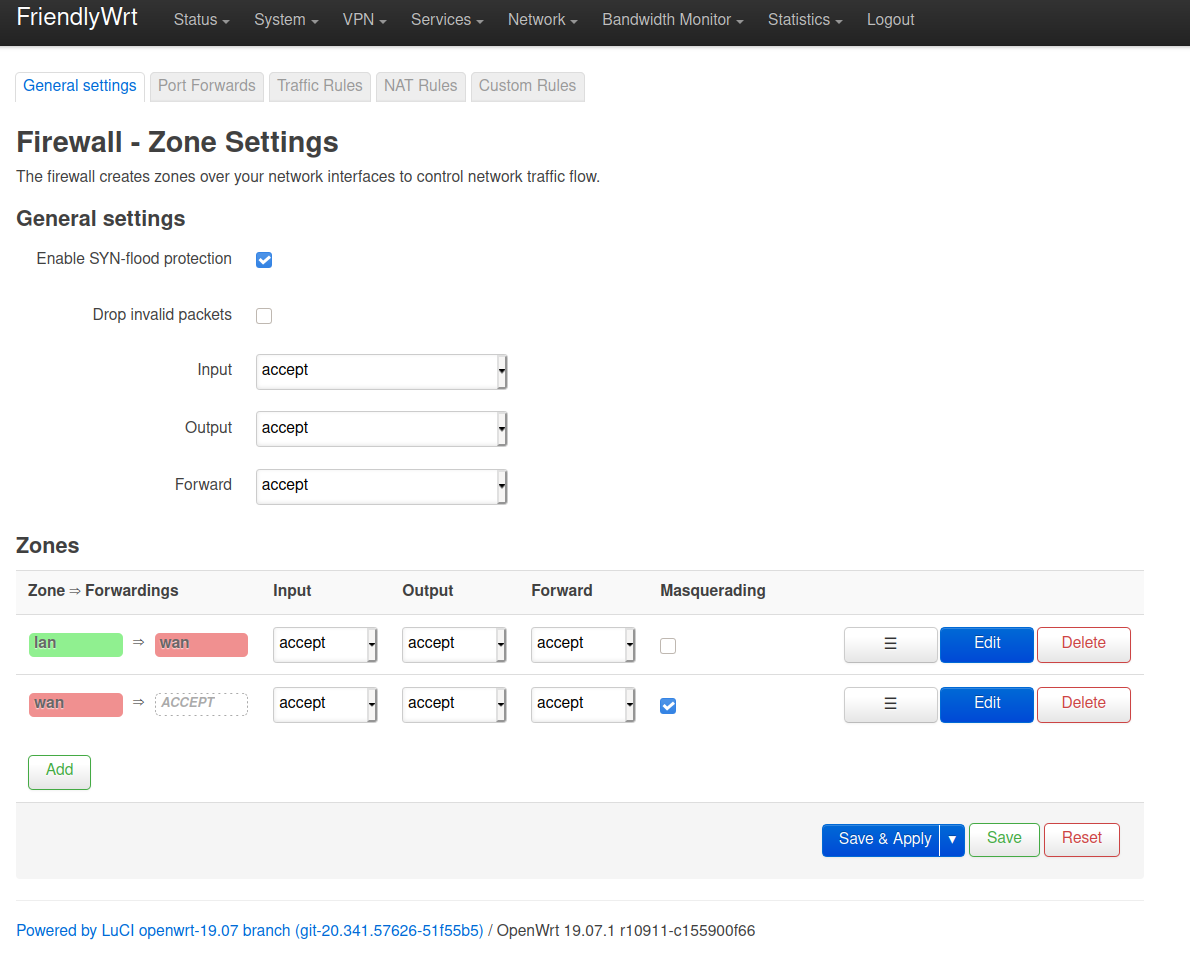

Firewall

Hier die Grundeinstellungen.

Wireguard

Da wird nicht viel angezeigt, so das ich mal auf der Konsole nachgeschaut habe.

root@FriendlyWrt:~# wg version wireguard-tools v1.0.20191226 - https://git.zx2c4.com/wireguard-tools/Ziemlich altes Wireguard...

Fazit

Läuft auf dem kleinen R2S ganz flott, UI lässt sich gut bedienen. Das macht im Moment den Eindruck, das man sich damit mal beschäftigen könnte. Morgen mal VLANs testen

-

Ich bin kein vi Fan, also mal das Paket nano nachinstalliert. Die Datei angepasst.

/etc/config/network

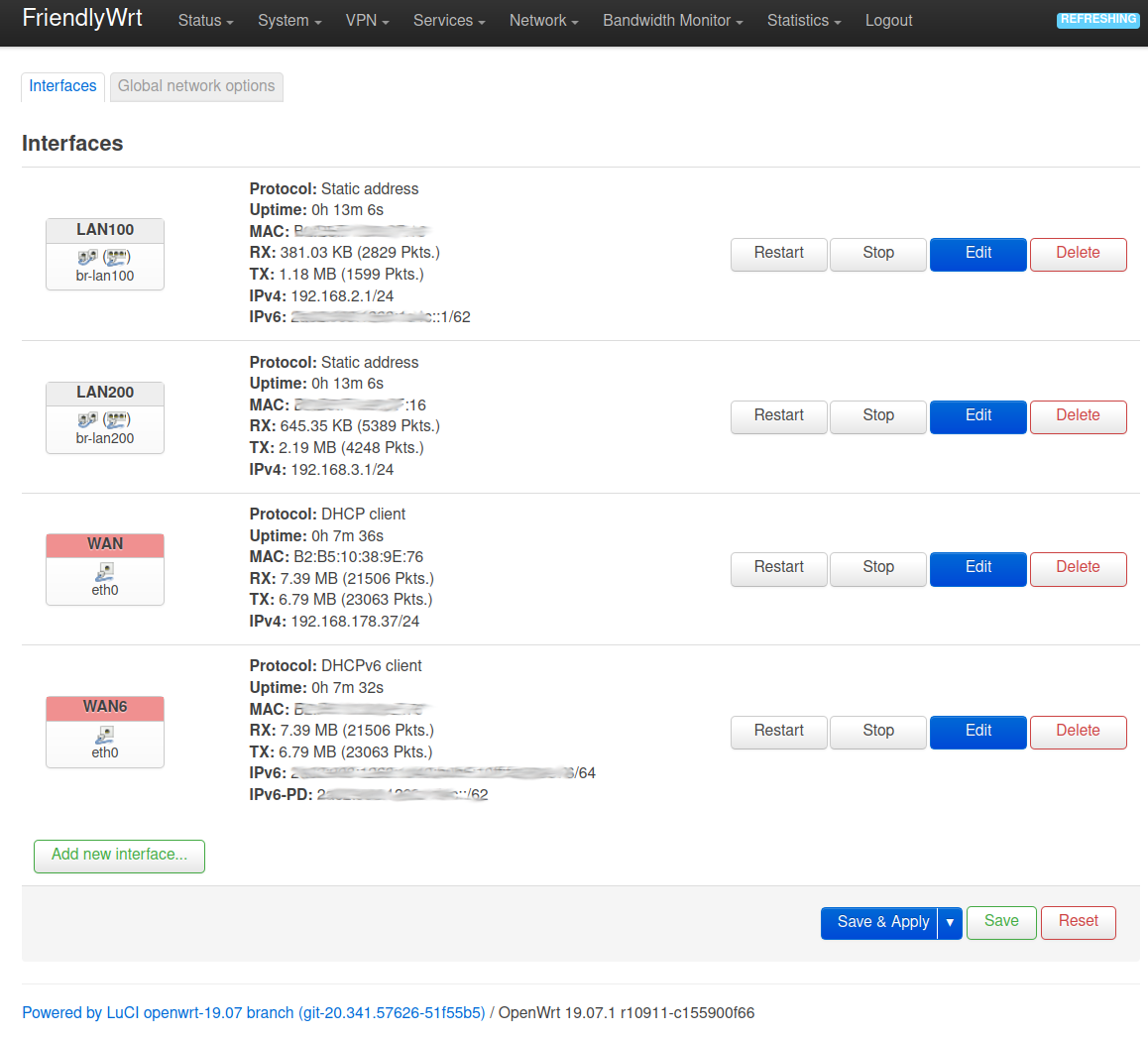

config interface 'loopback' option ifname 'lo' option proto 'static' option ipaddr '127.0.0.1' option netmask '255.0.0.0' config globals 'globals' option ula_prefix 'fd4c:f40c:35e2::/48' config interface 'lan100' option type 'bridge' option ifname 'eth1.100' option proto 'static' option ipaddr '192.168.2.1' option netmask '255.255.255.0' option ip6assign '60' config interface 'lan200' option type 'bridge' option ifname 'eth1.200' option proto 'static' option ipaddr '192.168.3.1' option netmask '255.255.255.0' option ip6assign '60' config device option type '8021q' option ifname 'eth1.100' option vid '100' option name 'vlan1' config device option type '8021q' option ifname 'eth1.200' option vid '200' option name 'vlan2' config interface 'wan' option ifname 'eth0' option proto 'dhcp' config interface 'wan6' option ifname 'eth0' option proto 'dhcpv6'Schnittstelle im UI neugestartet und ausprobiert. Funktioniert so weit. Nicht ganz sicher, ob alles richtig ist, morgen noch mal intensiver ran.

Manche Dinge muss man direkt erledigen

-

Ich bin kein vi Fan, also mal das Paket nano nachinstalliert. Die Datei angepasst.

/etc/config/network

config interface 'loopback' option ifname 'lo' option proto 'static' option ipaddr '127.0.0.1' option netmask '255.0.0.0' config globals 'globals' option ula_prefix 'fd4c:f40c:35e2::/48' config interface 'lan100' option type 'bridge' option ifname 'eth1.100' option proto 'static' option ipaddr '192.168.2.1' option netmask '255.255.255.0' option ip6assign '60' config interface 'lan200' option type 'bridge' option ifname 'eth1.200' option proto 'static' option ipaddr '192.168.3.1' option netmask '255.255.255.0' option ip6assign '60' config device option type '8021q' option ifname 'eth1.100' option vid '100' option name 'vlan1' config device option type '8021q' option ifname 'eth1.200' option vid '200' option name 'vlan2' config interface 'wan' option ifname 'eth0' option proto 'dhcp' config interface 'wan6' option ifname 'eth0' option proto 'dhcpv6'Schnittstelle im UI neugestartet und ausprobiert. Funktioniert so weit. Nicht ganz sicher, ob alles richtig ist, morgen noch mal intensiver ran.

Manche Dinge muss man direkt erledigen

Da stimmt einiges nicht, so das ich einen neuen Beitrag erstellt habe. Bitte beachten!

https://forum.frank-mankel.org/topic/917/nanopi-r2s-openwrt-vlan

-

Hallo Frank, ich habe auch das NanoPI R2S und bin eigentlich sehr zufrieden. So wie du habe ich mit dem Friendly Build begonnen, und ja: es ist etwas outdated, ich habe allerdings noch keine Nachteile gefunden. Ich tunnele noch meinen ganzen Traffic durchs VPN, das geht auch orima mit dem Nanopi.

Das 'echte' OpenWRT build hatte ich nicht zum Laufen bekommen, ging das bei dir einwandfrei? Vielleicht geb ich dem nochmal ne Chance, das Friendly soll angeblich nicht updatebar sein.

Ich hab den kleinen übrigens nie in eine Gehäuse gesteckt und bekomm Ihn so eigentlich kaum über 49°C.

VG Thrak -

Hallo Frank, ich habe auch das NanoPI R2S und bin eigentlich sehr zufrieden. So wie du habe ich mit dem Friendly Build begonnen, und ja: es ist etwas outdated, ich habe allerdings noch keine Nachteile gefunden. Ich tunnele noch meinen ganzen Traffic durchs VPN, das geht auch orima mit dem Nanopi.

Das 'echte' OpenWRT build hatte ich nicht zum Laufen bekommen, ging das bei dir einwandfrei? Vielleicht geb ich dem nochmal ne Chance, das Friendly soll angeblich nicht updatebar sein.

Ich hab den kleinen übrigens nie in eine Gehäuse gesteckt und bekomm Ihn so eigentlich kaum über 49°C.

VG Thrak@thrakath1980 Hallo, Willkommen im Forum.

Falls es so rüber gekommen ist, das ich den R2S nicht mag, ganz im Gegenteil. Absolut geile Baugröße. Mit dem Gehäuse, absolute Spitzenqualität, ein echter Hingucker.

Das FriendlyArm wollte ich eigentlich nur loswerden, weil ich ja doch dann lieber auf's Original setze. Obwohl ich im Prinzip immer noch ein klein wenig am OpenWRT verzweifel, aber es wird besser

Den OpenWRT Build habe ich einwandfrei drauf bekommen. Hier der Beitrag dazu.

Ich habe ja auch noch einen R4S bestellt

Mal schauen, wie der sich so macht. Durch einen Tipp habe ich aktuell an meiner Leitung ja den Ubiquiti ER-X und bin mehr als zufrieden. Das OpenWRT ist schon klasse, wenn man es mal verstanden hat. Ich vermisse ja so ein wenig meine pfSense

Mal schauen, wie der sich so macht. Durch einen Tipp habe ich aktuell an meiner Leitung ja den Ubiquiti ER-X und bin mehr als zufrieden. Das OpenWRT ist schon klasse, wenn man es mal verstanden hat. Ich vermisse ja so ein wenig meine pfSense  Aber mit der stimmt was nicht, ich hatte immer massive Probleme bei Youtube und zuletzt auch an der PS4, seit dem der ER-X das managt alles volle Pulle!

Aber mit der stimmt was nicht, ich hatte immer massive Probleme bei Youtube und zuletzt auch an der PS4, seit dem der ER-X das managt alles volle Pulle! -

Hallo Frank, ich habe auch das NanoPI R2S und bin eigentlich sehr zufrieden. So wie du habe ich mit dem Friendly Build begonnen, und ja: es ist etwas outdated, ich habe allerdings noch keine Nachteile gefunden. Ich tunnele noch meinen ganzen Traffic durchs VPN, das geht auch orima mit dem Nanopi.

Das 'echte' OpenWRT build hatte ich nicht zum Laufen bekommen, ging das bei dir einwandfrei? Vielleicht geb ich dem nochmal ne Chance, das Friendly soll angeblich nicht updatebar sein.

Ich hab den kleinen übrigens nie in eine Gehäuse gesteckt und bekomm Ihn so eigentlich kaum über 49°C.

VG Thrak@thrakath1980 Ich wollte noch auf ein Thema zurück kommen. Das Original OpenWRT auf dem R2S ist ja ein Snapshot. Den kann man ohne Probleme aktualisieren. Unten ist dann ein Haken mit "Keep settings...."

Gerade probiert, ging einwandfrei. Netzwerkeinstellungen und Firewall Settings blieben erhalten.