Samba Installation - Server & Client

-

Durch mein neues NAS, beschäftige ich mich die Tage wieder viel mit Dingen, die man selten anfasst. Dazu gehört auch Samba. Wenn man das mal installiert hat, packt man das ja meistens wieder einige Jahre, ok bei mir mehrere Monate

nicht mehr an.

nicht mehr an.Früher habe ich ja immer NFS Freigaben genutzt, doch auf dem NanoPi R5S musste ich wegen der Performance zu Samba wechseln. Dabei konnte ich mir auch noch mal Gedanken darüber machen, ob es nicht sinnvoller ist, Samba anstelle von NFS zu benutzen. Thema Zugriffsrechte. Ich kam zu der Meinung, das Samba die bessere Wahl für mein Setup ist.

Server

Installation

apt install samba systemctl status nmbdDas geteilte Verzeichnis einrichten

mkdir /sambaSamba Config sichern

cp /etc/samba/smb.conf /rootDie Config anpassen

nano /etc/samba/smb.conf/etc/samba/smb.conf

[samba-share] comment = NAS path = /samba read-only = no writable = yes browsable = yes guest ok = no create mask = 0775 directory mask = 0775Ob die Settings hier das Allerbeste sind, weiß ich leider nicht zu 100%. Funktionieren aber

Wie immer, wer Verbesserungen kennt, bitte hier posten.

Wie immer, wer Verbesserungen kennt, bitte hier posten.Samba benutzt User zur Zugriffssteuerung. Diesen müssen auf dem Linuxsystem als User vorhanden sein!!

smbpasswd -a frank smbpasswd -e frank systemctl restart smbd.serviceIn einigen Tutorials im Netz, war

smbpasswd -e franknicht enthalten. Das enabled den User. Ich bin mir nicht sicher, ob man das unbedingt braucht, es kann aber sicherlich auch nicht schaden.

Damit sollte Samba auf dem Server fertig eingerichtet sein und laufen.

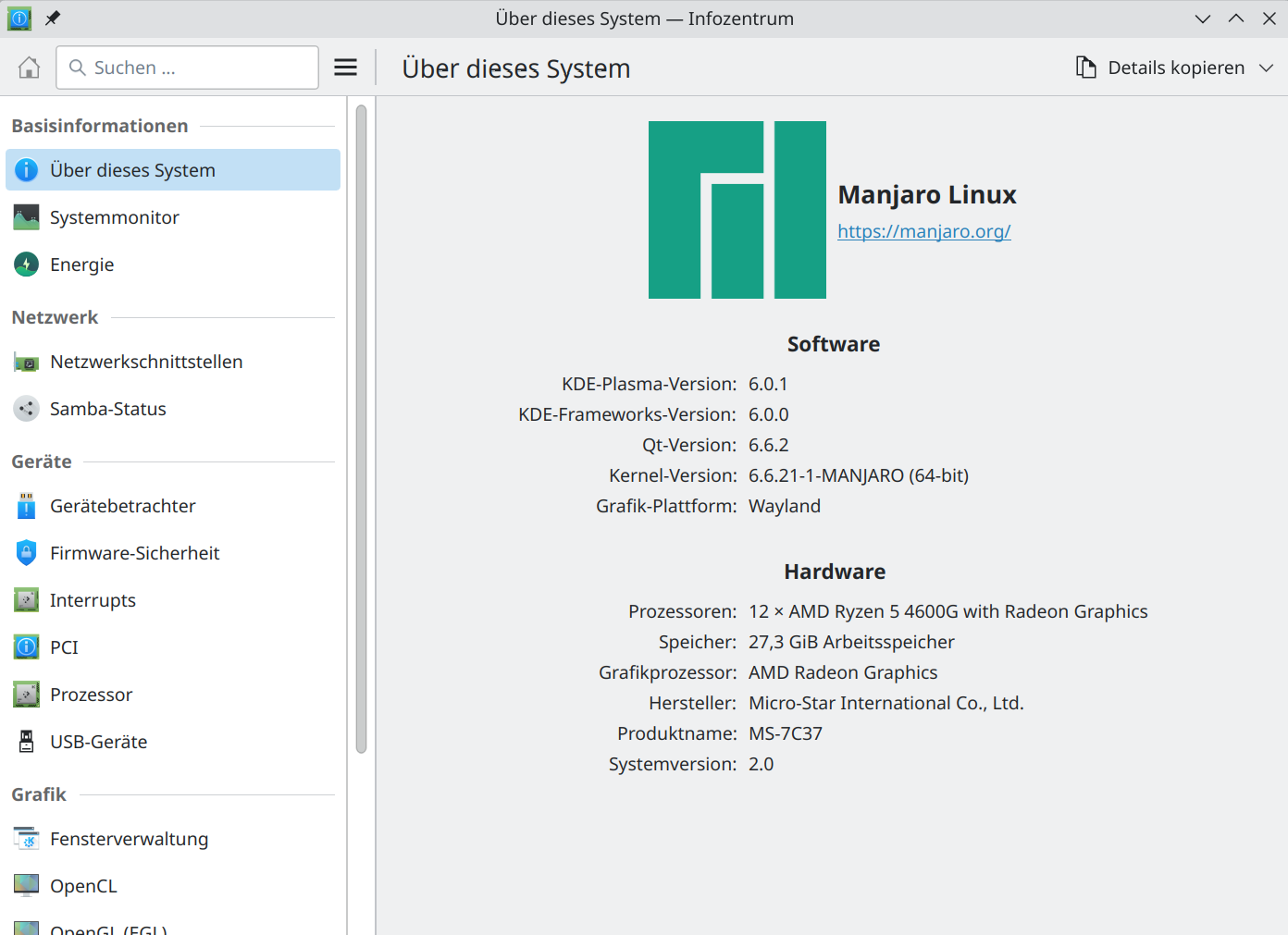

Client

Für den Zugriff auf den Samba Server nutze ich systemd. Dazu brauchen wir folgendes Dateien.

Und nicht vergessen den Mount Point anzulegen.mkdir /mnt/NASmnt-NAS.mount

[Unit] Description=Mount NAS SMB share After=network-online.target Wants=network-online.target [Mount] What=//192.168.3.12/samba-share Where=/mnt/NAS Type=cifs Options=compress,credentials=/root/.smbcredentials,uid=1000,gid=1000 TimeoutSec=30 [Install] WantedBy=multi-user.targetmnt-NAS.automount

[Unit] Description=Automount NAS SMB share [Automount] Where=/mnt/NAS [Install] WantedBy=multi-user.target/root/.smbcredentials

username=frank password=<PASSWORD>Das Passwort ist das Passwort welches ihr bei Anlage des Samba Users eingegeben habt.

Die systemd Dienste enablen und starten - fertig. Danach steht einem der Samba Share zur Verfügung.

-

-

-

-

-

-

-

-

Redis Datenbank sichern

Verschoben Redis