OpenWrt - Sysupgrade

OpenWRT & Ubiquiti ER-X

1

Beiträge

1

Kommentatoren

307

Aufrufe

-

Ich habe den ER-X gerade mal von 19.07.5 auf 19.07.6 gebracht. Dabei kann man anklicken, das die Configs behalten werden. Danach startet der Router neu und die Interfaces und Firewall Settings sind sofort wieder wie vorher.

Aber, alle zusätzlichen installierten Pakete, z.B. Wireguard, sind weg und man müsste sie neu installieren.

-

-

-

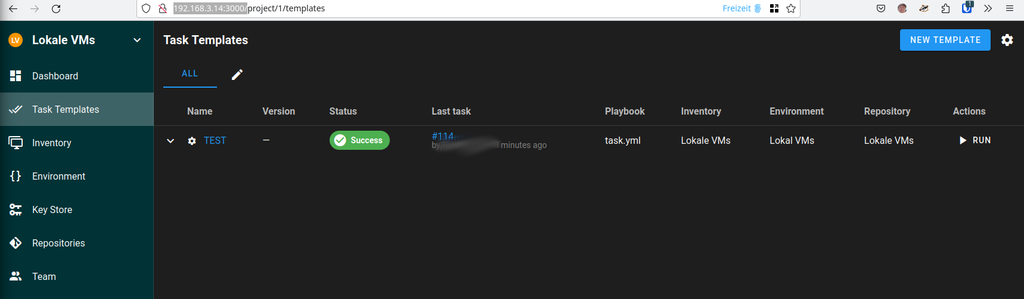

Semaphore - Die API

Verschoben Ansible -

-

-

-

-