Star64 - UART

Dieses Thema wurde gelöscht. Nur Nutzer mit entsprechenden Rechten können es sehen.

-

Laut Wiki

The serial console can be found with TXD on pin 8 and RXD on pin 10; a convention common to Pi-style boards. Use the 40pin header pinouts in color on page one and not the schematic prose.

Scheint also, so wie gewohnt auf

6 - GND 8 - TXD 10 - RXDzu liegen. Ich gehe davon aus, das es genauso funkioniert wie beim VisionFive2 (selbe CPU)

Baudrate: 115200

minicom -D /dev/ttyUSB0 -b 115200Im Fediverse -> @FrankM@nrw.social

- NanoPi R5S

- Quartz64 Model B, 4GB RAM

- Quartz64 Model A, 4GB RAM

- RockPro64 v2.1

-

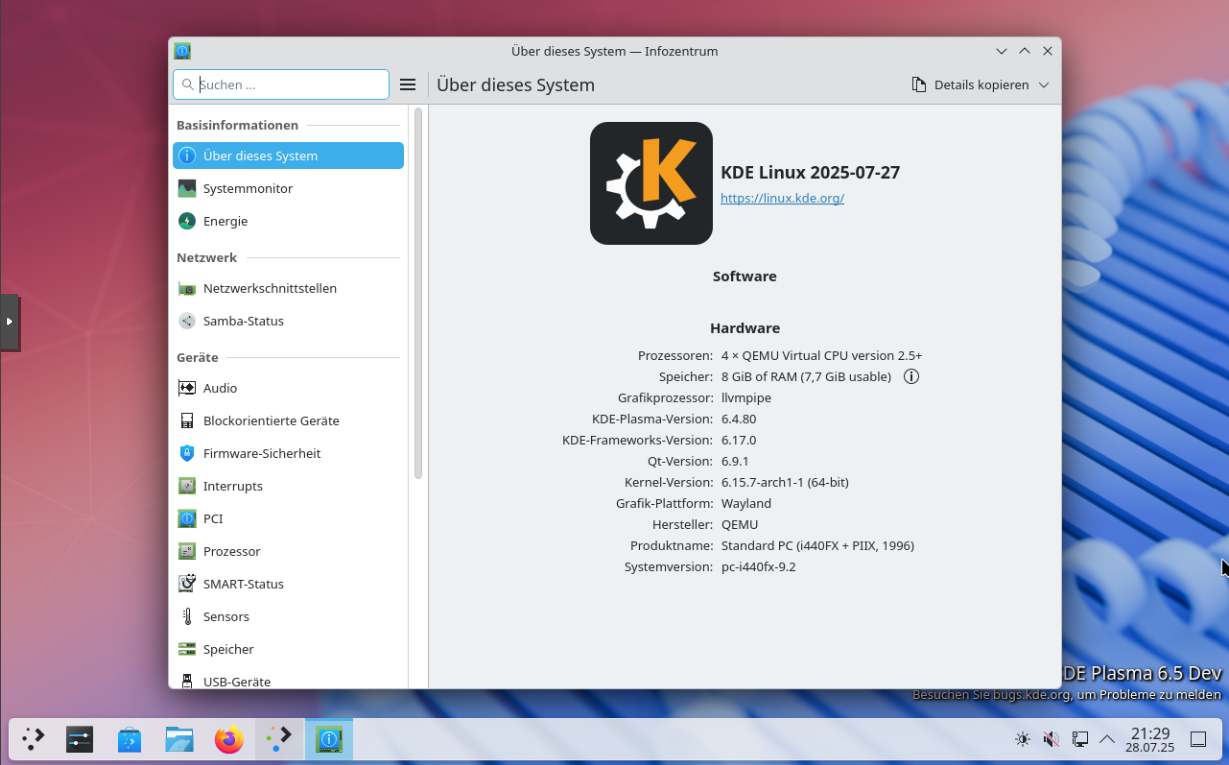

KDE Linux auf Proxmox installieren

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Linux kde kdelinux kdeplasma linux proxmox 5

0 Stimmen1 Beiträge157 Aufrufe

5

0 Stimmen1 Beiträge157 Aufrufe -

Podman - Secrets

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Podman podman linux0 Stimmen1 Beiträge228 Aufrufe -

Rest-Server v0.13.0 released

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Restic rest-server restic linux0 Stimmen2 Beiträge426 Aufrufe -

Firefox - Cookie Banner blocken

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Linux firefox linux0 Stimmen1 Beiträge225 Aufrufe -

Root-Rechte für Angreifer

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Linux linux debian0 Stimmen1 Beiträge123 Aufrufe -

Debian 11 Bullseye released!

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Linux debian linux0 Stimmen4 Beiträge401 Aufrufe -

Debian Buster 10.8 released

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Linux debian linux0 Stimmen1 Beiträge253 Aufrufe -

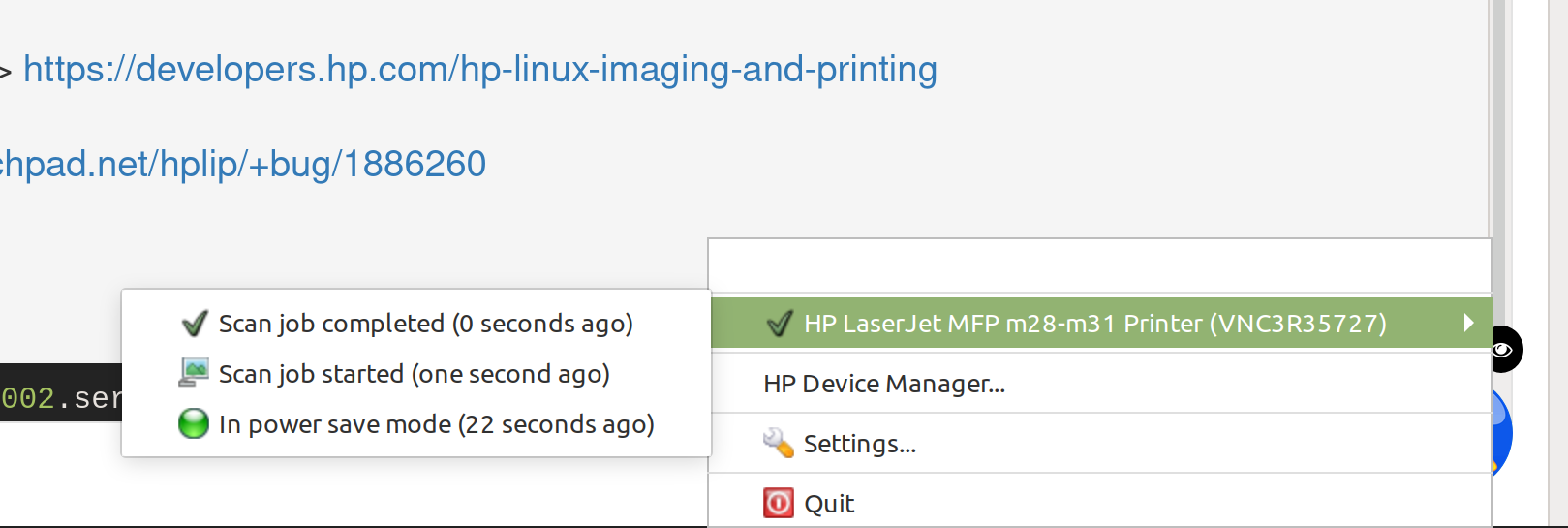

Linux Mint 20 & Scannen mit HP LaserJet Pro MFP M28a

Beobachtet Ignoriert Geplant Angeheftet Gesperrt Verschoben Linux linuxmint linux 1

0 Stimmen2 Beiträge1k Aufrufe

1

0 Stimmen2 Beiträge1k Aufrufe