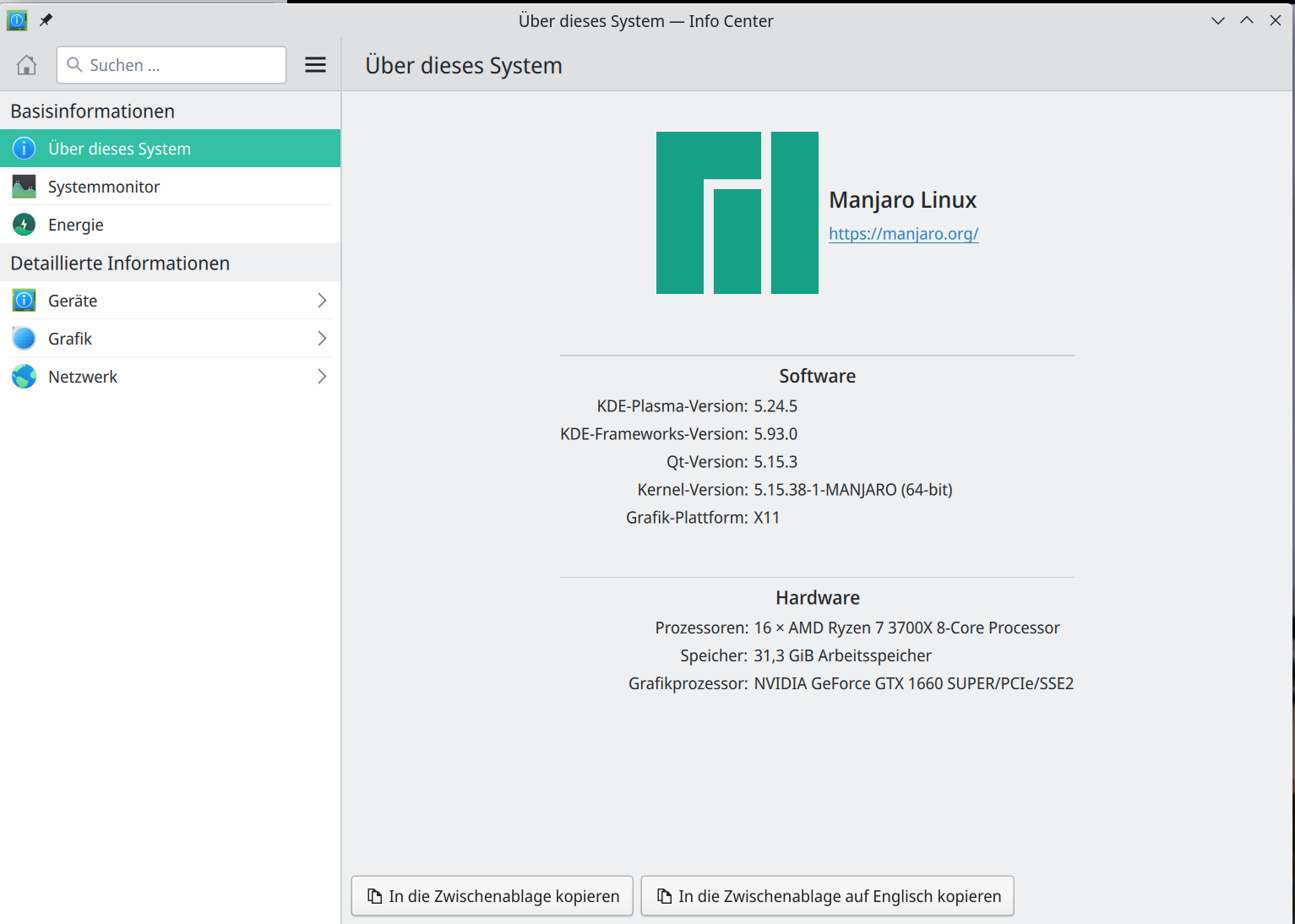

Restic - Beispielzeiten

Restic

1

Beiträge

1

Kommentatoren

531

Aufrufe

-

Restic braucht für den ersten Durchlauf sehr viel Zeit.

rock64@rockpro64v_2_1:~/restic$ sudo restic -r sftp:rock64@192.168.3.206:/mnt/backup/testbackup backup /mnt/btrfs enter password for repository: repository 5ef108d9 opened successfully, password is correct created new cache in /home/rock64/.cache/restic Files: 425688 new, 0 changed, 0 unmodified Dirs: 1 new, 0 changed, 0 unmodified Added to the repo: 172.754 GiB processed 425688 files, 224.570 GiB in 1:59:34 snapshot 07790550 savedDanach habe ich ca. 180MB Daten zum NAS hinzugefügt. Erneutes Backup.

rock64@rockpro64v_2_1:~/restic$ sudo restic -r sftp:rock64@192.168.3.206:/mnt/backup/testbackup backup /mnt/btrfs [sudo] password for rock64: enter password for repository: repository 5ef108d9 opened successfully, password is correct Files: 94 new, 0 changed, 425688 unmodified Dirs: 0 new, 1 changed, 0 unmodified Added to the repo: 158.594 MiB processed 425782 files, 224.739 GiB in 3:35 snapshot bb801f0e savedDa Restic die Daten inkrementell sichert, das heißt es werden nur geänderte Dateien übertragen, verkürzt das den Vorgang danach extrem.

Und die Daten liegen alle AES-256 verschlüsselt auf der Platte

Das heißt ihr könnt diese Daten auch ohne Probleme in einer Cloud sichern ohne Euch Sorgen machen zu müssen, das jemand an die Daten kommt.

Das heißt ihr könnt diese Daten auch ohne Probleme in einer Cloud sichern ohne Euch Sorgen machen zu müssen, das jemand an die Daten kommt.

-

-

-

-

-

-

-

-

Redis Datenbank sichern

Verschoben Redis