Python3 - subprocess.Popen

-

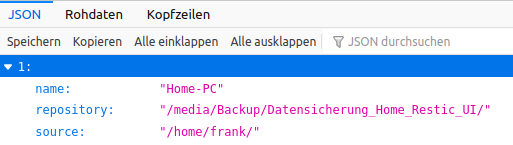

Für ein UI zum Tool Restic, an dem ich jetzt schon eine ganze Zeit "code", brauche ich einen Prozess der asynchron läuft.

Ok, ich versuche das mal als Laie zu erklären. Ich starte oft Prozesse mit

process = subprocess.run(['restic','version'], check=True, stdout=subprocess.PIPE, universal_newlines=True)Das gibt mir die Version von Restic zurück. Dieser Prozess wird gestartet und beendet!

Nun wollte ich aber eine Sicherung mounten. Und dieser Prozess in Restic, wird gestartet und läuft, so lange bis man ihn mit CTRL + C auf der Konsole beendet. Jo, damit war dann meine Denksportaufgabe für gestern definiert. Ich muss eingestehen, es hat was länger gedauert

Nach einiger Zeit hatte ich rausbekommen, das ich es so machen muss.

p1 = subprocess.Popen(cmd,stdin=subprocess.PIPE)Wir starten den Prozess und übergeben ihm den Restic Befehl (cmd) und setzen als stdin die subprocess.PIPE. Damit wird der Prozess unabhängig gestartet, mein Python3 Script wartet nicht mehr auf das Ende. So nach dem Motto, gestartet und vergessen

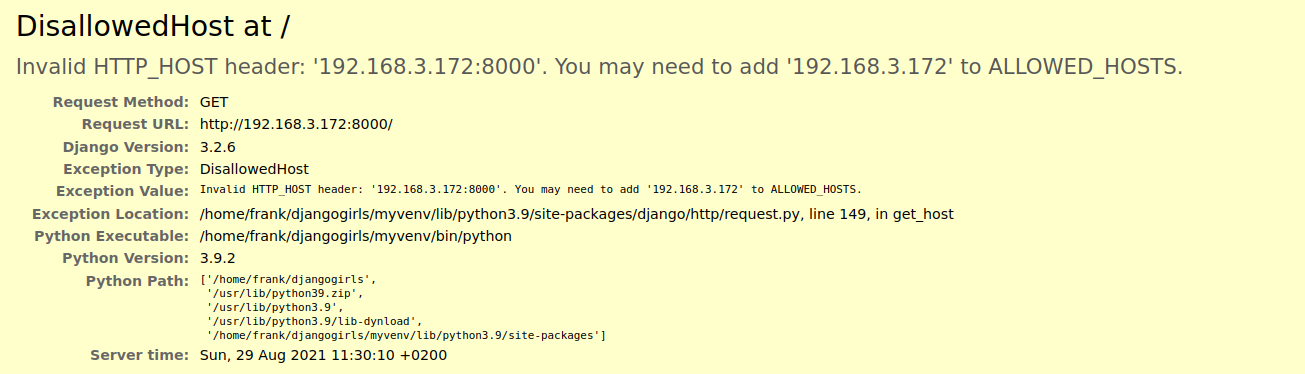

Da tauchte das nächste Problem auf. Restic erwartet eine Passwort Eingabe. Ja, ich möchte das übergeben und ja ich weiß das ist aus Sicherheitsaspekten evt. nicht der beste Ansatz. Egal, da kümmere ich mich später drum!

Viele Anleitungen im Netz gefunden, aber irgendwie war ich zu blöde die umzusetzen. Nur ein Ansatz machte dann bei mir das, was ich erwartete und auch teilweise verstand.

# Wir schreiben das erwartete Passwort als Eingabe p1.stdin.write('12345678'.encode()) p1.stdin.flush() p1.stdin.close() msg_box(self, "Repository erfolgreich gemountet!")Erste Zeile

Ohne das .encode() funktioniert das nicht. Dem Prozess Popen muss das als Bytes Stream übergeben werden!

This means that the string is converted to a stream of bytes, which is how it is stored on any computer. As bytes!

Wir schreiben also diesen Bytes Stream in das Objekt p1

Quelle: https://www.askpython.com/python/string/python-encode-and-decode-functionspwd='12345678'Und so sieht das aus, als Bytes Stream

b'12345678'Zeile 2

Die kann ich mir leider nicht erklären.

Zeile 3

Damit wird die Verbindung zum Prozess p1 geschlossen. Ohne schließen funktioniert es nicht.

Wenn jemand weiß, wie man das Vernünftig erklären kann, wäre ich sehr dankbar.

Fazit

Der Prozess ist erfolgreich gestartet, läuft unabhängig vom Python Script. Das Passwort wird auch erfolgreich übergeben Das was ich brauchte

Wieder ein Stück weiter und was gelernt!!

Wieder ein Stück weiter und was gelernt!!