IPv6 und Subnetze

-

schrieb am 10. Dez. 2019, 11:06 zuletzt editiert von

Wir müssen uns da noch mal ein paar Gedanken zu machen.

Nico hat ja auf der Froscon einen Vortrag gehalten, hier mein Beitrag dazu.

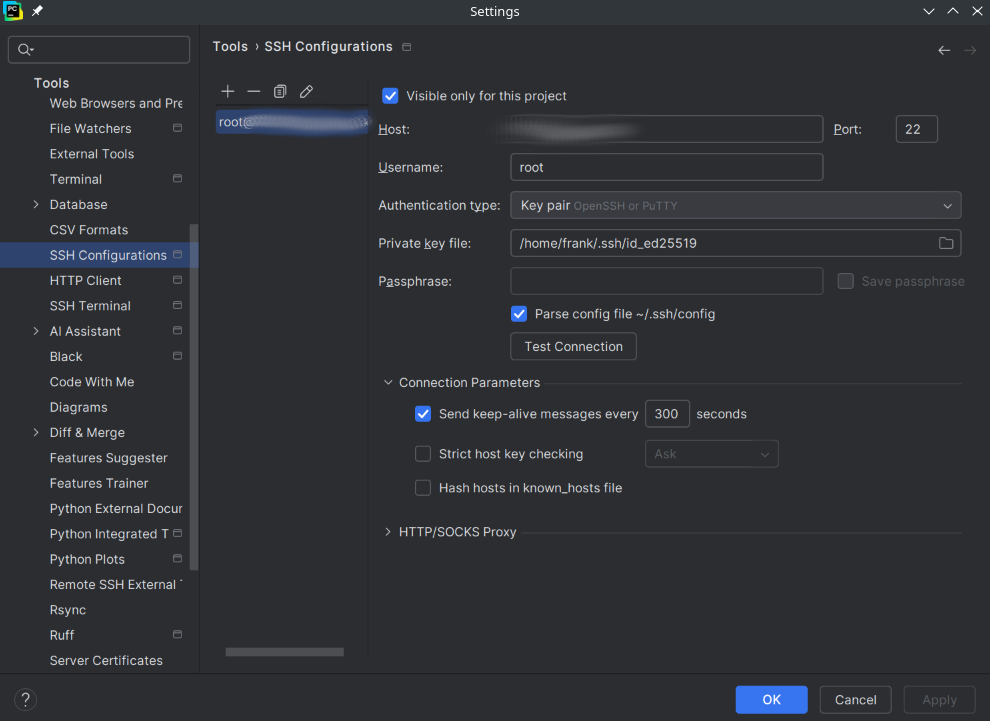

https://forum.frank-mankel.org/topic/638/ipv6-fritzbox-pfsenseAber, bei dem Aufsetzen eines neuen Wireguard-Servers, hatte ich dann gestern doch mehr Fragen als Antworten. Wo fange ich jetzt am Besten an? Dann schauen wir mal was Hetzner mir so gibt

Nach der Einrichtung sieht das Netzwerk so aus.

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever inet6 ::1/128 scope host valid_lft forever preferred_lft forever 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 96:00:00:38:de:d7 brd ff:ff:ff:ff:ff:ff inet 88.198.xxx.xxx/32 brd 88.198.154.143 scope global dynamic eth0 valid_lft 52741sec preferred_lft 52741sec inet6 2a01:4f8:c0c:xxxx::1/64 scope global valid_lft forever preferred_lft forever inet6 fe80::9400:ff:fe38:ded7/64 scope link valid_lft forever preferred_lft foreverIch verschleier hier mal die echten IPs, aber das sollte nicht stören um hier folgen zu können. Hoffe ich. Man sieht oben, das man eine öffentliche IPv6 Adresse bekommt. Diese Adresse hat wohl Hetzner zugewiesen bekommen.

2a01:4f8:c0cMal zerlegen.

- Die IANA vergibt Subnetze (/12), das ist hier in dem Fall die 2a01

- Die RIPE vergibt Subnetze (/29), das ist hier in dem Fall die 4f8:c0c

Und Firmen wie Hetzner bekommen jetzt ein /48 Netz, das heißt sie können 65.536 x /64 Netz vergeben. Das könnt ihr alles in Nico seinem Talk nachlesen bzw. Euch anschauen. Ab ca. Minute 10:24

Hetzner vergibt jetzt an uns ein /64 Netz.

inet6 2a01:4f8:c0c:xxxx::1/64 scope globalNun brauchte ich für meinen Wireguard-Server ein /72 Netz. grübel Das machte mir richtig Kopfschmerzen. Ich habe dann versucht, das mal in meine Birne rein zu bekommen. Fangen wir vorne an.

Die Adresse (die 4848 habe ich hier mal willkürlich eingetragen)

2a01:4f8:c0c:4848::100:lautet ausgeschrieben

2a01:04f8:0c0c:4848:0000:0000:0000:0001Dann schauen wir uns auf dieser Webseite die Grafik an -> https://www.ipv6-portal.de/tools/subnet-tabelle.html und sehen, das ein /72 Netz an dieser Stelle anfängt.

2a01:04f8:0c0c:4848:0X00:0000:0000:0001Hier mit einem X markiert! Somit würde dann die IPv6 Adresse bzw. Bereich für das /72 Netz so aussehen.

2a01:04f8:0c0c:4848:0100:0000:0000:0001und gekürzt

2a01:4f8:c0c:4848:100::1/72Puh! IPv6 ist nicht ganz so einfach

Das bedeutet jetzt übrigens, das ich in diesem Netz

Das bedeutet jetzt übrigens, das ich in diesem Netz72 057 594 037 927 900Adressen habe. Also, so rund 72 Billarden. Ok, die werde ich wohl nicht alle brauchen

Und dieses Netz haben wir dann auch noch 16 mal. Ok, lassen wir das, das führt zu nix LOL

Und dieses Netz haben wir dann auch noch 16 mal. Ok, lassen wir das, das führt zu nix LOLUnd danke an Nico, der meine dummen Fragen immer alle ertragen muss

Achtung

Ob das alles so 100% wasserdicht ist, weiß ich nicht. Wenn hier jemand einen dicken Schnitzer findet, würde ich mich freuen, wenn ihr hier einen kleinen Kommentar hinterlasst, ich ändere das dann.

Quellen

https://media.ccc.de/v/froscon2019-2423-just_another_ipv6_talk#t=756

https://www.ipv6-portal.de/tools/subnet-tabelle.html

https://de.wikipedia.org/wiki/Netzmaske

https://de.wikipedia.org/wiki/Zahlennamen