Ansible - Hetzner Server erstellen

-

Da ich ja seit ein paar Tagen mit Ansible und Semaphore rumspiele, bin ich beim Suchen im Netz über hcloud von Hetzner gestolpert. Das wollte ich ja schon immer mal testen....

Was brauchen wir?

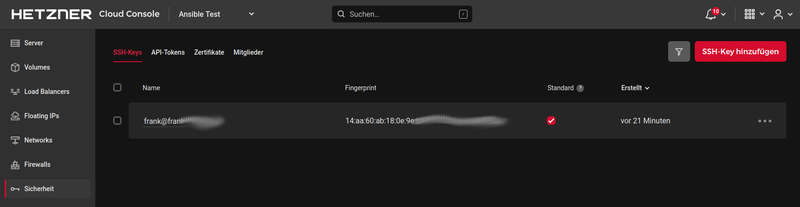

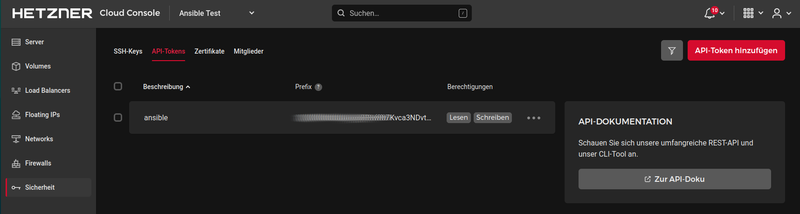

apt install python3-hcloudund einen SSH-Key, falls ihr noch keinen habt.

Dann noch einen API Token

Ein Ansible Script, hier soll es mal hcloud-server.yml heißen.

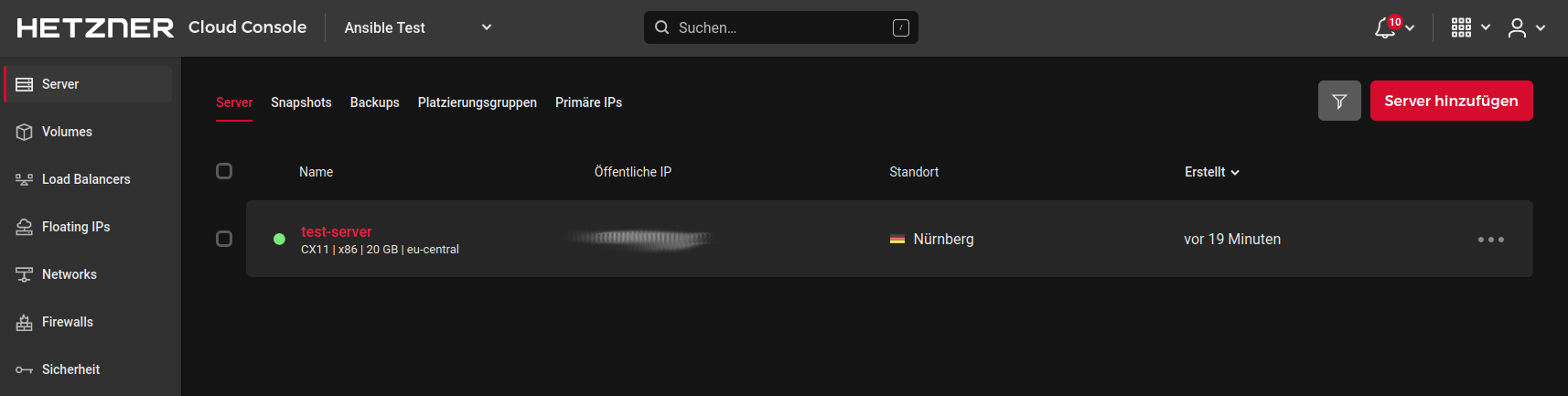

--- - name: Create Basic Server hosts: localhost connection: local gather_facts: False user: frank vars: hcloud_token: <HETZNER_TOKEN> tasks: - name: Create a basic server hcloud_server: api_token: "{{ hcloud_token }}" name: test-server server_type: cx11 location: nbg1 image: debian-12 state: present ssh_keys: <NAME SSH KEY FROM WEBINTERFACE HETZNER> register: serverUnd dann einmal das Script starten

ansible-playbook -v hcloud-server.ymlKurze Zeit später ist der Server fertig. Zugriff bekommt man dann mittels seines SSH-Keys. Wenn man keinen SSH-Key angibt, erstellt Hetzner ein Root-PW was nach dem ersten Login geändert werden muss. Das Root-PW zeigt euch das Ansible-Script im Output an. Es sei Euch aber dringend empfohlen nur mit SSH-Keys zu arbeiten.

Alles in allem finde ich das eine praktische Sache, mal eben einen Server zu erzeugen und zu starten. Danach noch mit Semaphore ein Playbook drüber laufen lassen, was mir die Ersteinrichtung des Servers abnimmt. Wie aktualisieren, Pakete installieren, die ich immer brauche usw.

Mal sehen, ob ich das Tool auch noch in einigen Wochen benutze.

-

F FrankM verschob dieses Thema von Linux am

F FrankM verschob dieses Thema von Linux am

-

-

-

-

-

-

-

-

Redis Replication

Angeheftet Verschoben Redis