Manjaro DNS wird falsch angezeigt

-

Hallo ich hab da momentan ein kleines Problem bzw. ist mir erst jetzt aufgefallen seit wann das so ist bin ich mir nicht sicher, vielleicht kann mir da jemand weiter helfen, eventuell nach dem letzten großen update.

zu erst dachte ich das lo device hat der doch noch nie angezeigt scheint das localhost loop back zu sein

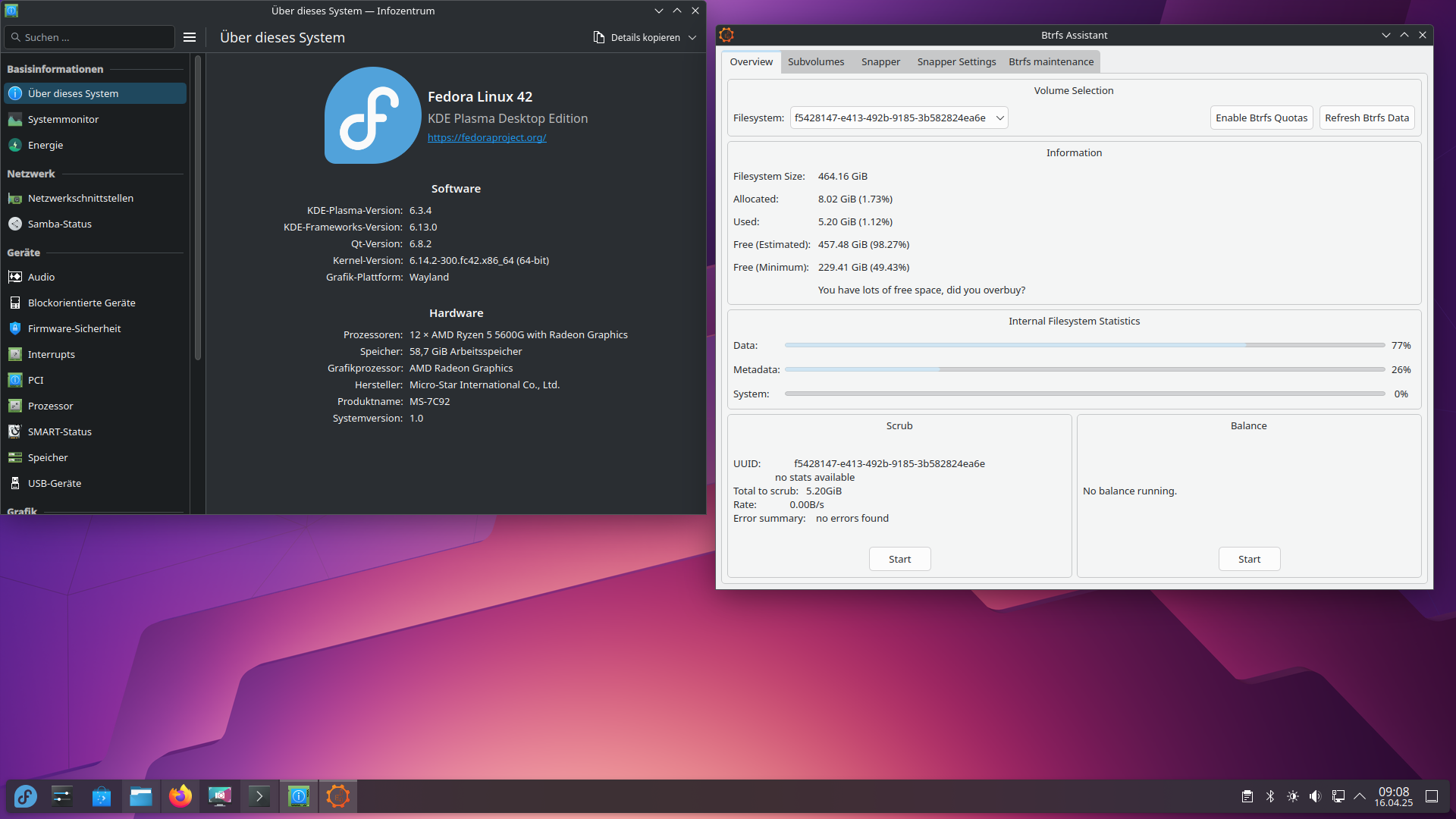

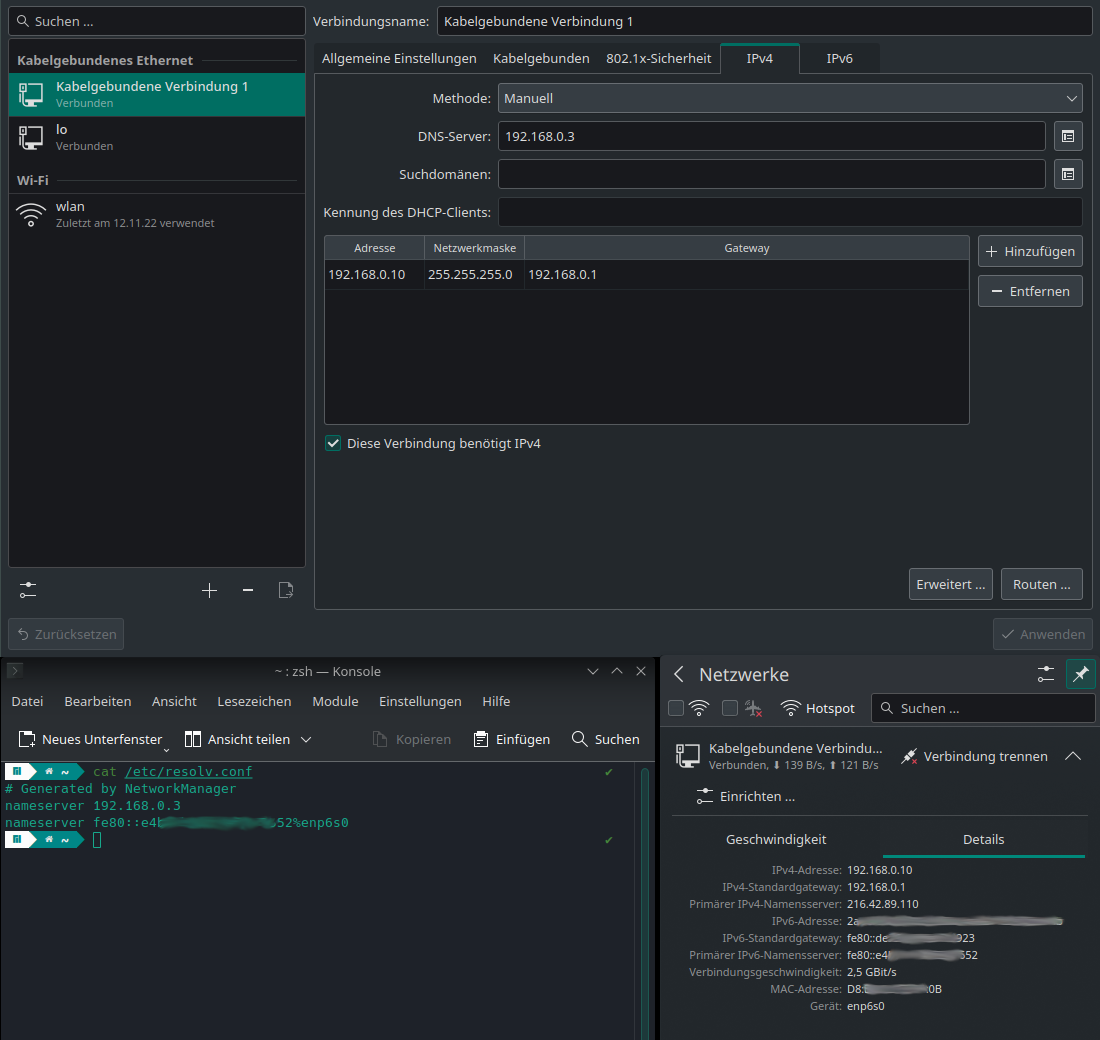

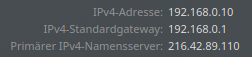

aber dann sehe ich grade das der eingetragene DNS Server unten in der Statusleiste ganz anders angezeigt wird

die IP (momentan 216.42.89.110) ändert sich auch wenn ich neu starte oder neu verbinde und das auch völlig willkürlich

selbst betreibe ich einen Adguard Home auf dem R5S 192.168.0.3

stelle ich anfragen bzw. rufe webseiten auf sehe ich auch im adguard das er die mir auflöst,

also scheinbar stimmt das einfach nicht was da unten steht

will nur sichergehen das hier nichts ist, wüste jetzt auch nicht wo ich noch schauen kann.

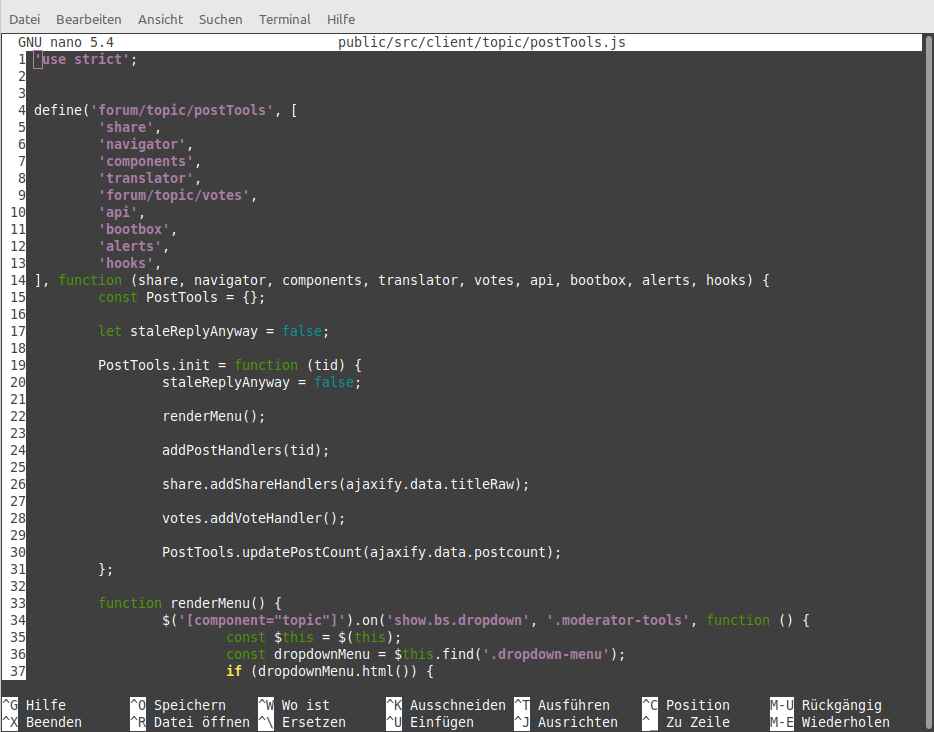

resolv.conf -

Das Loop Device soll in einem der nächsten Updates wieder raus fliegen, war wohl ein Fehler. Hatte ich irgendwo im Manjaro Forum gelesen.

Zum Rest, was kommt denn bei

dig google.comDann kann man sehen, welcher DNS antwortet.

dig google.com 127 ✘ 8s ; <<>> DiG 9.18.11 <<>> google.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 51186 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 1232 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 10 IN A 142.250.186.110 ;; Query time: 6 msec ;; SERVER: 192.168.0.3#53(192.168.0.3) (UDP) ;; WHEN: Thu Mar 02 20:57:15 CET 2023 ;; MSG SIZE rcvd: 55und im adguard hab ich zu den quad9 dingern

9.9.9.9

149.112.112.112

2620:fe::fe

2620:fe::fe:9 -

Ich blick nicht, wo das Problem liegt.

Du hast einen Adguard auf der IP 192.168.0.3 laufen. Dein Manjaro hat diese IP als DNS eingetragen. Die Abfrage geht zum Adguard.

SERVER: 192.168.0.3#53(192.168.0.3) (UDP)Welche DNS-Adresse der Adguard nutzt, kann ich aus deinen Informationen nicht ersehen.

Für mich sieht das alles richtig aus, wenn ich nichts übersehe.

-

Ich blick nicht, wo das Problem liegt.

Du hast einen Adguard auf der IP 192.168.0.3 laufen. Dein Manjaro hat diese IP als DNS eingetragen. Die Abfrage geht zum Adguard.

SERVER: 192.168.0.3#53(192.168.0.3) (UDP)Welche DNS-Adresse der Adguard nutzt, kann ich aus deinen Informationen nicht ersehen.

Für mich sieht das alles richtig aus, wenn ich nichts übersehe.

der Adguard nutzt die von quad9 9.9.9.9 z.B.

das funktioniert ja auch alleses ist halt nur so hier auf dem Rechner zeigt der mir unten im Status der Netzwerkverbindung eine komische Addresse vom DNS Server die ich nicht kenne und auch nie eingestellt habe.

da stellte sich für mich die frage woher kommt die und warum steht nicht die eingestellt da.

kurzes update:

Scheint irgendwie wirklich nur am networkmanager zu liegen hatte vorher 1.40.12-1 drauf mach ich das update auf 1.41.2-0 ist das loop back device wieder da und der dns wird falsch dargestellt. -

@Dude Holla, jetzt weiß ich was Du meinst. Und das ist bei mir genauso. Habe ich nie drauf geachtet. Die Geheimnisse des Networkmanagers und was da noch alles so dran beteiligt ist. Mal schnell gegoogelt....

Abschnitt Networkmanager, die beiden Files erstellt. Kiste neu gestartet. Danach wird mittels dig , der richtige DNS Server angezeigt. Den ich auch eingestellt habe.

[frank-ms7c92 ~]# dig linux-nerds.org ; <<>> DiG 9.18.11 <<>> linux-nerds.org ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 46523 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;linux-nerds.org. IN A ;; ANSWER SECTION: linux-nerds.org. 374 IN A 23.88.100.106 ;; Query time: 26 msec ;; SERVER: 192.168.3.1#53(192.168.3.1) (UDP) ;; WHEN: Fri Mar 03 16:46:38 CET 2023 ;; MSG SIZE rcvd: 60Die Antwort kommt jetzt von meinem NanoPi R5S, der mir ja auch als Gateway dient. So soll es sein. Was da vorher für DNS Server benutzt wurden, keine Ahnung.

Leider wird mir im Networkmanager immer noch die falsche IPv4 DNS Adresse unter 'Primärer IPv4 DNS-Namensserver' angezeigt. Von der IP, die dort steht kommt mit dig keine Antwort. Ok, mein DNS-Server s.o. antwortet, das sollte hoffentlich so passen.

Vielleicht hat ja noch jemand mit fundierten DNS Kenntnissen eine bessere Erklärung

-

ja ich hab im ersten Moment einen Schreck bekommen wo ich die DNS Adresse gesehen hab,

aber auch schnell festgestellt das die alle ins nichts laufen, und das die Adressen trotzdem durch den Adguard bzw. den R5S richtig aufgelöst wurden.

aber das beruhigt mich erst mal wenn es bei dir auch so angezeigt wird, nicht auszudenken wenn da wirklich die DNS anfragen durch einen fremden aufgelöst werden und man sich fragt war das jetzt wirklich der richtige Server wo man seine Login Daten eingegeben hat.

ich bleib erst mal bei dem alten 1.40.12-1

1.40.12-1 --> Darstellung OK

1.41.2-0 --> Darstellung fehlerhafte (02.03.23)

(02.03.23)

1.42.2-0 --> Darstellung fehlerhafte (16.03.23)

(16.03.23)

1.42.4-2 --> Darstellung OK (31.03.23)

(31.03.23)ab 1.42.4-2 sollte es alles wieder richtig angezeigt werden