NanoPi R4S - OpenWrt Image Download

NanoPi R4S

2

Beiträge

1

Kommentatoren

422

Aufrufe

-

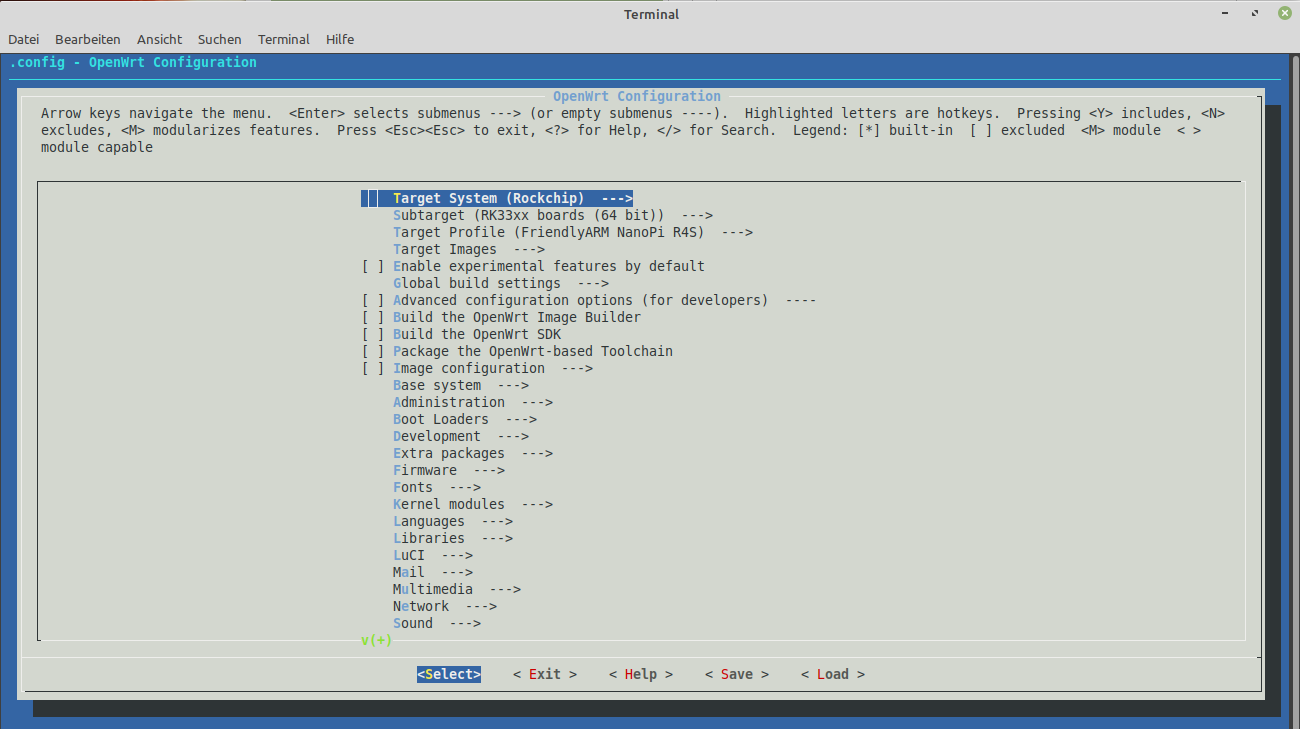

Da es das Image offiziell noch nicht gibt, es sei denn man baut es selber, ich aber weiß das es Menschen gibt die das Bauen nicht so einfach hinbekommen würde ich das gerne zur Verfügung stellen. Für den Fall schreibt mir bitte eine PN mit Eurer EMail-Adresse. Ich schicke Euch dann einen Link.

-

Das Image gibt es jetzt offiziell

https://downloads.openwrt.org/snapshots/targets/rockchip/armv8/

Geht aber wohl nur auf der 4GB Version. Auf meiner 1GB Version bekomme ich

Missing DTB