Bitwarden_RS auf einem Debian Buster 10 Server installieren!

-

@frankm sagte in Bitwarden_RS auf einem Debian Buster 10 Server installieren!:

@hase567 Ich glaube, das jetzt ein Beitrag von Dir leider verschwunden ist. Ich hatte ein kleines Problem und habe leider ein paar wenige Daten verloren. Sorry!!

Moin,

kein Problem. Habe das Problem ja beheben können, lag an einem Firefox AddOn.Neues Update da, was die Version 1.23.1 und Web vault 2.25.0 installiert.

Die folgenden Pakete werden aktualisiert (Upgrade): bitwarden-rs 1 aktualisiert, 0 neu installiert, 0 zu entfernen und 0 nicht aktualisiert. Es müssen 12,9 MB an Archiven heruntergeladen werden. Nach dieser Operation werden 0 B Plattenplatz zusätzlich benutzt. Möchten Sie fortfahren? [J/n] Holen:1 http://bitwarden-deb.tech-network.de buster/main amd64 bitwarden-rs amd64 1.23.1-1 [12,9 MB] Es wurden 12,9 MB in 0 s geholt (57,7 MB/s). Changelogs werden gelesen... Fertig (Lese Datenbank ... 36232 Dateien und Verzeichnisse sind derzeit installiert.) Vorbereitung zum Entpacken von .../bitwarden-rs_1.23.1-1_amd64.deb ... Entpacken von bitwarden-rs (1.23.1-1) über (1.23.0-1) ... bitwarden-rs (1.23.1-1) wird eingerichtet ... Konfigurationsdatei »/etc/bitwarden_rs/config.env« ==> Geändert (von Ihnen oder von einem Skript) seit der Installation. ==> Paketverteiler hat eine aktualisierte Version herausgegeben. Wie möchten Sie vorgehen? Ihre Wahlmöglichkeiten sind: Y oder I : Die Version des Paket-Betreuers installieren N oder O : Die momentan installierte Version beibehalten D : Die Unterschiede zwischen den Versionen anzeigen Z : Eine Shell starten, um die Situation zu begutachten Der Standardweg ist das Beibehalten der momentanen Version. *** config.env (Y/I/N/O/D/Z) [Vorgabe=N] ? N Warnung: Das von Ihnen angegebene Home-Verzeichnis /var/lib/bitwarden_rs existie rt bereits. Der Systembenutzer »bitwarden« existiert bereits. Programmende.Danach

bitwarden:~# systemctl restart bitwarden_rs.service Warning: The unit file, source configuration file or drop-ins of bitwarden_rs.service changed on disk. Run 'systemctl daemon-reload' to reload units. bitwarden:~# systemctl daemon-reload bitwarden:~# systemctl restart bitwarden_rs.service -

@hase567 Ich glaube Du verwechselst da was. Die Bitwarden_RS (vaultwarden) Version 1.24.0 ist aktuell und dani-garcia hat noch keine neue Version veröffentlicht. https://github.com/dani-garcia/vaultwarden/releases

Du meinst mit Version 2.28.0 das Original. Das wird dann vermutlich die Vorlage für das nächste Release vom dani-garcia.

Ich denke, da müssen wir uns noch etwas in Geduld üben.

-

Es gibt mal wieder ein Update - aber keine neue Version!

Was hat es damit auf sich?Das Paket "bitwarden-rs" ist jetzt nur noch ein Metapaket mit einer Abhängigkeit auf das neue Paket "vaultwarden". Beim nächsten Update ("apt update && apt upgrade") wird also Bitwarden_rs durch Vaultwarden ersetzt.

Die Konfiguration und das Datenverzeichnis werden dabei vollständig migriert.

Übrig bleiben lediglich die Verzeichnisse /etc/bitwarden_rs und /var/lib/bitwarden_rs, die nach erfolgreichem Test manuell gelöscht werden können.Neue Installationen (auch über das Paket "bitwarden-rs") installieren ab sofort immer Vaultwarden.

Die Ubuntu 22.04 Kompatibilität ist nicht gelöst und damit meine nächste Baustelle...

-

Es gibt mal wieder ein Update - aber keine neue Version!

Was hat es damit auf sich?Das Paket "bitwarden-rs" ist jetzt nur noch ein Metapaket mit einer Abhängigkeit auf das neue Paket "vaultwarden". Beim nächsten Update ("apt update && apt upgrade") wird also Bitwarden_rs durch Vaultwarden ersetzt.

Die Konfiguration und das Datenverzeichnis werden dabei vollständig migriert.

Übrig bleiben lediglich die Verzeichnisse /etc/bitwarden_rs und /var/lib/bitwarden_rs, die nach erfolgreichem Test manuell gelöscht werden können.Neue Installationen (auch über das Paket "bitwarden-rs") installieren ab sofort immer Vaultwarden.

Die Ubuntu 22.04 Kompatibilität ist nicht gelöst und damit meine nächste Baustelle...

@Nico sagte in Bitwarden_RS auf einem Debian Buster 10 Server installieren!:

Es gibt mal wieder ein Update - aber keine neue Version!

Was hat es damit auf sich?Das Paket "bitwarden-rs" ist jetzt nur noch ein Metapaket mit einer Abhängigkeit auf das neue Paket "vaultwarden". Beim nächsten Update ("apt update && apt upgrade") wird also Bitwarden_rs durch Vaultwarden ersetzt.

Die Konfiguration und das Datenverzeichnis werden dabei vollständig migriert.

Übrig bleiben lediglich die Verzeichnisse /etc/bitwarden_rs und /var/lib/bitwarden_rs, die nach erfolgreichem Test manuell gelöscht werden können.Neue Installationen (auch über das Paket "bitwarden-rs") installieren ab sofort immer Vaultwarden.

Die Ubuntu 22.04 Kompatibilität ist nicht gelöst und damit meine nächste Baustelle...

Ich habe es dann eben mal ausprobiert und es lief einwandfrei. Danke dafür. Außerdem habe ich den Eingangsthread an Vaultwarden angepasst. Den Titel lass ich mal so, evt. bau ich da am WE was zu.

-

Die Version 1.25.0 ist ab sofort im Repository verfügbar!

Wurde die Migration von Bitwarden_rs zu Vaultwarden noch nicht mit Version 1.24 durchgeführt, kann es passieren, dass Vaultwarden 1.25 nicht startet.

Dieser Fehler kann durch Löschen der Datei "/etc/vaultwarden/Rocket.toml" behoben werden:rm /etc/vaultwarden/Rocket.tomlDie Rocket.toml wird nicht länger benötigt und kann gefahrlos entfernt werden.

Schönes Wochenende!

-

Die Version 1.25.0 ist ab sofort im Repository verfügbar!

Wurde die Migration von Bitwarden_rs zu Vaultwarden noch nicht mit Version 1.24 durchgeführt, kann es passieren, dass Vaultwarden 1.25 nicht startet.

Dieser Fehler kann durch Löschen der Datei "/etc/vaultwarden/Rocket.toml" behoben werden:rm /etc/vaultwarden/Rocket.tomlDie Rocket.toml wird nicht länger benötigt und kann gefahrlos entfernt werden.

Schönes Wochenende!

-

Hallo,

ich hatte eben einmal auf die neueste Version geupdatet und erhalte von meinem Reverseproxy den Fehler 500 und vom Vaultwarden Debian Server einen Server ist nicht erreichbar zurück.

Mein derzeitiges System ist ein Debian 11.3 mit Vaultwarden 1.24.0.

Wie gesagt nach dem Update bekomme ich keinen Seitenaufbau hin. Hat sich irgendetwas hinsichtlich des Webservers geändert? Ich habe auf dem Vaultwardenserver kein Nginx oder Apache laufen. Bisher hatte dies auch gut funktioniert.

Weiß langsam nicht mehr wo ich suchen soll. Vielleicht kann mir ja jemand helfen...

Grüße

jascha -

Hallo,

ich hatte eben einmal auf die neueste Version geupdatet und erhalte von meinem Reverseproxy den Fehler 500 und vom Vaultwarden Debian Server einen Server ist nicht erreichbar zurück.

Mein derzeitiges System ist ein Debian 11.3 mit Vaultwarden 1.24.0.

Wie gesagt nach dem Update bekomme ich keinen Seitenaufbau hin. Hat sich irgendetwas hinsichtlich des Webservers geändert? Ich habe auf dem Vaultwardenserver kein Nginx oder Apache laufen. Bisher hatte dies auch gut funktioniert.

Weiß langsam nicht mehr wo ich suchen soll. Vielleicht kann mir ja jemand helfen...

Grüße

jascha@skyacer Moin Jascha,

sorry für die späte Rückmeldung. Existiert das Problem noch?Wenn ja, poste doch bitte einmal den Output der folgenden Befehle:

ls -lha /etc/vaultwarden ps aux | grep warden netstat -tulpen | grep warden systemctl status vaultwarden.serviceDanke und beste Grüße!

-

Vaultwarden ist auf Version 1.25.2 aktualisiert. Danke @Nico

vaultwarden -v vaultwarden 1.25.2Release 1.25.2 · dani-garcia/vaultwarden

Unofficial Bitwarden compatible server written in Rust, formerly known as bitwarden_rs - Release 1.25.2 · dani-garcia/vaultwarden

GitHub (github.com)

-

Moin,

seit dem letzten Update hatte ich enorm viele Fehlermeldungen in den Logs. Nach etwas Recherche habe einen Hinweis gefunden.In der Nginx Vhost habe ich einen Eintrag hinzugefügt und somit waren die Fehlermeldungen verschwunden.

proxy_http_version 1.1;

Leider bin ich nicht der große Profi, vielleicht kann Nico oder jemand anderes das ganze mal anpassen!?

-

Moin,

seit dem letzten Update hatte ich enorm viele Fehlermeldungen in den Logs. Nach etwas Recherche habe einen Hinweis gefunden.In der Nginx Vhost habe ich einen Eintrag hinzugefügt und somit waren die Fehlermeldungen verschwunden.

proxy_http_version 1.1;

Leider bin ich nicht der große Profi, vielleicht kann Nico oder jemand anderes das ganze mal anpassen!?

-

@hase567 Moin,

wie lautete denn die Fehlermeldung? Kannst du die bitte mal posten?

Gab es dadurch auch funktionelle Einschränkungen oder bist du lediglich über das Log darauf gestoßen?

Beste Grüße und ein schönes Wochenende!

Nico -

@Nico

es gab keine funktionellen Einschränkungen, bin nur über die Logfiles drauf gestoßen.

Leider ist das Logfile nicht mehr vorhanden

Kann mich nur dran erinnern, das fast bei jedem Zugriff der Fehler aufgeführt wurde... -

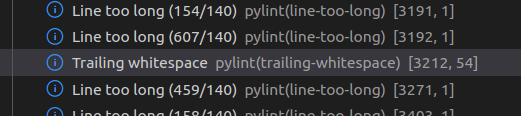

Die letzten Wochen etwas viel mit Python & PyWebIO beschäftigt, fast vergessen das hier zu erwähnen.

Vaultwarden ist auf Version 1.26.0 aktualisiert. Danke @Nico

Release 1.26.0 · dani-garcia/vaultwarden

Unofficial Bitwarden compatible server written in Rust, formerly known as bitwarden_rs - Release 1.26.0 · dani-garcia/vaultwarden

GitHub (github.com)

:~# vaultwarden -v vaultwarden 1.26.0 -

Release 1.27.0 · dani-garcia/vaultwarden

Unofficial Bitwarden compatible server written in Rust, formerly known as bitwarden_rs - Release 1.27.0 · dani-garcia/vaultwarden

GitHub (github.com)

@Nico fleißig

root@:~# vaultwarden -v vaultwarden 1.27.0

-

-

-

-

-

WLan auf der Konsole einrichten

Angeheftet Linux -

-

-

Redis Datenbank sichern

Verschoben Redis