Ubiquiti ER-X - DMZ

-

Wie ich schon geschrieben hatte, betreibe ich das bei mir zu Hause so.

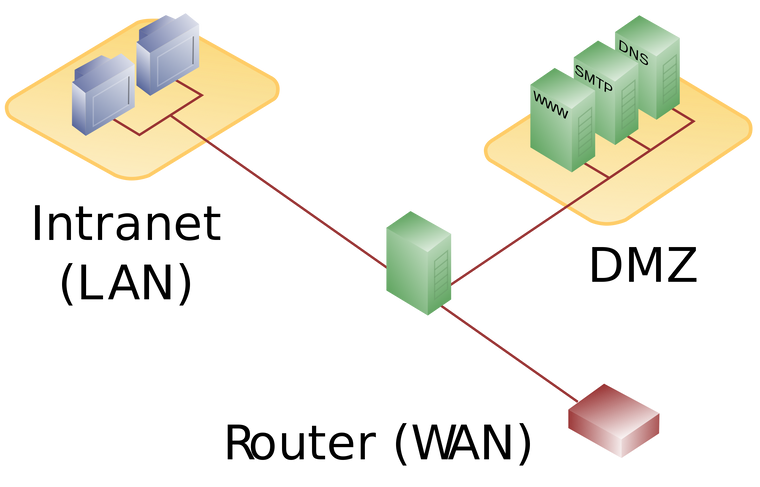

Im LAN sind alle vertrauenswürdigen Geräte. In der DMZ befinden sich alle Geräte, die ich als nicht vertrauenswürdig einstufe. Also, Playstation, TV usw.

Meine Konfiguration sieht so aus /etc/config/network

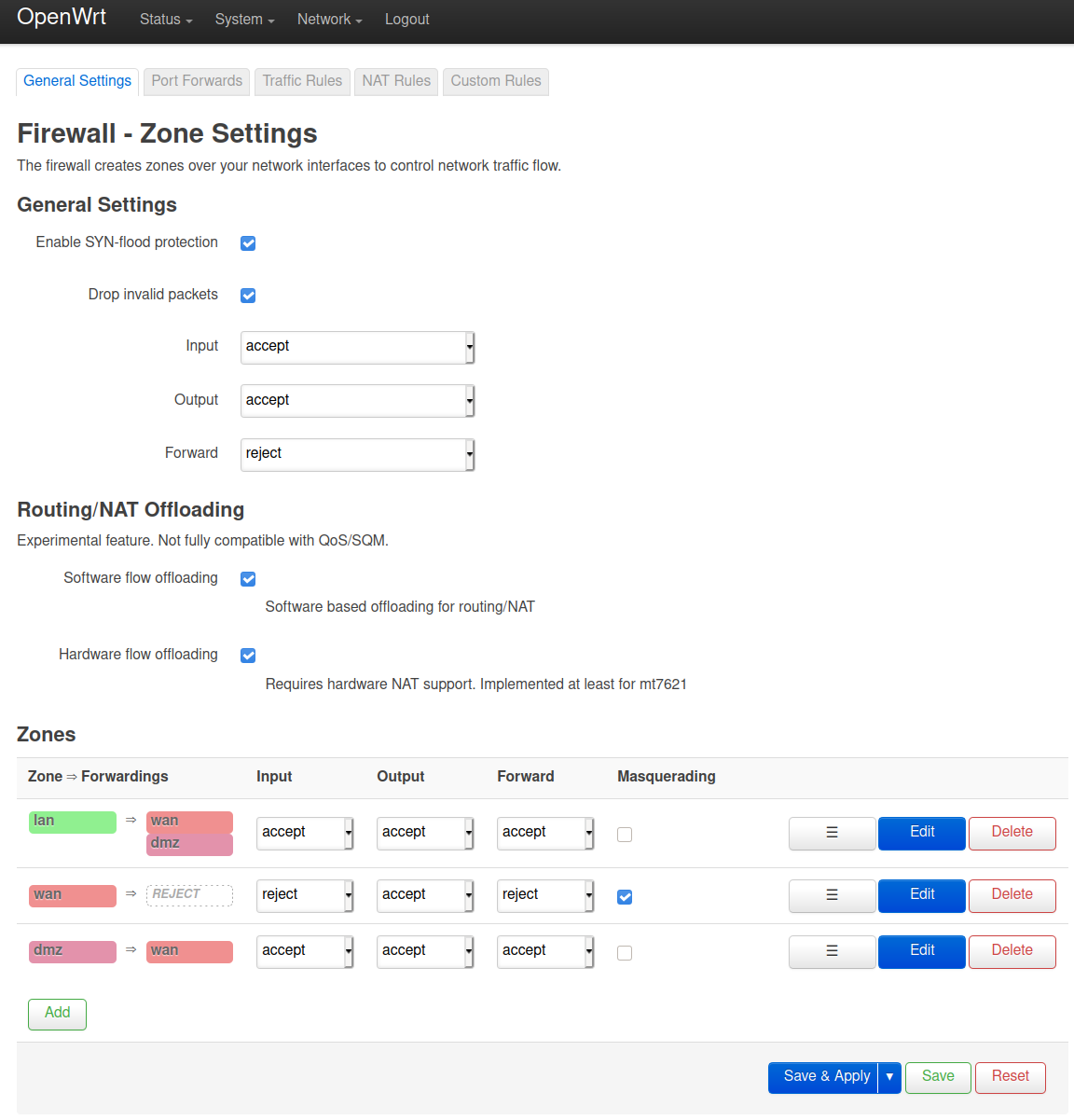

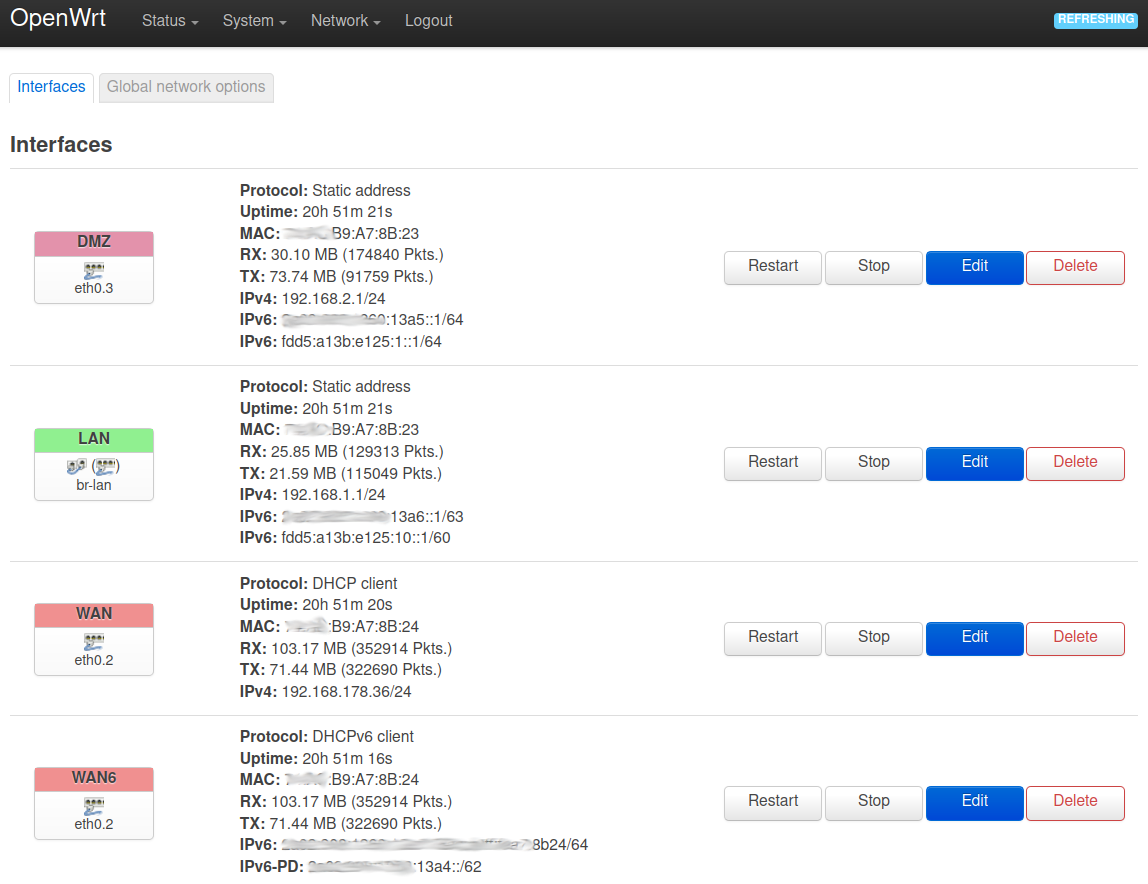

config interface 'loopback' option ifname 'lo' option proto 'static' option ipaddr '127.0.0.1' option netmask '255.0.0.0' config globals 'globals' option ula_prefix 'fdd5:a13b:e125::/48' config interface 'lan' option type 'bridge' option ifname 'eth0.1' option proto 'static' option ipaddr '192.168.1.1' option netmask '255.255.255.0' option ip6assign '60' option ip6hint '0' config device 'lan_eth0_1_dev' option name 'eth0.1' option macaddr 'XX:xx:b9:a7:8b:23' config interface 'wan' option ifname 'eth0.2' option proto 'dhcp' config device 'wan_eth0_2_dev' option name 'eth0.2' option macaddr 'XX:xx:b9:a7:8b:24' config interface 'wan6' option ifname 'eth0.2' option proto 'dhcpv6' config switch option name 'switch0' option reset '1' option enable_vlan '1' config switch_vlan option device 'switch0' option vlan '1' option vid '1' option ports '1 2 3 6t' config switch_vlan option device 'switch0' option vlan '2' option ports '0 6t' option vid '2' config switch_vlan option device 'switch0' option vlan '3' option ports '4 6t' option vid '3' config interface 'DMZ' option ifname 'eth0.3' option proto 'static' option ip6assign '64' option ip6hint '1' list ipaddr '192.168.2.1/24'Das ergibt dann folgende Interfaces.

Auf dem Port eth4 befindet sich jetzt die DMZ. Ein DHCP Server verteilt Adressen. Auch die IPv6 Adresse wird ordentlich eingetragen.

Weitere Beiträge zum Thema ER-X