duf - ein hübsches Kommandozeilen Tool

Linux

1

Beiträge

1

Kommentatoren

196

Aufrufe

-

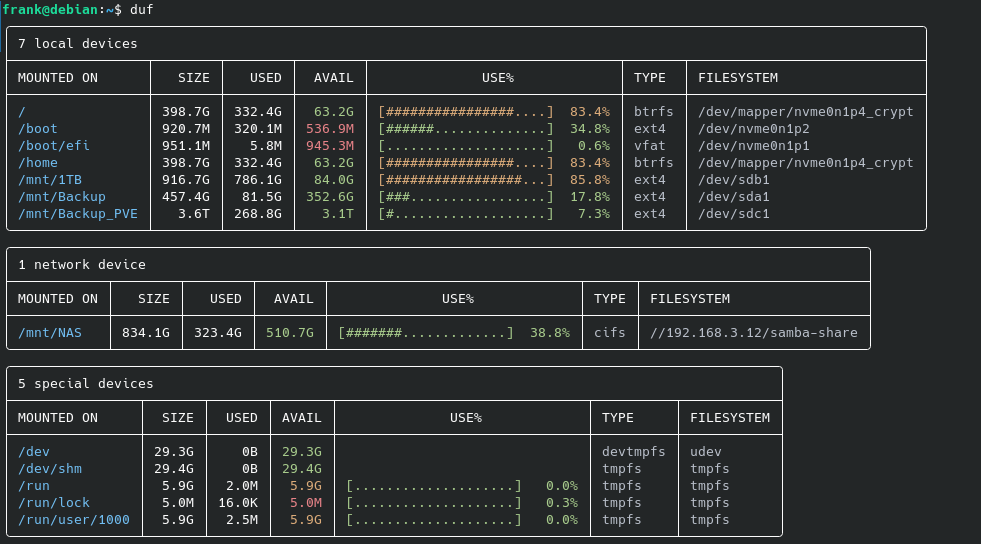

Zur Anzeige, wie viel Platz noch auf den Platten frei ist, nimmt man ja meistens

frank@debian:~$ df -h Dateisystem Größe Benutzt Verf. Verw% Eingehängt auf udev 30G 0 30G 0% /dev tmpfs 5,9G 2,0M 5,9G 1% /run /dev/mapper/nvme0n1p4_crypt 399G 333G 64G 85% / tmpfs 30G 0 30G 0% /dev/shm tmpfs 5,0M 16K 5,0M 1% /run/lock /dev/mapper/nvme0n1p4_crypt 399G 333G 64G 85% /home /dev/nvme0n1p2 921M 321M 537M 38% /boot /dev/sda1 458G 82G 353G 19% /mnt/Backup /dev/sdb1 917G 787G 85G 91% /mnt/1TB /dev/nvme0n1p1 952M 5,9M 946M 1% /boot/efi /dev/sdc1 3,6T 269G 3,2T 8% /mnt/Backup_PVE //192.168.3.12/samba-share 835G 324G 511G 39% /mnt/NAS tmpfs 5,9G 2,5M 5,9G 1% /run/user/1000Ok, man erkennt was man sucht, aber ist das was für die Augen? Hier kommt das nette Tool duf ins Spiel.

frank@debian:~$ duf ╭──────────────────────────────────────────────────────────────────────────────────────────────────────────────────╮ │ 7 local devices │ ├─────────────────┬────────┬────────┬────────┬───────────────────────────────┬───────┬─────────────────────────────┤ │ MOUNTED ON │ SIZE │ USED │ AVAIL │ USE% │ TYPE │ FILESYSTEM │ ├─────────────────┼────────┼────────┼────────┼───────────────────────────────┼───────┼─────────────────────────────┤ │ / │ 398.7G │ 332.4G │ 63.2G │ [################....] 83.4% │ btrfs │ /dev/mapper/nvme0n1p4_crypt │ │ /boot │ 920.7M │ 320.1M │ 536.9M │ [######..............] 34.8% │ ext4 │ /dev/nvme0n1p2 │ │ /boot/efi │ 951.1M │ 5.8M │ 945.3M │ [....................] 0.6% │ vfat │ /dev/nvme0n1p1 │ │ /home │ 398.7G │ 332.4G │ 63.2G │ [################....] 83.4% │ btrfs │ /dev/mapper/nvme0n1p4_crypt │ │ /mnt/1TB │ 916.7G │ 786.1G │ 84.0G │ [#################...] 85.8% │ ext4 │ /dev/sdb1 │ │ /mnt/Backup │ 457.4G │ 81.5G │ 352.6G │ [###.................] 17.8% │ ext4 │ /dev/sda1 │ │ /mnt/Backup_PVE │ 3.6T │ 268.8G │ 3.1T │ [#...................] 7.3% │ ext4 │ /dev/sdc1 │ ╰─────────────────┴────────┴────────┴────────┴───────────────────────────────┴───────┴─────────────────────────────╯ ╭───────────────────────────────────────────────────────────────────────────────────────────────────────────╮ │ 1 network device │ ├────────────┬────────┬────────┬────────┬───────────────────────────────┬──────┬────────────────────────────┤ │ MOUNTED ON │ SIZE │ USED │ AVAIL │ USE% │ TYPE │ FILESYSTEM │ ├────────────┼────────┼────────┼────────┼───────────────────────────────┼──────┼────────────────────────────┤ │ /mnt/NAS │ 834.1G │ 323.4G │ 510.7G │ [#######.............] 38.8% │ cifs │ //192.168.3.12/samba-share │ ╰────────────┴────────┴────────┴────────┴───────────────────────────────┴──────┴────────────────────────────╯ ╭────────────────────────────────────────────────────────────────────────────────────────────────╮ │ 5 special devices │ ├────────────────┬───────┬───────┬───────┬───────────────────────────────┬──────────┬────────────┤ │ MOUNTED ON │ SIZE │ USED │ AVAIL │ USE% │ TYPE │ FILESYSTEM │ ├────────────────┼───────┼───────┼───────┼───────────────────────────────┼──────────┼────────────┤ │ /dev │ 29.3G │ 0B │ 29.3G │ │ devtmpfs │ udev │ │ /dev/shm │ 29.4G │ 0B │ 29.4G │ │ tmpfs │ tmpfs │ │ /run │ 5.9G │ 2.0M │ 5.9G │ [....................] 0.0% │ tmpfs │ tmpfs │ │ /run/lock │ 5.0M │ 16.0K │ 5.0M │ [....................] 0.3% │ tmpfs │ tmpfs │ │ /run/user/1000 │ 5.9G │ 2.5M │ 5.9G │ [....................] 0.0% │ tmpfs │ tmpfs │ ╰────────────────┴───────┴───────┴───────┴───────────────────────────────┴──────────┴────────────╯Hier noch als Screenshot, weil das nicht richtig dargestellt wird.

Klare Empfehlung von mir und steht jetzt auf meiner Liste, der Standardpakete die ich bei Neuinstallationen brauche

-

-

-

Docker & Redis Datenbank

Verschoben Linux -

-

-

-

Let's Encrypt installieren

Verschoben Let's Encrypt -