Quartz64 - Wireguard

-

Nachdem ich jetzt zwei Stunden mit WLAN verplempert habe, ja einige die hier mitlesen werden wissen, das ist nicht mein Lieblingsthema, somit mal was mit Erfolgsgarantie

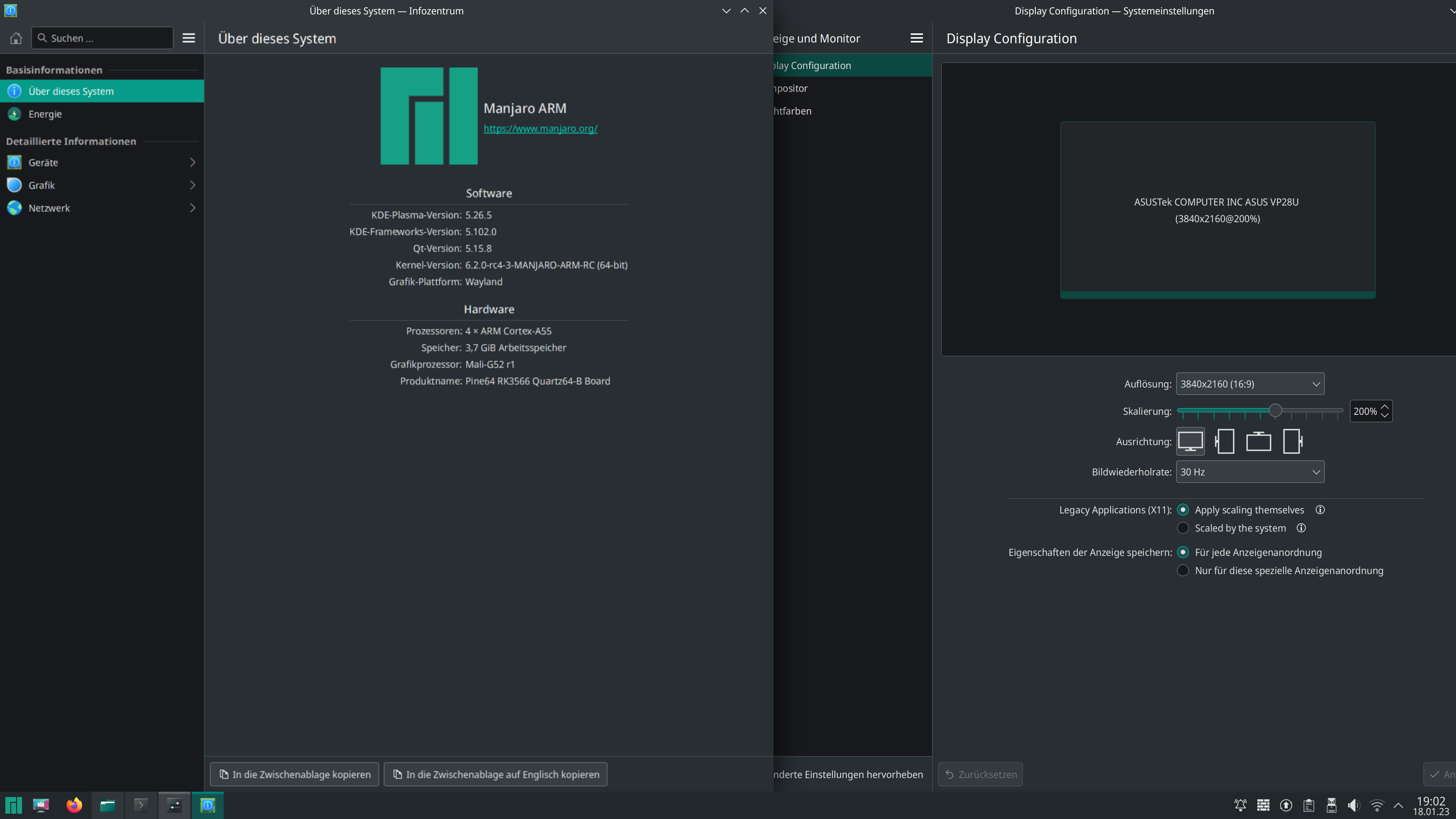

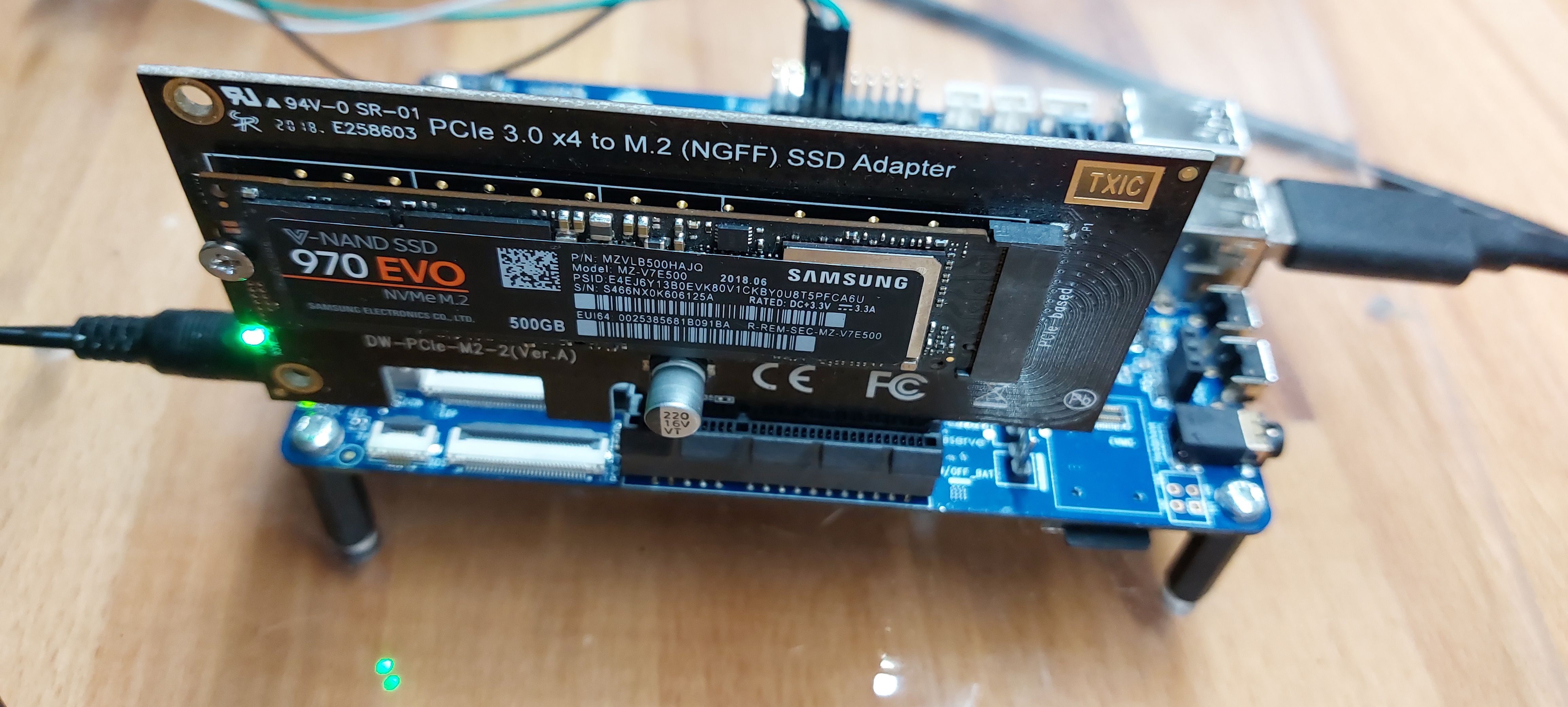

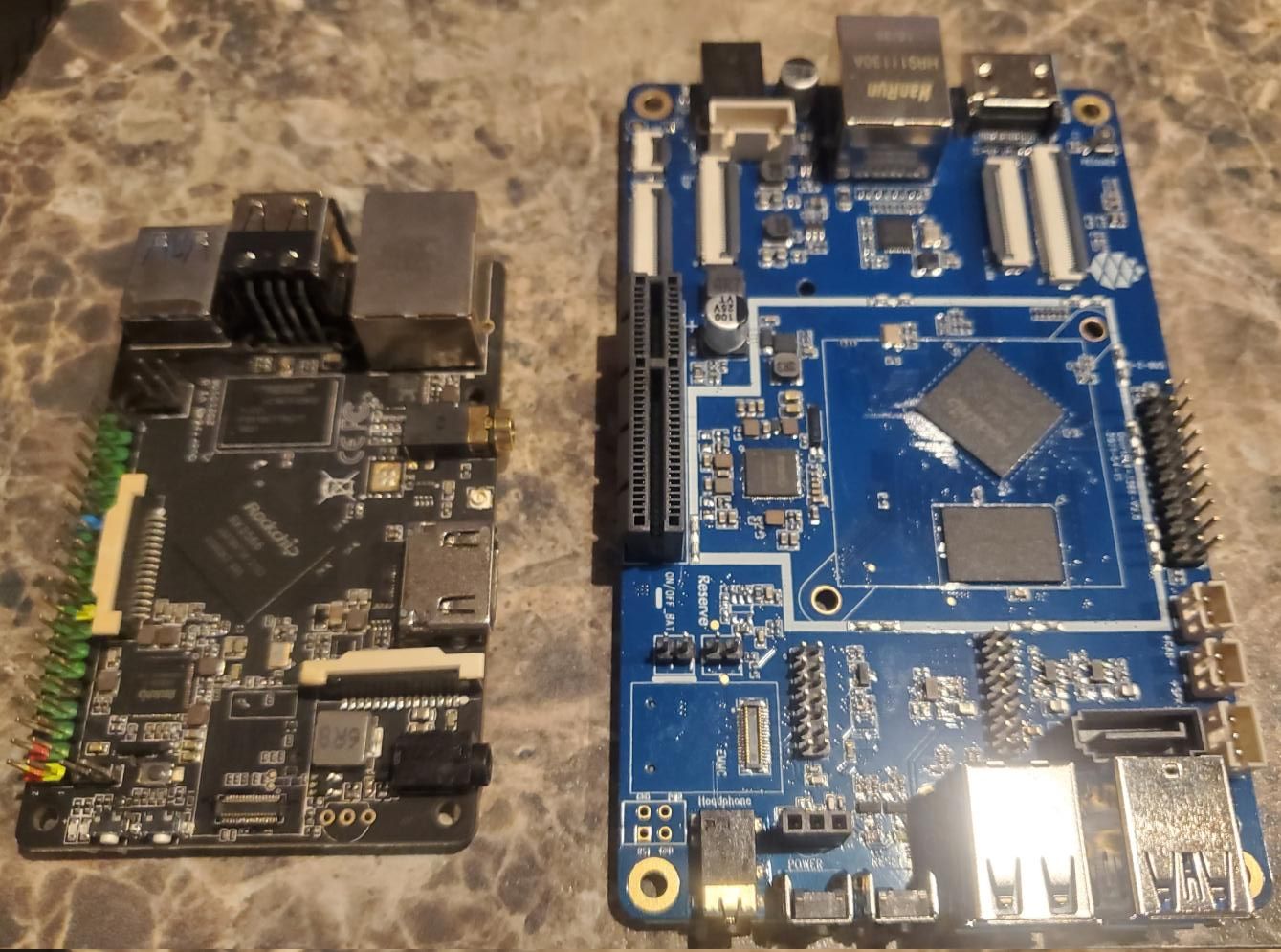

Image

Manjaro Image

[root@quartz64 ~]# uname -a Linux quartz64 5.13.0-rc4-0.6-next-20210603-MANJARO-ARM #1 SMP PREEMPT Sat Jul 3 16:52:43 UTC 2021 aarch64 GNU/LinuxSoftware

Da Wireguard ja schon was länger im Kernel ist, brauchen wir uns um das Kernelmodul schon mal nicht kümmern.

Was brauchen wir sonst noch?

wireguard-tools

[root@quartz64 ~]# pacman -S wireguard-tools Abhängigkeiten werden aufgelöst … Nach in Konflikt stehenden Paketen wird gesucht … Pakete (1) wireguard-tools-1.0.20210424-1 Gesamtgröße des Downloads: 0,09 MiB Gesamtgröße der installierten Pakete: 0,26 MiB :: Installation fortsetzen? [J/n] :: Pakete werden empfangen … wireguard-tools-1.0.20210424-1-aarch64 92,3 KiB 125 KiB/s 00:01 [##################################################################################] 100% (1/1) Schlüssel im Schlüsselbund werden geprüft [##################################################################################] 100% (1/1) Paket-Integrität wird überprüft [##################################################################################] 100% (1/1) Paket-Dateien werden geladen [##################################################################################] 100% (1/1) Auf Dateikonflikte wird geprüft [##################################################################################] 100% (1/1) Verfügbarer Festplattenspeicher wird ermittelt [##################################################################################] 100% :: Paketänderungen werden verarbeitet … (1/1) Installation läuft wireguard-tools [##################################################################################] 100% Optionale Abhängigkeiten für wireguard-tools openresolv: for DNS functionality sudo: elevate privileges [Installiert] :: Post-transaction-Hooks werden gestartet … (1/2) Reloading system manager configuration... (2/2) Arming ConditionNeedsUpdate...Mein erster Test brachte dann ein Problem zum Vorschein

[#] resolvconf -a wg0 -m 0 -x /usr/bin/wg-quick: line 32: resolvconf: command not foundOk, der aufmerksame Leser wird feststellen, das das bei der Installation von wireguard-tools schon angezeigt wurde.

Optionale Abhängigkeiten für wireguard-tools openresolv: for DNS functionalityAlso installieren

resolvconf

[root@quartz64 ~]# pacman -S resolvconf :: Es stehen 2 Anbieter für resolvconf zur Verfügung: :: Repositorium core 1) openresolv 2) systemd-resolvconf Geben Sie eine Zahl ein (Voreinstellung=1): Abhängigkeiten werden aufgelöst … Nach in Konflikt stehenden Paketen wird gesucht … Pakete (1) openresolv-3.12.0-1 Gesamtgröße des Downloads: 0,02 MiB Gesamtgröße der installierten Pakete: 0,06 MiB :: Installation fortsetzen? [J/n] :: Pakete werden empfangen … openresolv-3.12.0-1-any 22,5 KiB 54,9 KiB/s 00:00 [##################################################################################] 100% (1/1) Schlüssel im Schlüsselbund werden geprüft [##################################################################################] 100% (1/1) Paket-Integrität wird überprüft [##################################################################################] 100% (1/1) Paket-Dateien werden geladen [##################################################################################] 100% (1/1) Auf Dateikonflikte wird geprüft [##################################################################################] 100% (1/1) Verfügbarer Festplattenspeicher wird ermittelt [##################################################################################] 100% :: Paketänderungen werden verarbeitet … (1/1) Installation läuft openresolv [##################################################################################] 100% :: Post-transaction-Hooks werden gestartet … (1/1) Arming ConditionNeedsUpdate...Manjaro bietet hier zwei Dienste an, ich habe mich mal für openresolv entschieden.

Wireguard-Verbindung aufbauen

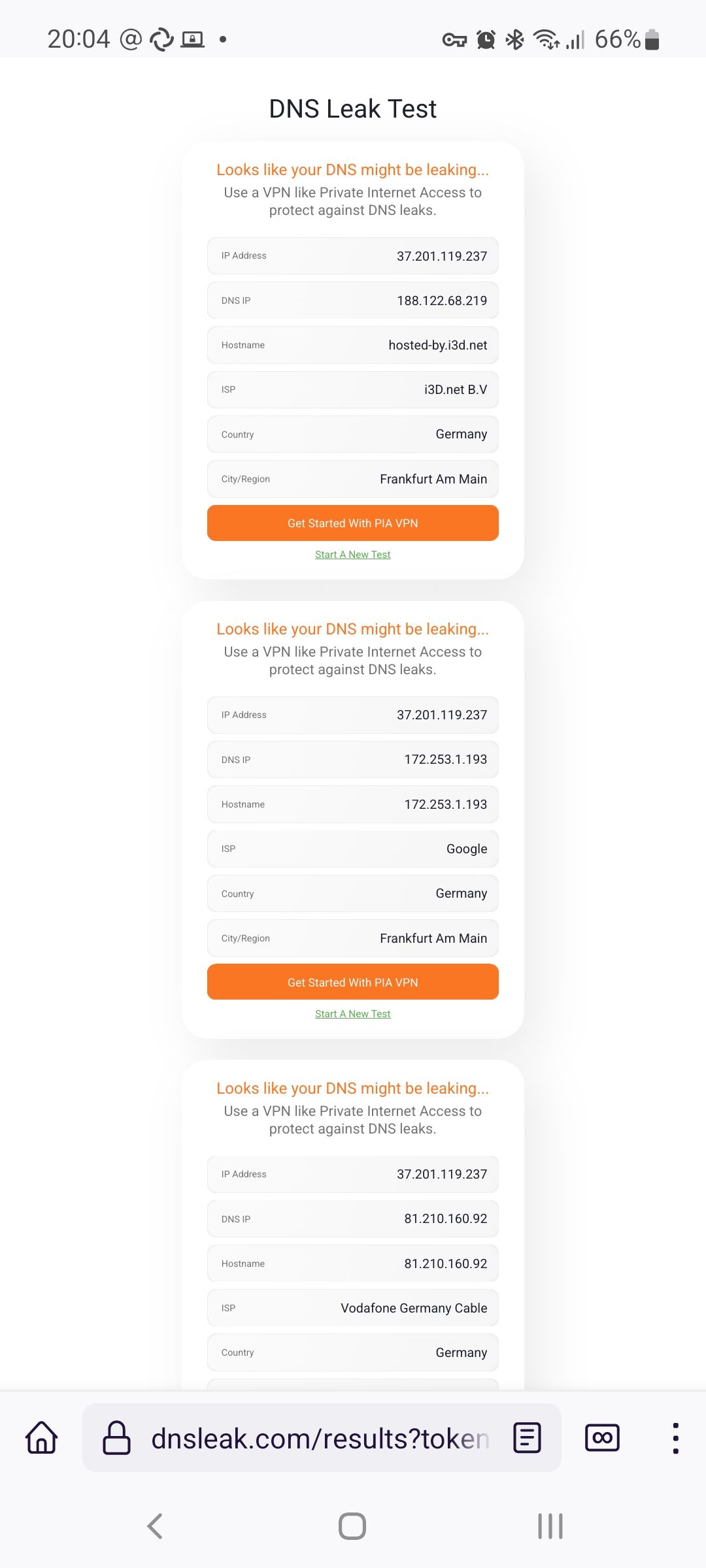

root@quartz64 ~]# wg-quick up wg0 [#] ip link add wg0 type wireguard [#] wg setconf wg0 /dev/fd/63 [#] ip -4 address add 10.10.1.15 dev wg0 [#] ip -6 address add 2a01:4f8:xxx:xxxx:100::15 dev wg0 [#] ip link set mtu 1420 up dev wg0 [#] resolvconf -a wg0 -m 0 -x [#] wg set wg0 fwmark 51820 [#] ip -6 route add ::/0 dev wg0 table 51820 [#] ip -6 rule add not fwmark 51820 table 51820 [#] ip -6 rule add table main suppress_prefixlength 0 [#] ip6tables-restore -n [#] ip -4 route add 0.0.0.0/0 dev wg0 table 51820 [#] ip -4 rule add not fwmark 51820 table 51820 [#] ip -4 rule add table main suppress_prefixlength 0 [#] sysctl -q net.ipv4.conf.all.src_valid_mark=1 [#] iptables-restore -n [root@quartz64 ~]# wg interface: wg0 public key: n8U3Rtl3F0ZdjFW2Zoilmxxxxxxxxxxxxxxxxxxxxxxxxxxxx private key: (hidden) listening port: 51820 fwmark: 0xca6c peer: Bda7jOcCqXKQerSxxxxxxxxxxxxxxxxxxxxxxxxxxxx preshared key: (hidden) endpoint: 88.xxx.xx.xx:51820 allowed ips: 0.0.0.0/0, ::/0 latest handshake: 4 seconds ago transfer: 92 B received, 324 B sentFunktioniert!

Auf die Konfiguration möchte ich hier nicht näher eingehen, dazu findet ihr hier im Forum genug Beiträge von mir.

-

F FrankM verschob dieses Thema von Quartz64 am

F FrankM verschob dieses Thema von Quartz64 am

-

F FrankM verschob dieses Thema von Quartz64 - A am

F FrankM verschob dieses Thema von Quartz64 - A am