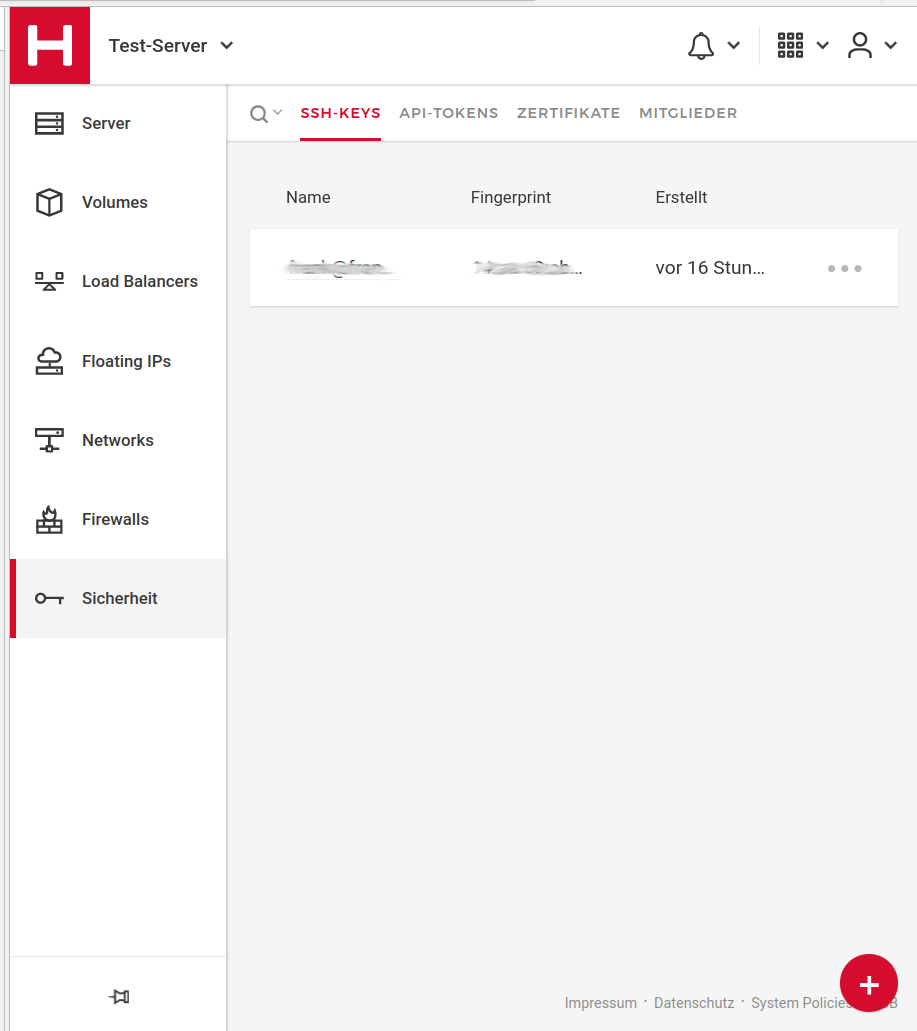

Das was da oben steht über Firewalld, ganz schnell vergessen. Das brauchen wir nicht, hat auch nur Probleme gemacht....

[image: 1570989394499-21edf29c-ec9a-4cb5-a8ba-8bc534e4f4ec-grafik-resized.png]

Man kann ganz normal mit iptables arbeiten, man sollte schon mal eine Firewall konfiguriert haben, das macht es etwas einfacher.

Kurzer Test, ob das so klappt wie erwartet.

frank@debian:~$ nmap 192.168.3.6

Starting Nmap 7.70 ( https://nmap.org ) at 2019-10-13 19:57 CEST

Nmap scan report for 192.168.3.6

Host is up (0.0011s latency).

Not shown: 996 filtered ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp closed https

10000/tcp open snet-sensor-mgmt

Das hier sind aktuell die Regeln.

root@rockpro64:~# iptables-legacy -L

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT tcp -- anywhere anywhere tcp multiport ports ssh

ACCEPT tcp -- anywhere anywhere tcp multiport ports webmin

ACCEPT tcp -- anywhere anywhere tcp multiport ports http

ACCEPT tcp -- anywhere anywhere tcp multiport ports https

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

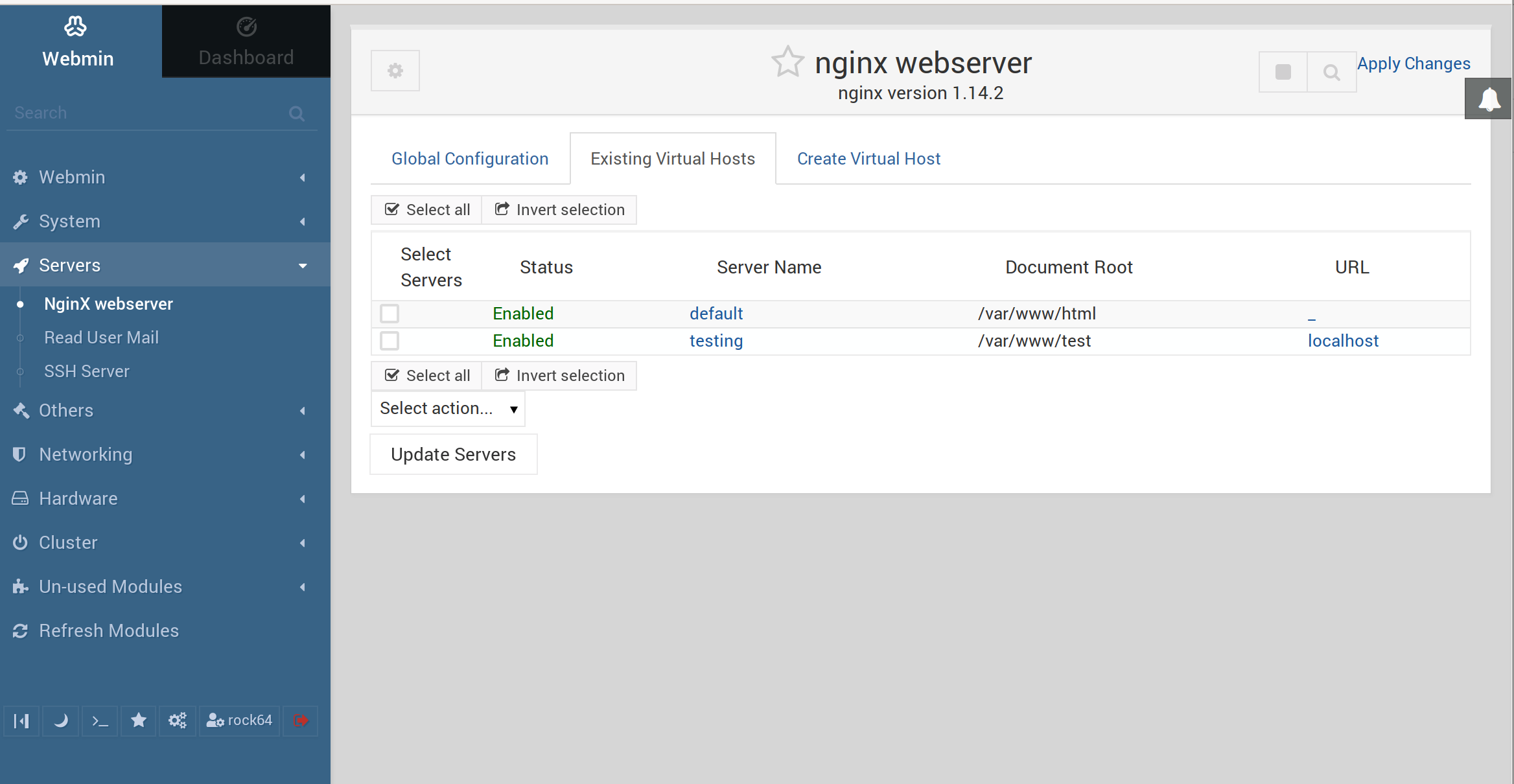

Wenn ich das so die ganze Zeit teste, dann zweifel ich immer daran, ob solche Tools(Webmin) irgend einen Vorteil haben!? Mir macht das mittlerweile mehr Arbeit, als wenn ich das alles schnell eben auf der Konsole erledige. Vielleicht bin ich auch nur mittlerweile zu weit weg, von grafischen UI. Ich gebe dem Webmin aber noch ein paar Tage, gibt noch ein paar Sachen zu entdecken.