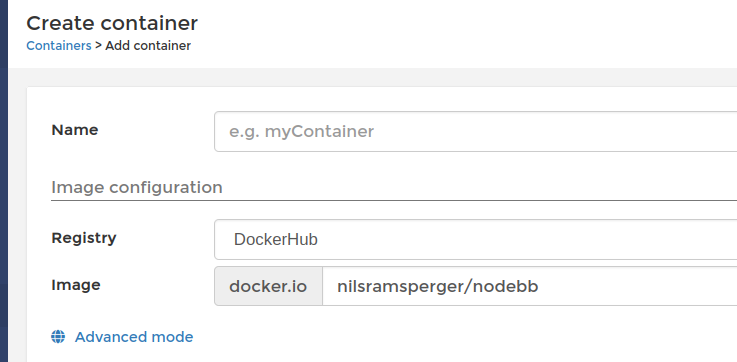

NodeBB - v3.6.0

NodeBB

1

Beiträge

1

Kommentatoren

141

Aufrufe

-

Die neuen Features und die Bugfixes entnehmt ihr bitte der Ankündigung. Update verlief ohne Probleme.

Release v3.6.0 · NodeBB/NodeBB

Node.js based forum software built for the modern web - Release v3.6.0 · NodeBB/NodeBB

GitHub (github.com)

-

-

-

-

-

Wenn dir der Redis-Server flöten geht....

Verschoben Redis -

Redis Replication

Angeheftet Verschoben Redis -

-