NanoPi R5S - Software

-

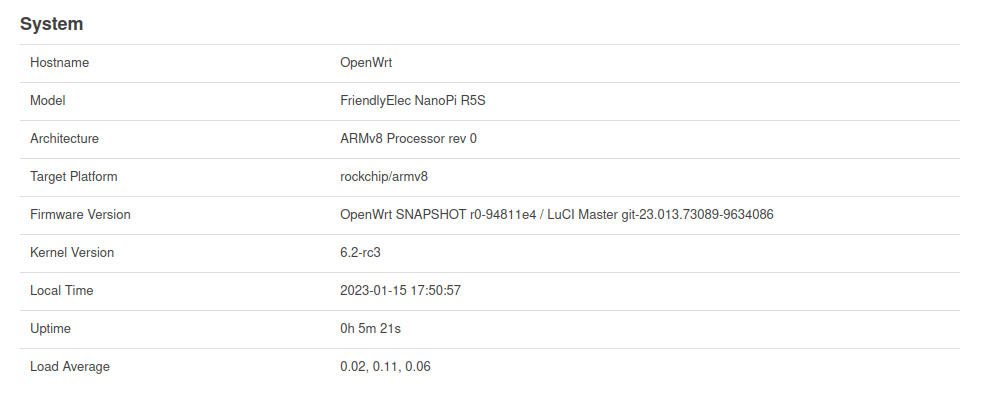

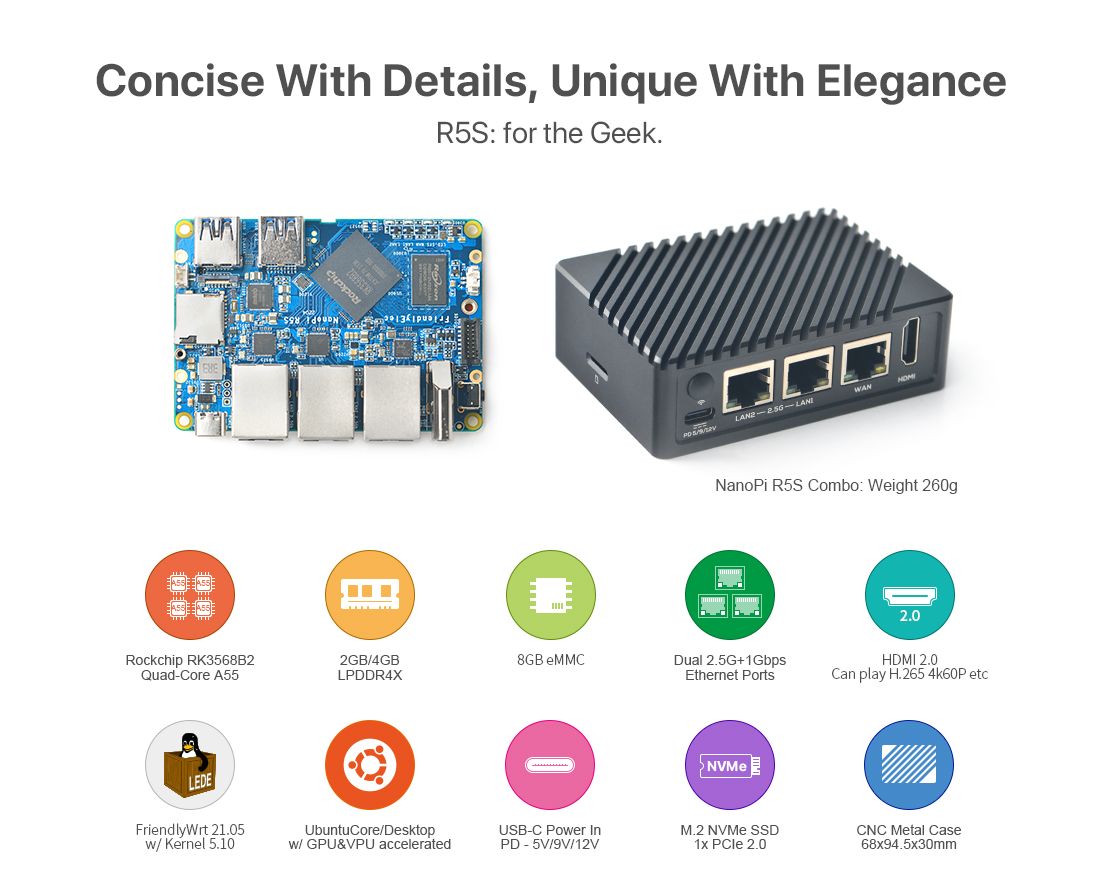

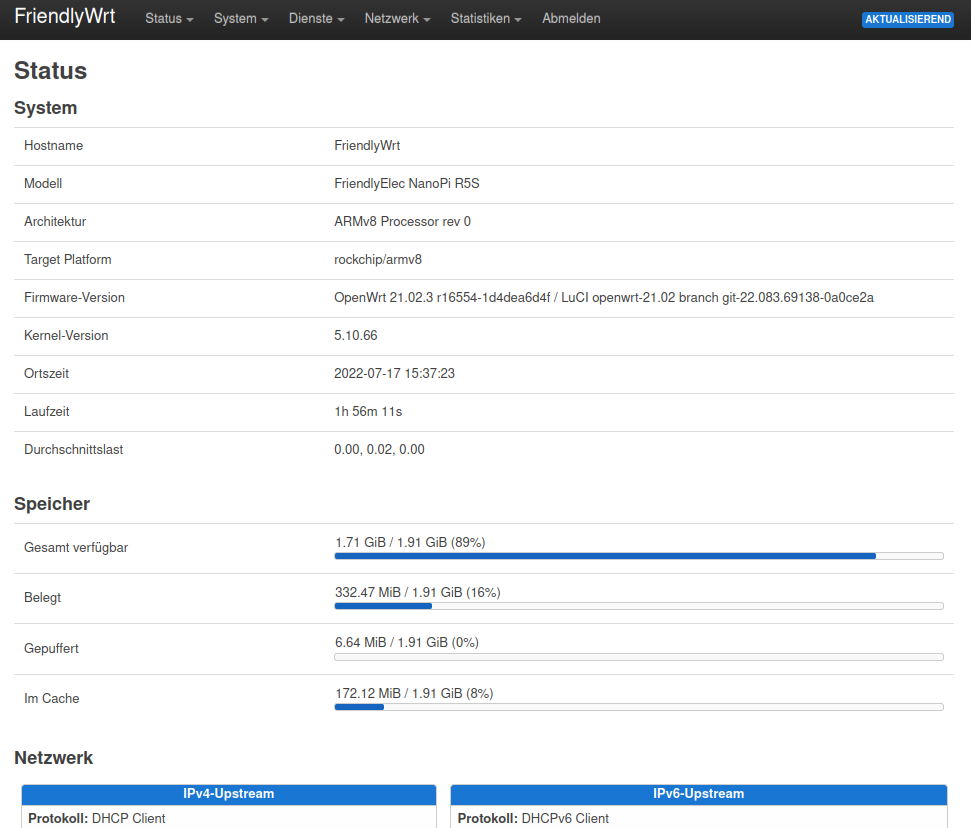

Wenn der NanoPi R5S ausgeliefert wird, hat er ein FreindlyWrt Image auf dem eMMC drauf. Hätte ich das beim ersten schon gewusst, würde dieser evt. nach leben

Als erstes wollte ich den NanoPi R5S per SSH und per Webinterface über das WAN Interface erreichbar machen.

Nicht in produktiven Umgebungen machen!!

Dazu brauche ich nano, bin kein vim Fan.

opkg update opkg install nanoDanach konnte ich /etc/config/firewall bearbeiten.

config rule option src wan option dest_port 22 option target ACCEPT option proto tcp config rule option src wan option dest_port 80 option target ACCEPT option proto tcpJetzt konnte ich den NanoPi R5S bequem von meinem Haupt-PC aus erreichen.

und über SSH

[frank-ms7c37 frankm]# ssh root@192.168.3.14 The authenticity of host '192.168.3.14 (192.168.3.14)' can't be established. ED25519 key fingerprint is SHA256:[..] This key is not known by any other names Are you sure you want to continue connecting (yes/no/[fingerprint])? yes Warning: Permanently added '192.168.3.14' (ED25519) to the list of known hosts. root@192.168.3.14's password: ___ _ _ _ __ __ _ | __| _(_)___ _ _ __| | |_ \ \ / / _| |_ | _| '_| / -_) ' \/ _` | | || \ \/\/ / '_| _| |_||_| |_\___|_||_\__,_|_|\_, |\_/\_/|_| \__| |__/ ----------------------------------------------------- FriendlyWrt 21.02.3, r16554-1d4dea6d4f ----------------------------------------------------- root@FriendlyWrt:~#wird fortgesetzt...

-

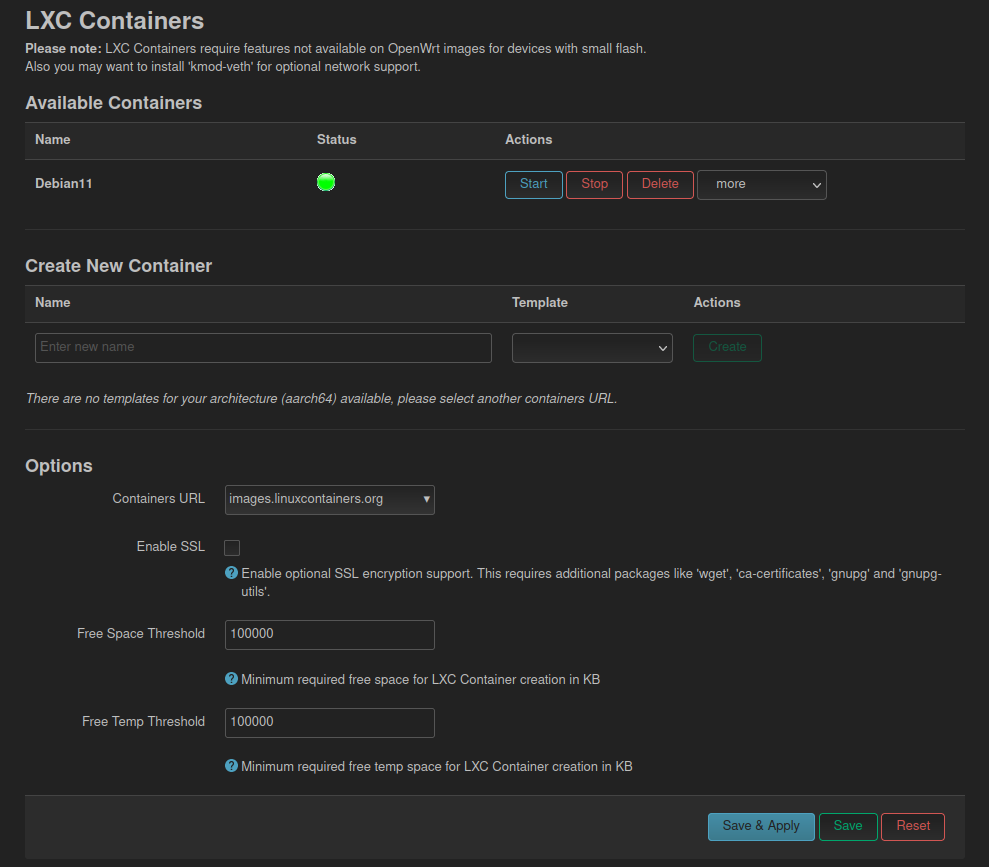

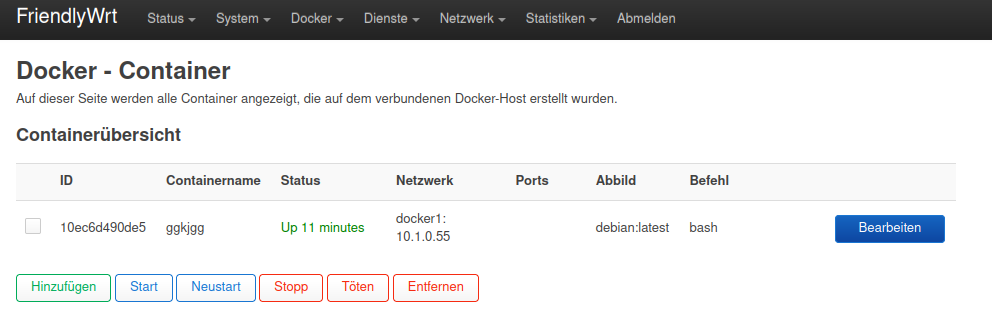

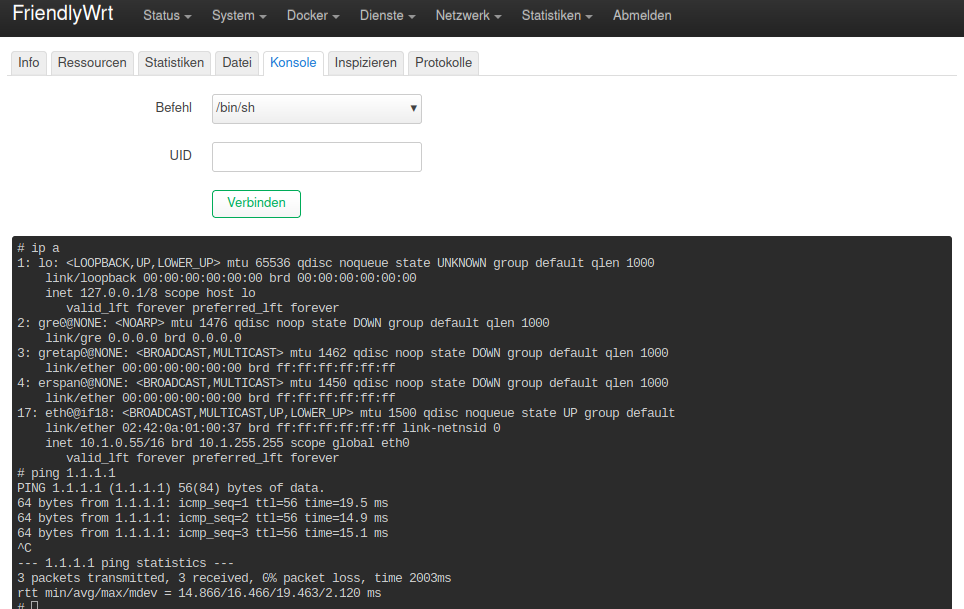

Nach einigen Tagen testen, bin ich doch heute über das Docker Image gestolpert.

Es hat mich was länger gedauert um eine Netzwerkverbindung, aus dem Container heraus, hinzubekommen. Aber letztendlich hat es geklappt

Im Original Image stimmt irgendwas nicht, ich muss mir das aber noch mal in Ruhe anschauen.

Das Docker Image sieht auch nach einem schönen Spielzeug aus. Mal sehen ob man das für was gebrauchen kann, ich hätte da schon ein paar Ideen. Eine davon heißt - CheckMK

-

Die Samba Freigaben auf meinem Manjaro Desktop zu mounten waren ein Abenteuer. Aber, man findet fast immer eine Lösung im Netz, wenn man die richtigen Worte zum Suchen findet.

Da das ganze jetzt doch etwas länger gedauert hat, als ich erhofft hatte, werde ich das Problem mal morgen ausführlich vorstellen. Weil, das fand ich mal richtig spannend

Jetzt läuft aber alles so, wie ich es brauche.