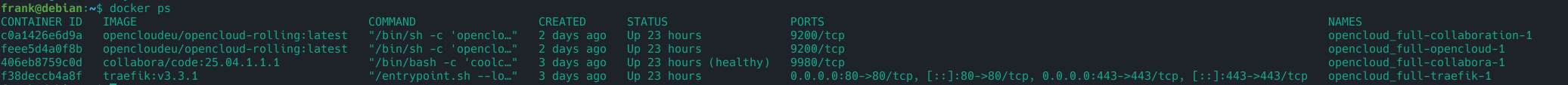

Wenn man mit Docker #OpenCloud als AIO installiert, hat man auch direkt #Collabora usw.

-

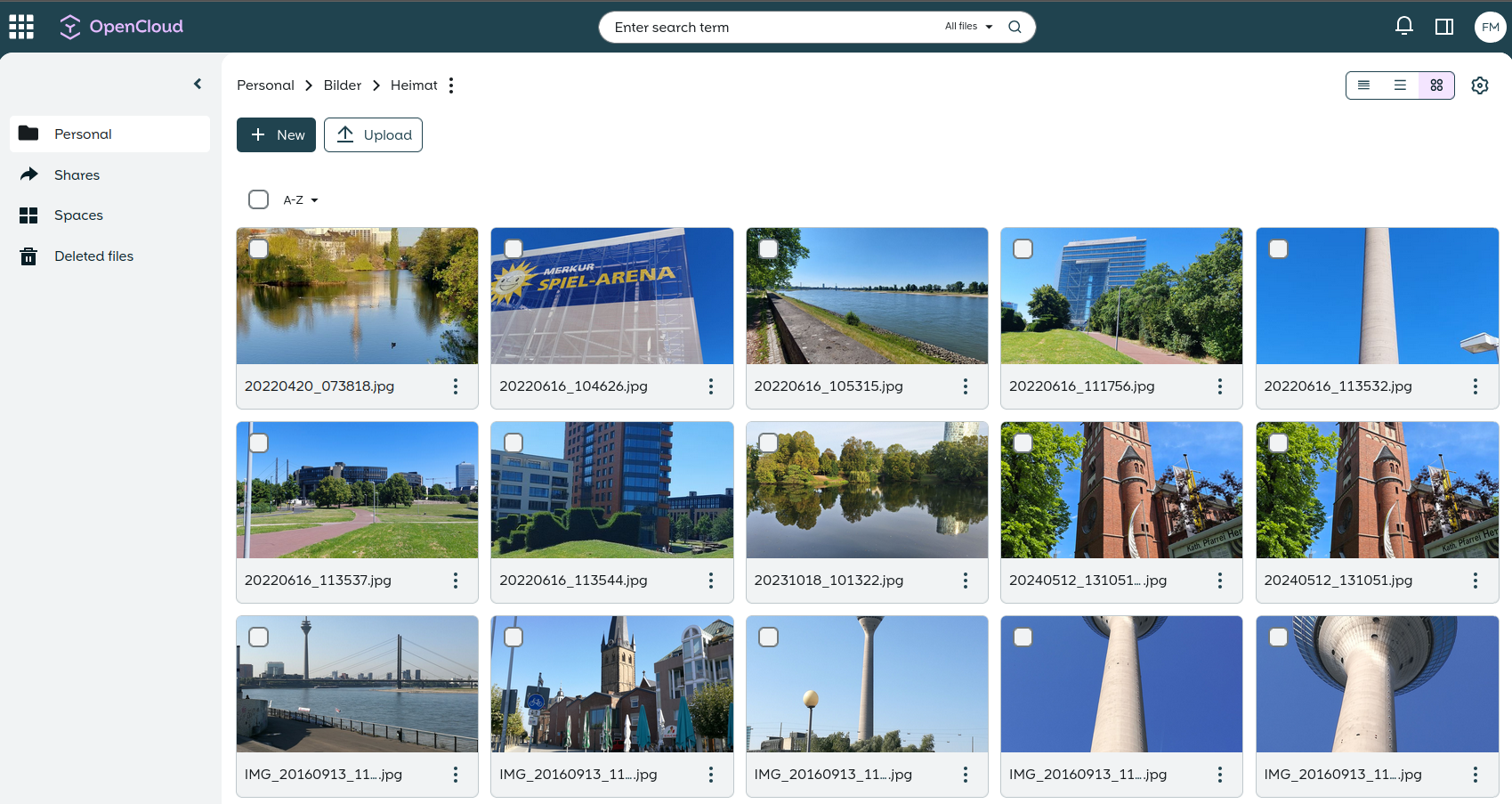

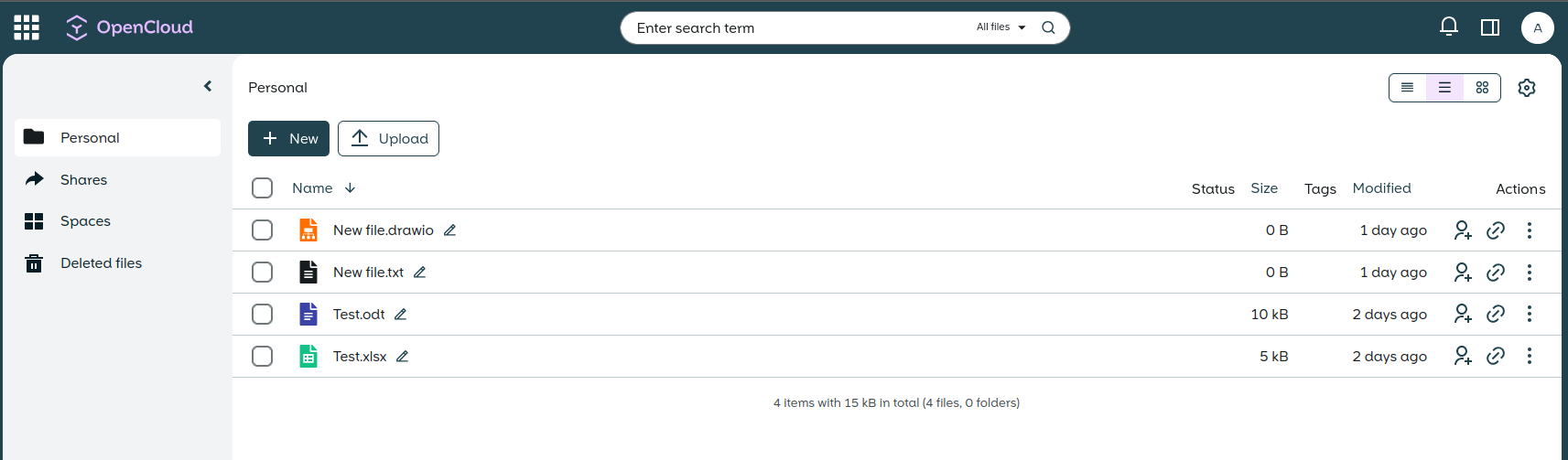

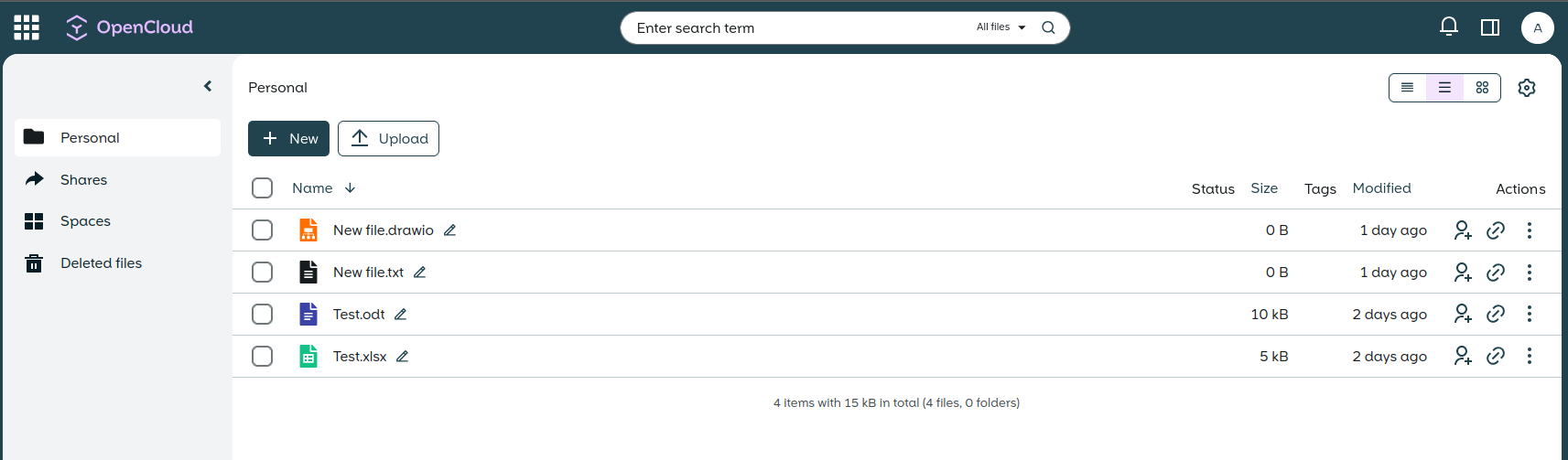

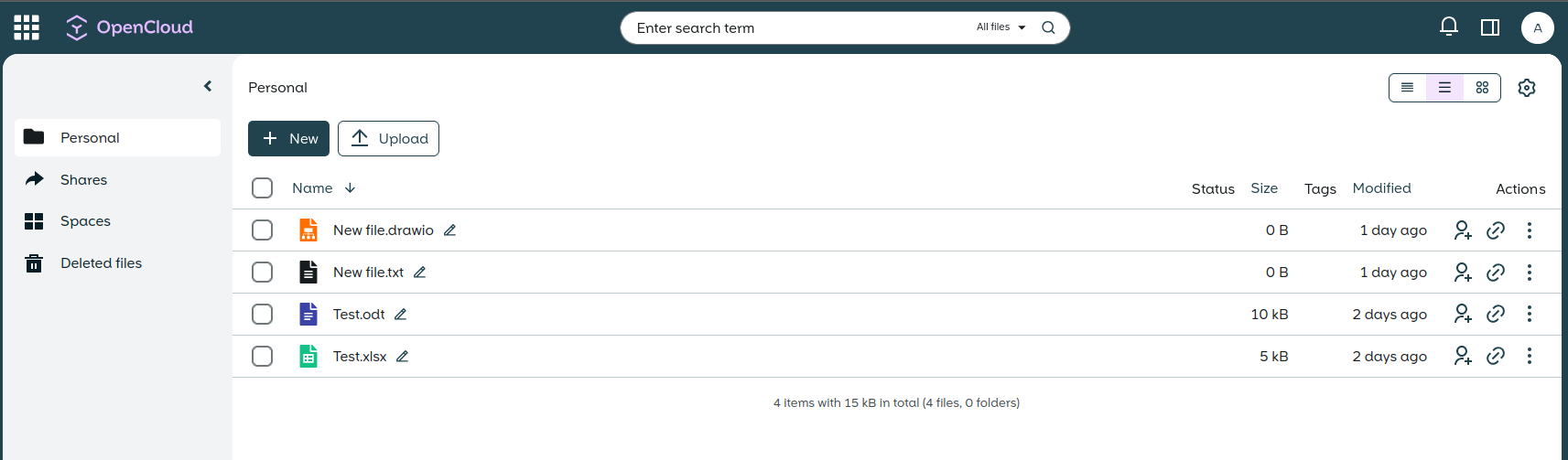

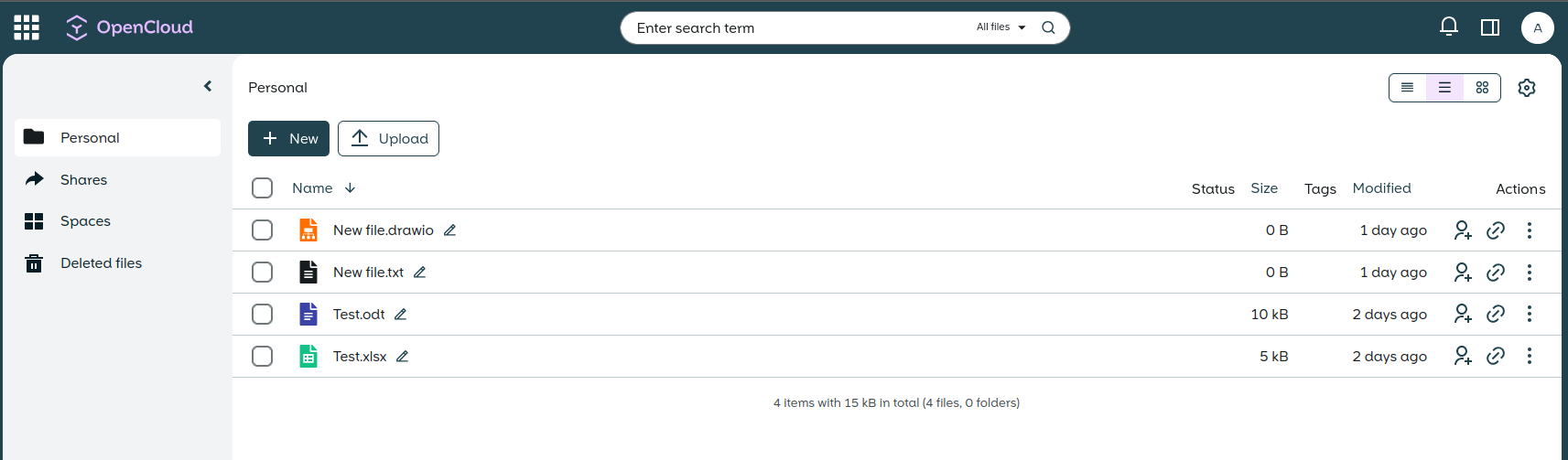

Wenn man mit Docker #OpenCloud als AIO installiert, hat man auch direkt #Collabora usw. installiert. Eine recht ordentliche Lösung, gefällt mir jetzt schon besser als #Nextcloud. Ein paar Bilder, wie das aussieht.

Was aber noch dringend fehlt ist eine Kalender und Kontakte App.

Und bitte was im Kanban Stil

OpenCloud - Docker Compose local

Personal Folder draw.io Collabora Spaces App Store Admin Settings

linux-nerds.org (linux-nerds.org)

-

Wenn man mit Docker #OpenCloud als AIO installiert, hat man auch direkt #Collabora usw. installiert. Eine recht ordentliche Lösung, gefällt mir jetzt schon besser als #Nextcloud. Ein paar Bilder, wie das aussieht.

Was aber noch dringend fehlt ist eine Kalender und Kontakte App.

Und bitte was im Kanban Stil

OpenCloud - Docker Compose local

Personal Folder draw.io Collabora Spaces App Store Admin Settings

linux-nerds.org (linux-nerds.org)

@FrankM Liege ich richtig mit meiner Annahme, dass ich mir einen Installationsversuch mittels Docker auf meinem MiniPC alias Heimserver sparen kann, wenn ich keine (Sub)Domains habe?

-

@FrankM Liege ich richtig mit meiner Annahme, dass ich mir einen Installationsversuch mittels Docker auf meinem MiniPC alias Heimserver sparen kann, wenn ich keine (Sub)Domains habe?

Nein, geht auch super lokal zum Testen. Ich lasse das auch nur lokal auf einer VM laufen und greife mit meinem Haupt-PC drauf zu (Linux). Dort trägt man dann nur ein paar Domains in /etc/hosts ein.

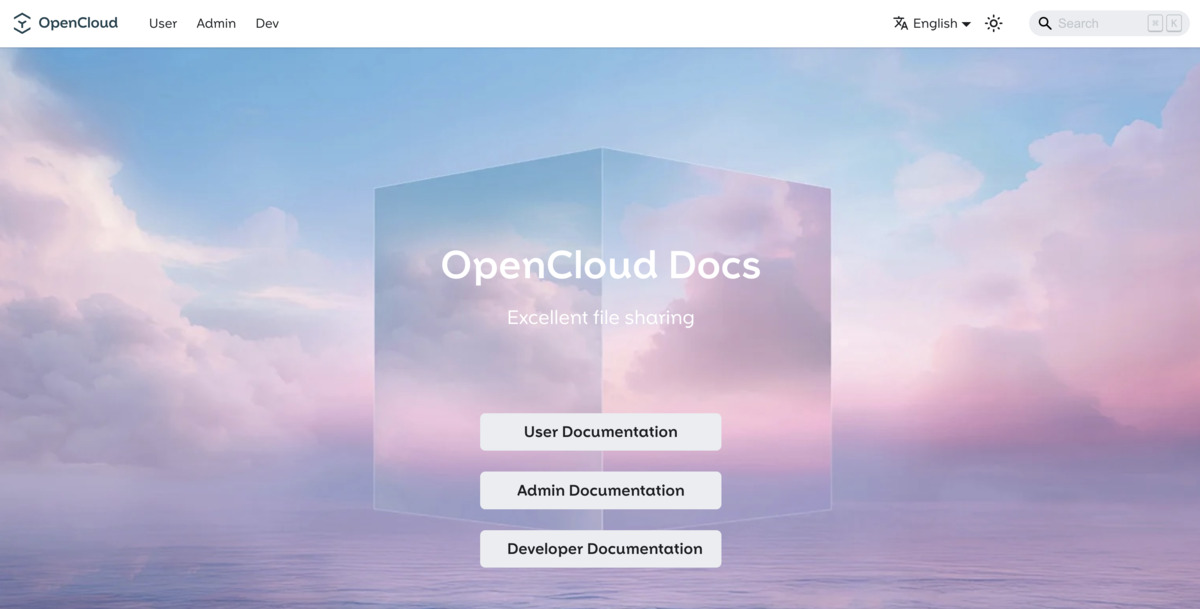

Ist in den Dokus auch gut erklärt.

OpenCloud - Docker Compose local

Docker Compose entspricht den Nextcloud AIO Images. In dieser Umgebung ist alles drin, was wir haben möchten Collabora usw. Installation Laut Anleitung -> h...

linux-nerds.org (linux-nerds.org)

Docker Compose local | OpenCloud Docs

🌟 Full-blown featureset including web office and full-text search.

(docs.opencloud.eu)

-

Nein, geht auch super lokal zum Testen. Ich lasse das auch nur lokal auf einer VM laufen und greife mit meinem Haupt-PC drauf zu (Linux). Dort trägt man dann nur ein paar Domains in /etc/hosts ein.

Ist in den Dokus auch gut erklärt.

OpenCloud - Docker Compose local

Docker Compose entspricht den Nextcloud AIO Images. In dieser Umgebung ist alles drin, was wir haben möchten Collabora usw. Installation Laut Anleitung -> h...

linux-nerds.org (linux-nerds.org)

Docker Compose local | OpenCloud Docs

🌟 Full-blown featureset including web office and full-text search.

(docs.opencloud.eu)

@FrankM Möglicherweise habe ich es hinbekommen opencloud zu installieren, da mir die Software Portainer (Dockeranfänger, weshalb mir Portainer hilft und einiges leichter macht

) ausgibt, dass der Container mit opencloud läuft. Die anderen Container für draw.io etc. laufen dagegen nicht. Erstmal nicht weiter tragisch, denke ich zumindest …

) ausgibt, dass der Container mit opencloud läuft. Die anderen Container für draw.io etc. laufen dagegen nicht. Erstmal nicht weiter tragisch, denke ich zumindest … -

Nein, geht auch super lokal zum Testen. Ich lasse das auch nur lokal auf einer VM laufen und greife mit meinem Haupt-PC drauf zu (Linux). Dort trägt man dann nur ein paar Domains in /etc/hosts ein.

Ist in den Dokus auch gut erklärt.

OpenCloud - Docker Compose local

Docker Compose entspricht den Nextcloud AIO Images. In dieser Umgebung ist alles drin, was wir haben möchten Collabora usw. Installation Laut Anleitung -> h...

linux-nerds.org (linux-nerds.org)

Docker Compose local | OpenCloud Docs

🌟 Full-blown featureset including web office and full-text search.

(docs.opencloud.eu)

@FrankM Ich versuchte nun über die Subdomain „Cloud.opencloud.test“ auf Opencloud drauf zuzugreifen. Habe hierfür die „/etc/hosts Datei“ an die IP-Adresse meines Mini-PCs im Heimnetz angepasst. Also anstatt der 127.0.0.1 Habe ich meine IP Adresse eingetragen. Bekomme jedoch keinen Zugriff auf Opencloud (Meldung Server existiert nicht), auch nicht wenn ich die ursprünglicher 127.0.0.1 verwende. Hast du noch eine Idee oder Vorschlag was ich recherchieren könnte um meinen Fehler zu beseitigen?

-

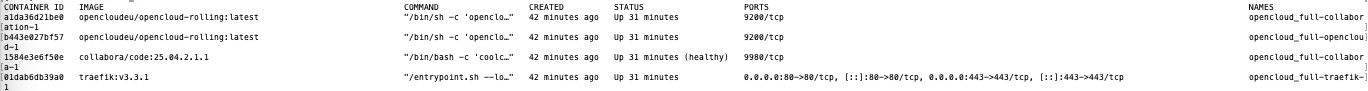

@FrankM Möglicherweise habe ich es hinbekommen opencloud zu installieren, da mir die Software Portainer (Dockeranfänger, weshalb mir Portainer hilft und einiges leichter macht

) ausgibt, dass der Container mit opencloud läuft. Die anderen Container für draw.io etc. laufen dagegen nicht. Erstmal nicht weiter tragisch, denke ich zumindest …

) ausgibt, dass der Container mit opencloud läuft. Die anderen Container für draw.io etc. laufen dagegen nicht. Erstmal nicht weiter tragisch, denke ich zumindest … -

@FrankM Ich versuchte nun über die Subdomain „Cloud.opencloud.test“ auf Opencloud drauf zuzugreifen. Habe hierfür die „/etc/hosts Datei“ an die IP-Adresse meines Mini-PCs im Heimnetz angepasst. Also anstatt der 127.0.0.1 Habe ich meine IP Adresse eingetragen. Bekomme jedoch keinen Zugriff auf Opencloud (Meldung Server existiert nicht), auch nicht wenn ich die ursprünglicher 127.0.0.1 verwende. Hast du noch eine Idee oder Vorschlag was ich recherchieren könnte um meinen Fehler zu beseitigen?

Der Aufruf "https://cloud.opencloud.test/" muss dann zu den laufenden Containern zeigen.

-

Wenn man mit Docker #OpenCloud als AIO installiert, hat man auch direkt #Collabora usw. installiert. Eine recht ordentliche Lösung, gefällt mir jetzt schon besser als #Nextcloud. Ein paar Bilder, wie das aussieht.

Was aber noch dringend fehlt ist eine Kalender und Kontakte App.

Und bitte was im Kanban Stil

OpenCloud - Docker Compose local

Personal Folder draw.io Collabora Spaces App Store Admin Settings

linux-nerds.org (linux-nerds.org)

@FrankM Kalender und Kontakte gibt es ganz frisch seit heute: https://opencloud.eu/de/news/opencloud-kalender-und-kontaktverwaltung-fuer-die-community-verfuegbar

-

@FrankM Kalender und Kontakte gibt es ganz frisch seit heute: https://opencloud.eu/de/news/opencloud-kalender-und-kontaktverwaltung-fuer-die-community-verfuegbar

Hab ich gestern schon mal probiert zum Laufen zu bringen, bin aber kläglich gescheitert. Aber das triggert bei mir meistens nur etwas, das mich dann fast immer viel Zeit kostet LOL

Mal in die Release Notes schauen...

-

@FrankM Kalender und Kontakte gibt es ganz frisch seit heute: https://opencloud.eu/de/news/opencloud-kalender-und-kontaktverwaltung-fuer-die-community-verfuegbar

@felis Und Danke für den Hinweis.

-

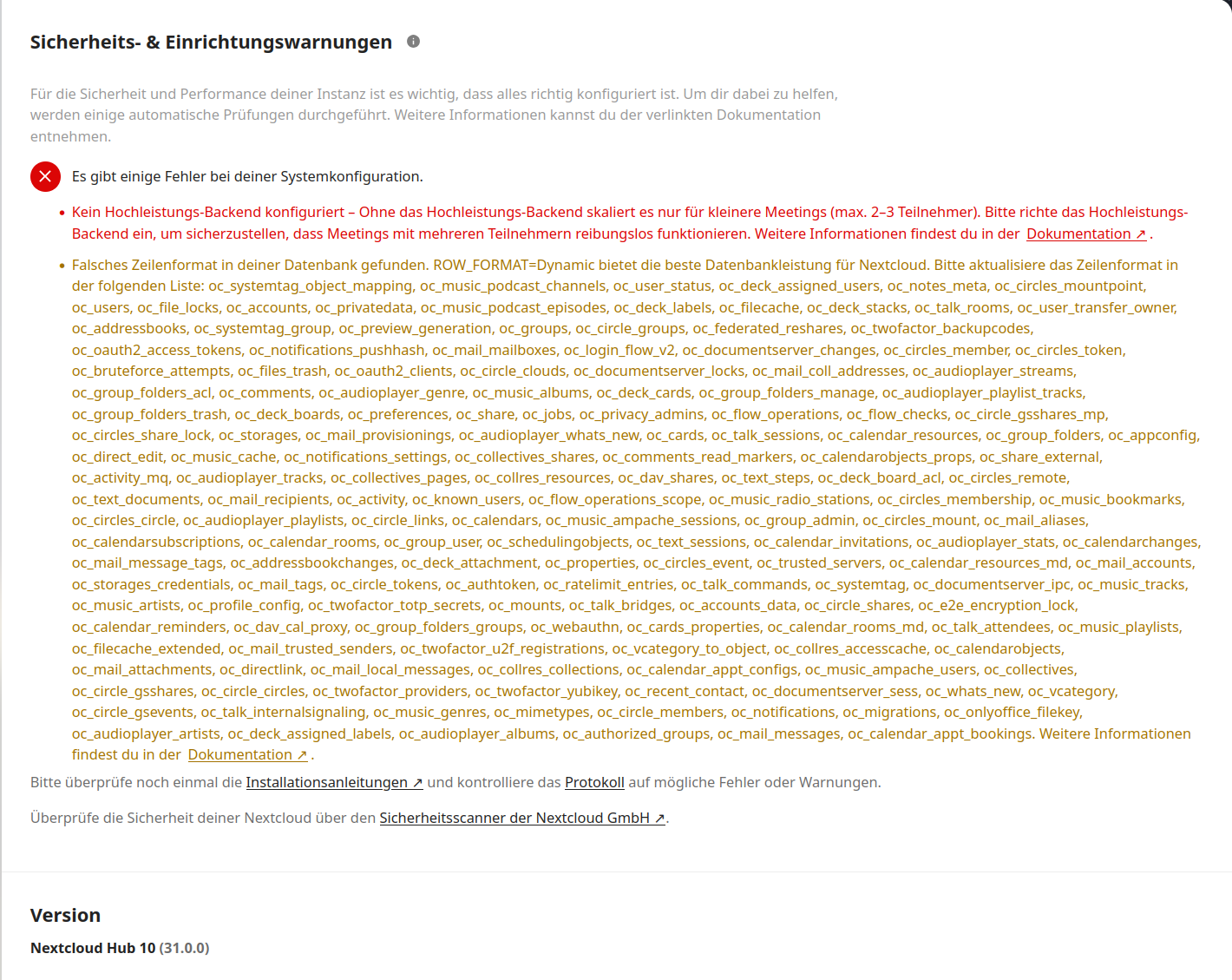

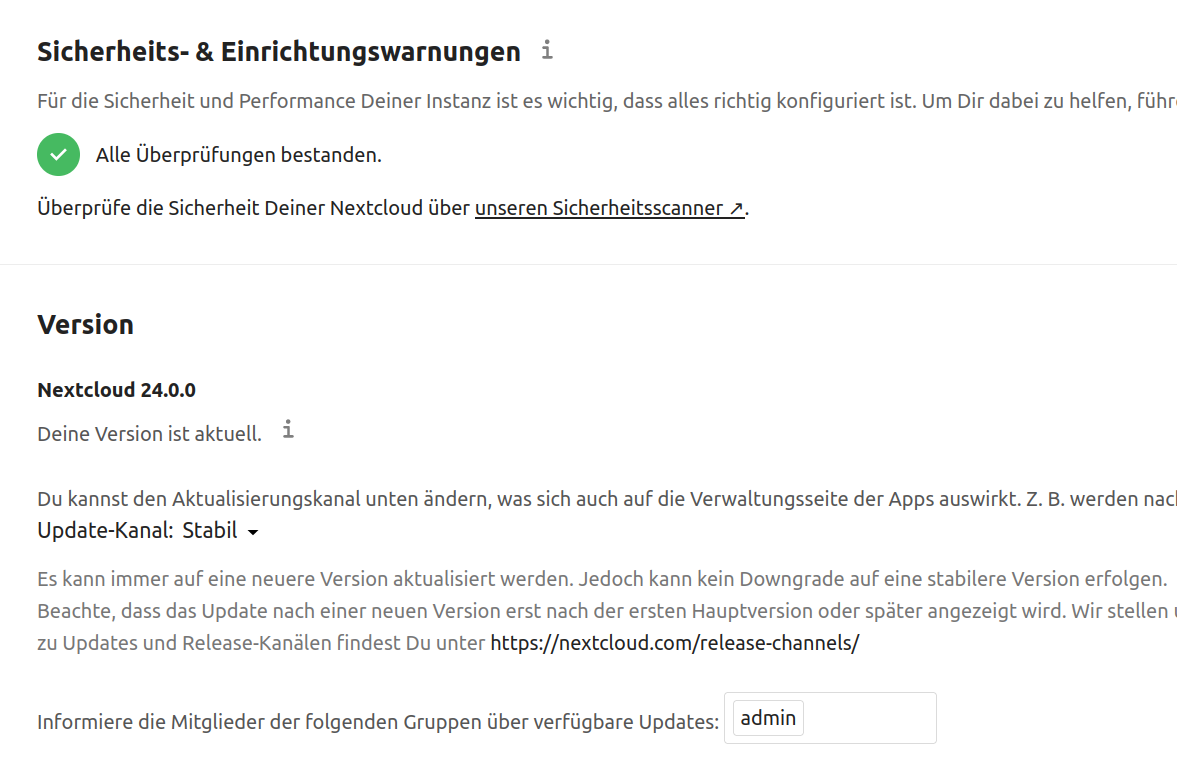

@FrankM Danke für dein Bildschirmfoto. Wenn ich das richtig verglichen habe sieht es bei mir genauso aus. Tut mir leid, dass mein Bildschirmfoto so klein ist.

-

@FrankM Danke für dein Bildschirmfoto. Wenn ich das richtig verglichen habe sieht es bei mir genauso aus. Tut mir leid, dass mein Bildschirmfoto so klein ist.

Was steht in deiner /etc/hosts ?

Bei mir

127.0.0.1 cloud.opencloud.test

127.0.0.1 collabora.opencloud.test

127.0.0.1 wopiserver.opencloud.test -

Was steht in deiner /etc/hosts ?

Bei mir

127.0.0.1 cloud.opencloud.test

127.0.0.1 collabora.opencloud.test

127.0.0.1 wopiserver.opencloud.test@FrankM Fehler/Problem gefunden. Saß vorm Rechner.

️

️

Ich habe opencloud unter Linux Mint installiert. Läuft einwandfrei local auf diesem Rechner. Ich dachte jedoch, dass local sowas wie Heimnetz, also locales Netzwerk bedeutet und habe zuvor den Zugriff übers (Heim)Netzwerk probiert.

️

️

Junge Junge Junge … 🤪

Danke für deine Hilfe, Geduld und Freundlichkeit.

-

@FrankM Kalender und Kontakte gibt es ganz frisch seit heute: https://opencloud.eu/de/news/opencloud-kalender-und-kontaktverwaltung-fuer-die-community-verfuegbar

Ok, auch ganz einfach.

Calendar and Contacts Integration with Radicale | OpenCloud Docs

How to enable Calendar and Contacts integration via Radicale in OpenCloud.

(docs.opencloud.eu)

#OpenCloud nutzt das aber auch nur als Server zur Datenablage mit einem Clienten. Im Web UI ist nichts, das ist so vorgesehen.

Ok, nicht das was sich die meisten Anwender wünschen!?

-

@FrankM Fehler/Problem gefunden. Saß vorm Rechner.

️

️

Ich habe opencloud unter Linux Mint installiert. Läuft einwandfrei local auf diesem Rechner. Ich dachte jedoch, dass local sowas wie Heimnetz, also locales Netzwerk bedeutet und habe zuvor den Zugriff übers (Heim)Netzwerk probiert.

️

️

Junge Junge Junge … 🤪

Danke für deine Hilfe, Geduld und Freundlichkeit.

Freut mich das es läuft. Würde mich sehr freuen, wenn Du die Tage mal dein Feedback geben könntest.

-

F frankm@nrw.social shared this topic

F frankm@nrw.social shared this topic

-

Wenn man mit Docker #OpenCloud als AIO installiert, hat man auch direkt #Collabora usw. installiert. Eine recht ordentliche Lösung, gefällt mir jetzt schon besser als #Nextcloud. Ein paar Bilder, wie das aussieht.

Was aber noch dringend fehlt ist eine Kalender und Kontakte App.

Und bitte was im Kanban Stil

OpenCloud - Docker Compose local

Personal Folder draw.io Collabora Spaces App Store Admin Settings

linux-nerds.org (linux-nerds.org)

@FrankM danke für die freundlichen Worte, und als hätten wir es nicht geahnt, hier entlang bitte zur Kalender- und Kontakte-Einrichtung mit Deiner #OpenCloud: https://docs.opencloud.eu/docs/admin/configuration/radicale-integration

-

@FrankM danke für die freundlichen Worte, und als hätten wir es nicht geahnt, hier entlang bitte zur Kalender- und Kontakte-Einrichtung mit Deiner #OpenCloud: https://docs.opencloud.eu/docs/admin/configuration/radicale-integration

Danke für den Hinweis, ich hatte es zwischenzeitlich schon gefunden.

-

@FrankM danke für die freundlichen Worte, und als hätten wir es nicht geahnt, hier entlang bitte zur Kalender- und Kontakte-Einrichtung mit Deiner #OpenCloud: https://docs.opencloud.eu/docs/admin/configuration/radicale-integration

Nachfrage. Ich habe das laut Anleitung eingerichtet. Laut meinem Verständnis hat radicale am Anfang keinen Eintrag (lokale Installation mit WebUI getestet). Nun, wenn ich z.B. mit Thunderbird versuche einen Kalender einzurichten, findet er ja logischerweise keinen. Wie soll das funktionieren? Würde mich über einen kleinen Hinweis freuen.

Vermutlich sitzt das Problem vor dem Rechner

-

Nachfrage. Ich habe das laut Anleitung eingerichtet. Laut meinem Verständnis hat radicale am Anfang keinen Eintrag (lokale Installation mit WebUI getestet). Nun, wenn ich z.B. mit Thunderbird versuche einen Kalender einzurichten, findet er ja logischerweise keinen. Wie soll das funktionieren? Würde mich über einen kleinen Hinweis freuen.

Vermutlich sitzt das Problem vor dem Rechner

-