Ich hatte ein paar Probleme, die ich mir teilweise nicht erklären kann

Ich möchte den Kopia Server gerne über systemd steuern.

SystemD

[Unit]

Description=Kopia Server

After=syslog.target

After=network.target

[Service]

Type=simple

User=kopia

Group=kopia

ExecStart=/usr/bin/kopia server --tls-cert-file /home/kopia-server/fullchain.pem --tls-key-file /home/kopia-server/privkey.pem --htpasswd-file /home/kopia-server/.htpasswd --address <IPv4>:51515

Restart=always

RestartSec=5

[Install]

WantedBy=multi-user.target

Danach

systemctl daemon-reload

systemctl start kopia-server

Mit

systemctl status kopia-server

kann man sich den Status anzeigen lassen.

Client Rechner

Auf dem Client, der das Backup zum Server schicken soll, machen wir dann folgendes.

USER@HOSTNAME:~$ kopia repo connect server --url=https://<DOMAIN>:51515 --override-username=USER --override-hostname=HOSTNAME

Enter password to open repository:

Connected to repository API Server.

NOTICE: Kopia will check for updates on GitHub every 7 days, starting 24 hours after first use.

To disable this behavior, set environment variable KOPIA_CHECK_FOR_UPDATES=false

Alternatively you can remove the file "/home/frank/.config/kopia/repository.config.update-info.json".

Danach steht die Verbindung und wir können Backups hochschieben.

kopia snapshot create $HOME

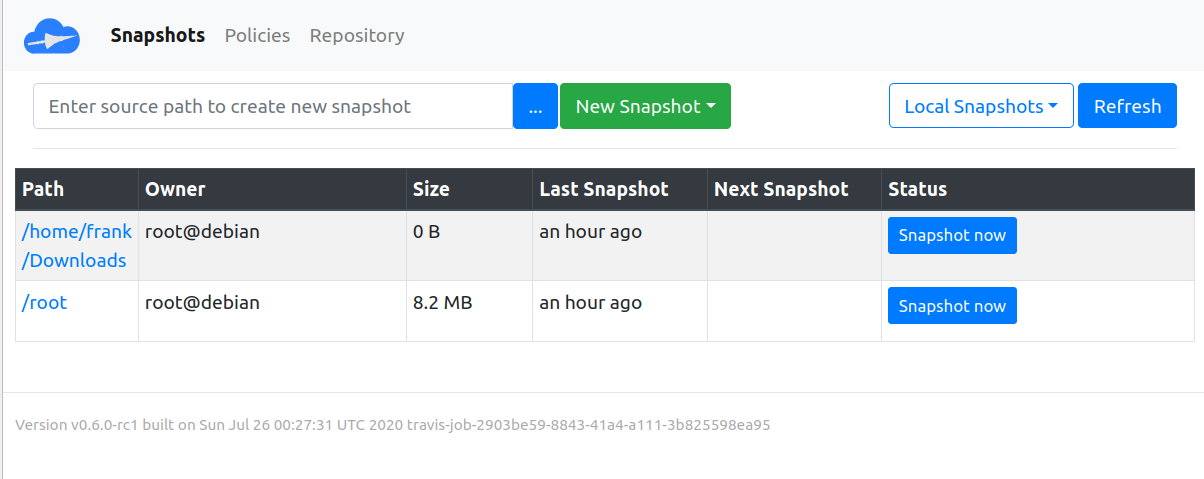

Damit wird das Homeverzeichnis gesichert. Das initiale Backup, hat 30 Minuten gebraucht.

created snapshot with root kb9e50ff5xxxxxxxxxx265d40a5d0861 and ID cda5c0ffxxxxxxxxxxxxxxa4cb4a367b in 30m28s

Ein späteres Backup, sieht so aus.

USER@HOSTNAME:~$ kopia snapshot create $HOME

Snapshotting USER@HOSTNAME:/home/frank ...

* 0 hashing, 51 hashed (324.8 MB), 8524 cached (6.6 GB), 0 uploaded (0 B), 0 errors 100.0%

Created snapshot with root kc20a4xxxxxxxxxxxx745c6c7b37c and ID d7a96eaxxxxxxxxxxx0961018eacffa in 3m12s

Nach 3 Minuten durch. Zu diesem Zeitpunkt hat sich aber auch nicht wirklich was geändert!

Fazit

Das Tool macht immer noch einen sehr guten Eindruck. Die Geschwindigkeit ist sehr gut. Die Anleitung ist leider unzureichend. Da gibt es so viele Möglichkeiten, da braucht es sehr lange, bis man da mal durchsteigt. Zum Glück, ist das was man normalerweise braucht, recht überschaubar. Bis zum produktiven Einsatz braucht das aber bei mir noch eine Menge mehr Tests.

Was ich noch testen möchte

Verzeichnis mounten

Backup testweise wieder herstellen (zumindestens teilweise)

Der Test läuft mit Standard Einstellungen, also z.B. ohne Kompression. Das sollte man dann auch mal testen..

Bitte achtet auf gleiche Versionen auf dem Clienten, wie auf dem Server. Ich meine da ein paar Probleme festgestellt zu haben...