NodeBB - Update auf v1.18.6

NodeBB

1

Beiträge

1

Kommentatoren

181

Aufrufe

-

Das Update ließ sich mal wieder wie gewohnt installieren - ohne Probleme

In den Release Notes steht folgendes

add node 16 (#9847) (d27c969)

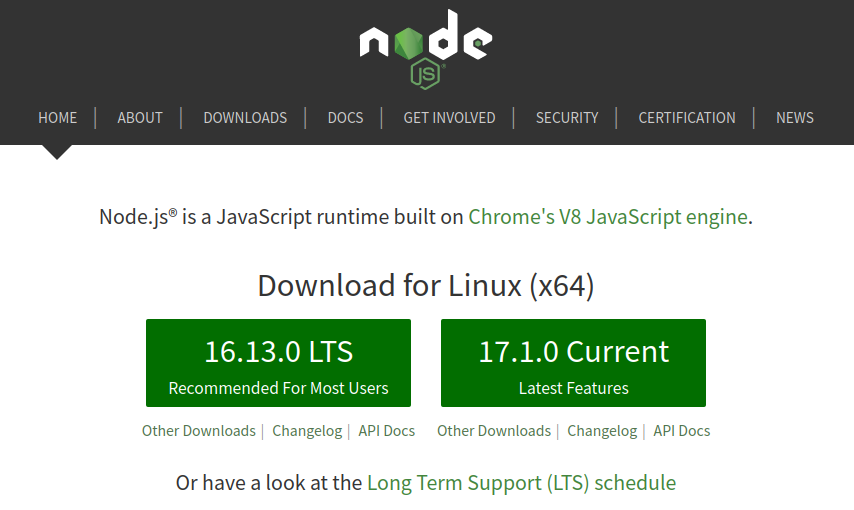

Da ich wusste, das mein Server noch auf Node 14 lief und ich gelesen habe, das Node 16 jetzt die LTS Version ist, war ich doch erfreut das man jetzt NodeBB auf Node 16 laufen lassen kann. Ok, dann wechseln wir mal auf die neue LTS Version von Node.

Alte Version

root@webserver:~# node -v v14.18.1In /etc/apt/sources.list.d/nodesource.list steht folgendes

deb [signed-by=/usr/share/keyrings/nodesource.gpg] https://deb.nodesource.com/node_14.x bullseye main deb-src [signed-by=/usr/share/keyrings/nodesource.gpg] https://deb.nodesource.com/node_14.x bullseye mainDas auf 16 ändern

deb [signed-by=/usr/share/keyrings/nodesource.gpg] https://deb.nodesource.com/node_16.x bullseye main deb-src [signed-by=/usr/share/keyrings/nodesource.gpg] https://deb.nodesource.com/node_16.x bullseye mainDanach ein

apt update && apt upgradeDie neue Version wird installiert. Kontrolle

root@webserver:/etc/apt/sources.list.d# node -v v16.13.0Auf der Webseite wird die aktuelle LTS Version angezeigt.

Ok, passt. Fertig

Jetzt mal beobachten, ob alles funktioniert.

Jetzt mal beobachten, ob alles funktioniert.