Python3 - subprocess.run

-

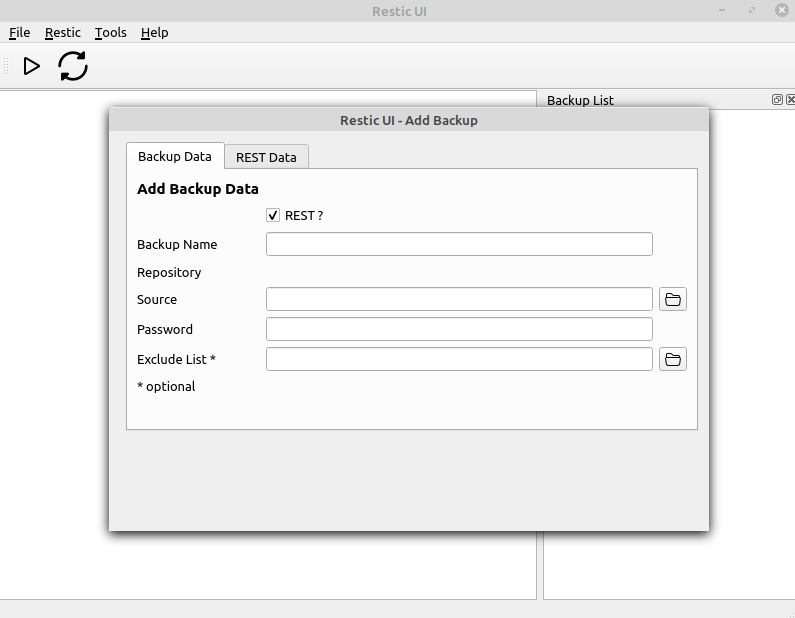

Für mein Restic UI benutze ich sehr intensiv

subprocess.runNun, da ich alles so weit funktionell habe, wollte ich mich ans Feintuning machen. So Sachen wie Exception Handling usw. lasse ich immer links liegen. Aber das muss natürlich rein, also wollte ich die Fehlermeldungen abfangen. So weit, so gut, leider war das gar nicht so einfach. So sieht das aus, wenn ich mit Restic einen Init machen möchte.

result = subprocess.run(['restic','-r',backup_data[row].repository,'init'], input = backup_data[row].password, stdout=subprocess.PIPE, universal_newlines=True]Mein erster Ansatz war jetzt folgendes.

result = subprocess.run(['restic','-r',backup_data[row].repository,'init'], input = backup_data[row].password, stdout=subprocess.PIPE, stderr=subprocess.PIPE, universal_newlines=True]Also einfach stderr so abfangen, wie ich das auch mit dem Output schon gemacht hatte. Ergebnis, egal was ich machte, da kam nix

Nach Lösungen im Internet gesucht und dann irgendwann mal über das hier gestolpert.

result = subprocess.run(['restic','-r',backup_data[row].repository,'init'], input = backup_data[row].password, capture_output=True, text=True) result.check_returncode()Die Funktion

result.check_returncode()brachte mich in die Lage, die Ausgaben abzufangen und auszugeben.

Beispiel der Ausgabe der Fehlermeldungen.

msg_box_error(self, result.stderr)Der Output wird so ausgegeben

print(result.stdout)Es gibt auch noch folgendes

print("Return-Code: ", result.returncode)Gibt den Returncode aus. Beispiel

Return-Code: 1Außerdem habe ich gelernt, das es sinnvoller ist den ganzen Code anders zu strukturieren.

try: # Hier checken wir die Daten. pass except: # Exception Handling pass else: # Normaler Vorgang, wenn kein Fehler pass finally: # Code der zum Schluß noch ausgeführt wird. passJetzt muss ich das noch in viele andere Funktionen einbauen und testen usw.

-

Ich möchte das Thema noch mal ausgraben. Bin beim Recherchieren über diese Links gestolpert, die mein Interesse geweckt haben.

Da ich aktuell nur eine Desktop Anwendung entwickle, ist das Thema Sicherheit nicht ganz so wichtig, weil wer hackt sich schon selber!? Aber, da man ja nie weiß, wie so ein Tool evt. mal benutzt wird, sollte man von Anfang an auf ein paar Dinge achten.

Ok, schauen wir uns das mal genauer an.

Link 1 - shell=True

Ich kopiere mal das Beispiel aus dem Link.

def count_lines(website): return subprocess.check_output('curl %s | wc -l' % website, shell=True)Ok, das Problem ist

shell=TrueEin Beispiel aus meinem Projekt

result = subprocess.run(['restic', '-r', backup_data[row].repository, 'stats'], input=pass_word.pw[0], capture_output=True, text=True)Gesetzt wird der in meinem Beispiel nicht. Besuchen wir mal die Webseite vom subprocess.run

subprocess — Subprocess management

Source code: Lib/subprocess.py The subprocess module allows you to spawn new processes, connect to their input/output/error pipes, and obtain their return codes. This module intends to replace seve...

Python documentation (docs.python.org)

Wenn ich das jetzt richtig verstehe,

subprocess.run(args, *, stdin=None, input=None, stdout=None, stderr=None, capture_output=False, shell=False, cwd=None, timeout=None, check=False, encoding=None, errors=None, text=None, env=None, universal_newlines=None, **other_popen_kwargs)dann ist standardmäßig

shell=Falsegesetzt. Damit ist das in meinem Projekt kein Problem.

Link 2 - B603: subprocess_without_shell_equals_true

Ein Tool auf gitlab.com wirft Security Warnings aus, dabei war diese. Schauen wir mal, was uns das sagen möchte.

Python possesses many mechanisms to invoke an external executable. However, doing so may present a security issue if appropriate care is not taken to sanitize any user provided or variable input.

Ok, es geht also um die Prüfung von Eingaben bzw. Variablen. Der Merksatz "Keine Benutzereingabe wird ungeprüft übernommen!" ist doch mit das Wichtigste, wenn man irgendwas programmiert. Nochmal mein Beispiel von oben.

result = subprocess.run(['restic', '-r', backup_data[row].repository, 'stats'], input=pass_word.pw[0], capture_output=True, text=True)Ich übergebe dem Prozess einige Eingaben / Variablen.

- backup_data[row].repository

- pass_word.pw[0]

Lesen wir wieder ein wenig in der Dokumentation von subprocess.run

args is required for all calls and should be a string, or a sequence of program arguments. Providing a sequence of arguments is generally preferred, as it allows the module to take care of any required escaping and quoting of arguments (e.g. to permit spaces in file names). If passing a single string, either shell must be True (see below) or else the string must simply name the program to be executed without specifying any arguments.

Das Wichtigste in Kürze Providing a sequence of arguments is generally preferred

Der Aufruf von subprocess.run erwartet als erste Übergabe args

subprocess.run(args, *, ....Mein Beispiel

result = subprocess.run(['restic', '-r', backup_data[row].repository, 'stats'], ....Das zwischen den eckigen Klammern ist args. Laut der Anleitung ist es empfohlen, das als ein Argument zu übergeben, also so. Somit ist dafür gesorgt, das das Modul die Argumente selbst ein wenig "überwacht".

as it allows the module to take care of any required escaping and quoting of arguments (e.g. to permit spaces in file names).

Somit hätten man schon mal was für sie "Sicherheit" getan.

args = ['restic', '-r', backup_data[row].repository, 'stats'] result = subprocess.run(args, ....Man sollte trotzdem auf diese beiden Variablen

* backup_data[row].repository * pass_word.pw[0]ein Auge behalten. Ich denke, das habe ich in meinem Projekt eingehalten, indem ich Pfadangabe mit den Systemwerkzeugen auswählbar mache, keine Texteingaben! Passwörter und andere Bezeichnung werden mit regex auf korrekte Eingaben geprüft usw.

Fazit

Wieder viel gelernt und ich denke, es passt so weit alles. Bei der ganzen Spielerei, dann noch entdeckt, das ich im Code dieses Argument drin hatte.

check=FalseDas ist aber Standard, somit kann das weg. Habe das im kompletten Projekt dann entfernt und mir fällt gerade auf, da der Code immer gleich ist, muss das jetzt eigentlich alles in eine Funktion

Mal auf die ToDo-Liste drauf schreiben.

Mal auf die ToDo-Liste drauf schreiben.

-

-

-

-

-

-

-

-

Wichtige Links

Angeheftet Python3