Wireguard - Failed to parse netdev kind, ignoring: wireguard

-

Ich habe ja auf einem ROCKPro64 ein funktionierendes Wireguard incl. systemd Start beim Booten. Auf einem Server im Netz bekomme ich nur das hier angezeigt.

systemd-networkd.service - Network Service Loaded: loaded (/lib/systemd/system/systemd-networkd.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2019-06-08 17:58:57 CEST; 1 day 15h ago Docs: man:systemd-networkd.service(8) Main PID: 386 (systemd-network) Status: "Processing requests..." Tasks: 1 (limit: 4915) CGroup: /system.slice/systemd-networkd.service └─386 /lib/systemd/systemd-networkd Jun 08 17:58:57 amadeus systemd[1]: Starting Network Service... Jun 08 17:58:57 amadeus systemd-networkd[386]: [/etc/systemd/network/wg0.netdev:3] Failed to parse netdev kind, ignoring: wireguard Jun 08 17:58:57 amadeus systemd-networkd[386]: NetDev has no Kind configured in /etc/systemd/network/wg0.netdev. Ignoring [gekürzt]Ok, systemd meckert über die 3. Zeile in /etc/systemd/network/wg0.netdev

[NetDev] Name=wg0 Kind=wireguard Description=Wireguard tunnelEine Google Suche ergab dann folgenden Hinweis

https://www.linux-magazin.de/news/systemd-version-237-mit-wireguard-support/Ok, systemd muss in Version 237 installiert sein. Mal eben auf dem ROCKPro64 nachgesehen mit

dpkg -l | lessAusgabe

systemd 237-3ubuntu10.21Auf meinem Server

systemd 232-25+deb9u11Das erklärt warum es nicht funktioniert, er kennt Kind=wireguard einfach nicht. Gut, was machen? systemd aktualisieren? Operation am offenen Herzen, nicht so mein Ding. Das muss ich erst mal in Ruhe auf einer Testinstallation ausprobieren. Aber, man weiß sich ja zu helfen, wofür hat man das früher mit rc.local gemacht

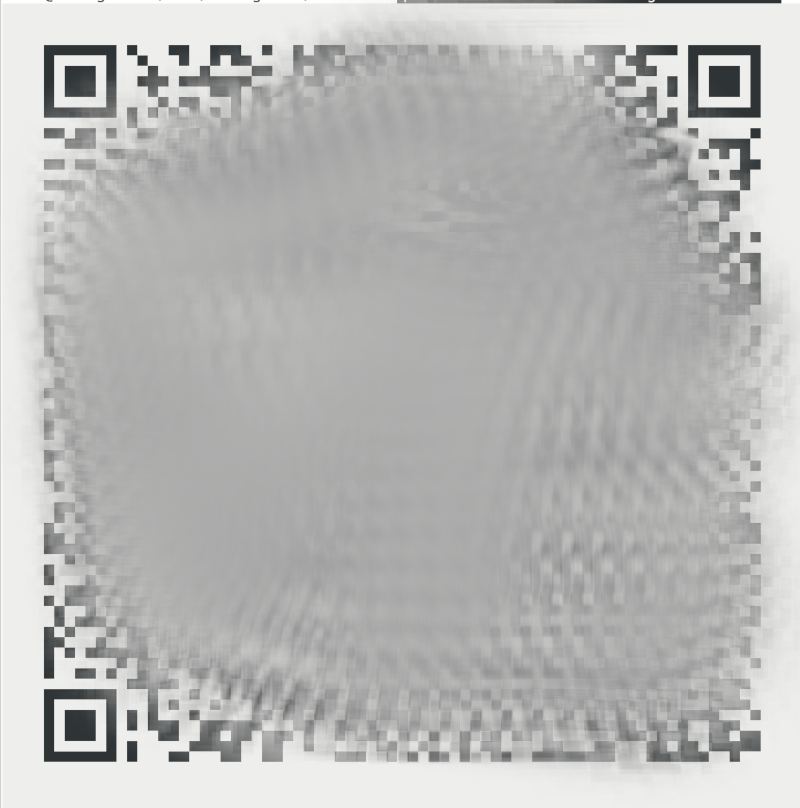

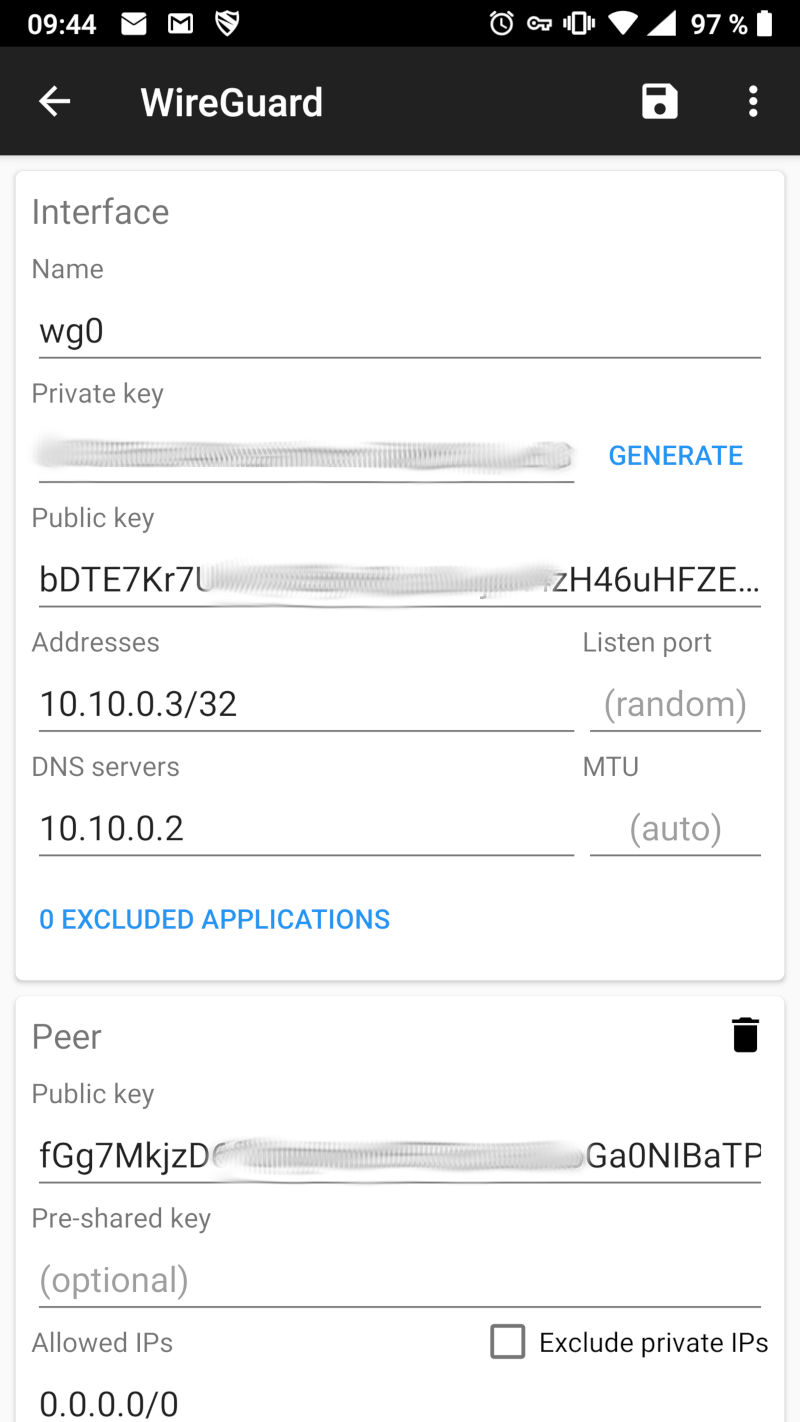

Das ganze per rc.local beim Booten laden. Datei /root/wireguard_start.sh

############################################################################################### # Autor: Frank Mankel # Startup-Script # Wireguard # Kontakt: frank.mankel@gmail.com # ############################################################################################### ip link add wg0 type wireguard ip address add dev wg0 10.10.0.1/8 wg setconf wg0 /etc/wireguard/wg0.conf ip link set up dev wg0Danach Datei ausführbar machen

chmod +x /root/wireguard_start.shIn rc.local

/root/wireguard_start.sheintragen - Fertig!